#Datenschutz

Text

Ich habe den Fehler gemacht nochmals zu studieren. Nun ist aber Ende in Sicht und die Bachelorarbeit steht an!

Falls jemand an der folgenden Umfrage teilnehmen würde, würde es mir sehr helfen. Die Teilnahme dauert 2 min und ist komplett anonym.

Es geht um die Implementierung von Forensischer Genealogie als Kriminaltechnik in Deutschland. Eine kurze Erklärung steht auf der ersten Seite.

62 notes

·

View notes

Text

Open Source Verschlüsselung

Schutz vor Überwachung

In vielen Artikeln haben wir über die Notwendigkeit berichtet, dass man die eigenen Daten nicht einfach ins Internet stellt. Bei der Kommunikation sollte man darauf achten, das die Datenpakete verschlüsselt sind, um nicht von neugierigen Augen gesehen und zum eigenen Nachteil genutzt werden.

Welche Möglichkeiten es dazu gibt, haben wir in den letzten Wochen jeweils mit dem Hinweis auf das Buch von Theo Tenzer "Open Source Verschlüsselung - Quell-offene Software zur Demokratisierung von Kryptographie" aufgezeigt.

Open-Source-Verschlüsselung

Schutz vor Überwachung

Theo Tenzer im Interview

In dem zweiten Beitrag hatten wir bereits angefangen auf die einzelnen Verschlüsselungsverfahren, die er in seinem Buch beschreibt, näher einzugehen. Dies wird zukünftig nicht nötig zu sein, denn der Autor hat uns erlaubt, die Sonderausgabe seines Buchs mit dem Vorwort unseres Verein als Text auch in unserem Web zu veröffentlichen.

Open-Source-Verschlüsselung - Inhaltsverzeichnis & Einleitung: Apps, Programme und Werkzeuge – mit denen Lernende lernen, Verschlüsselungs-Meisterin und -Meister Nr. 1 zu werden

Wir danken dem Autor und wünschen uns, dass möglichst viele Menschen in den Tipps zu sicherer Kommunkation das finden, was ihnen selbst im persönlichen Umfeld nützt, um ihre Privatsphäre zurück zu erlangen. Es gibt nichts Gutes - außer man tut es.

Mehr zu den Büchern von Theo Tenzer bei https://www.eurobuch.de/buch/isbn/9783757853150.html

Kategorie[26]: Verbraucher- & ArbeitnehmerInnen-Datenschutz Short-Link dieser Seite: a-fsa.de/d/3Ad

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8754-20240423-open-source-verschluesselung.html

#Überwachung#OpenSource#SchutzvorÜberwachung#Verschlüsselung#Sicherheit#Messenger#Kommunikation#TheoTenzer#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Informationsfreiheit#Anonymisierung

2 notes

·

View notes

Text

2023 (aber schon länger)

Die Nachrichtenkanäle der Physiotherapiepraxis

Annette Schaal: Wenn ich meinen Patienten schreibe, reagieren sie eher als auf Anrufen. Wenn ich anrufe, sehen sie die unbekannte Nummer und denken: "Da will jemand was von mir, von dem ich nichts will." Das merke ich auch daran, wie sie sich melden, sie sagen nur misstrauisch "Ja?", wenn sie mal drangehen. Die Alten (also so 80) muss ich anrufen, den 70-Jährigen kann ich SMS schreiben, außer sie sind sehr fit, dann können sie WhatsApp. Unterhalb von 70 ist es alles nur Nachrichtendienste, und zwar querbeet. Ich kann davon aber nicht grundsätzlich davon ausgehen, also: Bei der Anmeldung krieg ich ja ihre Handynummer. Eigentlich müsste ich da immer gleich die Einwilligung haben, dass ich ihnen mit Nachrichtendiensten schreiben darf. Weil das ist ja so eine Sache mit WhatsApp zum Beispiel, das ist datenschutztechnisch ein Problem. Das heißt, die müssten mir dann eigentlich gleich sagen, ich darf ihnen auch in den Nachrichtendiensten schreiben. Bei unserer Anmeldung steht aber nur, dass man SMS erhalten darf, und das müssen sie dann mit Ja beantworten.

Gertrud Passig (80): Also auf SMS reagier ich überhaupt nicht.

Kathrin Passig: Ja, weil du nie aufs Handy schaust.

Gertrud Passig: Ich wüsst gar nicht, wie das geht. Weder SMS noch WhatsApp.

Kathrin Passig: Du benutzt WhatsApp, doch, natürlich.

Gertrud Passig: Ja, aber ich schau ganz selten rein.

Anmerkung KP: Das liegt daran, dass WhatsApp nur auf dem Handy funktioniert und das Handy zu klein ist für die nachlassende Sehkraft und Feinmotorik der Mutter. Auf dem iPad lässt sich WhatsApp zwar vorübergehend zum Laufen bringen, es kappt die Verbindung aber bald wieder und die Mutter hat nicht genug Interesse an WhatsApp, um sie selbstständig wieder herzustellen, wozu man in Untermenüs finden und einen QR-Code scannen müsste. Wenn WhatsApp dauerhaft auf dem iPad funktionieren würde, sähe die Sache anders aus.

Kathrin Passig: Okay, es ist nicht dein Sofortreagierkanal.

Annette Schaal: Dein Sofortreagierkanal ist Telegram. Aber ich hab Signal, Telegram, Threema und WhatsApp, damit mir die Leute überall in den Kanälen schreiben können.

Kathrin Passig: Und wenn du was von jemandem willst, wie findest du dann raus, wie du die Person erreichst?

Annette Schaal: Also wenn ich sie per Anruf nicht erreiche, wenn es Ältere sind, dann probier ich es mit SMS ...

Kathrin Passig: Aber als Erstes versuchst du es immer mit Anrufen oder wie?

Annette Schaal: Bei den Älteren schon. Bei den Jüngeren, ja, per SMS, weil ich eben noch nicht die Einwilligung hab.

Kathrin Passig: Aber wenn du jetzt einer bestimmten Patientin sagen willst, dass sich der Termin verschiebt: Woher weißt du dann, ist die jetzt in Signal, in Threema, in WhatsApp oder in Telegram?

Annette Schaal: Da such ich tatsächlich in den Nachrichtendiensten nach der Nummer, und da, wo sie mir schon geschrieben haben, antworte ich ihnen dann. Ich speicher mir die nicht im Adressbuch, damit das nicht voll ist mit diesen Patientendaten. Ist ein bisschen kompliziert. Aber das geht eigentlich ganz gut, ich brauch nicht so lang.

Nachtrag Annette Schaal: Ah, ich hab noch was zu dem Thema! Ärzte wollen ja eher nicht erreichbar sein. Die haben ja eh selten eine eigene Homepage, du kannst sie nur irgendwie so hintenrum finden oder mit Google. Und es gibt eine Hautärztin in Winnenden, wenn du da deinen Termin absagen willst, geht das nicht telefonisch. Die sind telefonisch nicht erreichbar. Das geht nur per Fax! Das heißt, wenn du nicht zu erreichen sein willst, musst du alte Sachen nehmen, die die Leute nicht mehr haben.

Kathrin Passig: Fax ist eigentlich nur ein anderer Ausdruck für leck mich am Arsch.

(Annette Schaal, befragt von Kathrin Passig, mit Zwischenrufen von Gertrud Passig)

#Annette Schaal#Kommunikation#Arbeitswelt#Messenger#Telegram#WhatsApp#Signal#Threema#Fax#Datenschutz#SMS#Kathrin Passig#Gertrud Passig

6 notes

·

View notes

Text

Typisch Deutschland:

Motel One sammelt Daten seit 2016, kann nicht auf diese Daten aufpassen und fordert (letzter Absatz) von der Regierung, die Cyberabwehr zu verbessern.

Kannste dir nicht ausdenken, ist aber "ganz normal".

P.S. Das kann teuer werden.

2 notes

·

View notes

Photo

PRI-002

Privatsphäre

10 Tipps, um deine Privatsphäre besser zu schützen

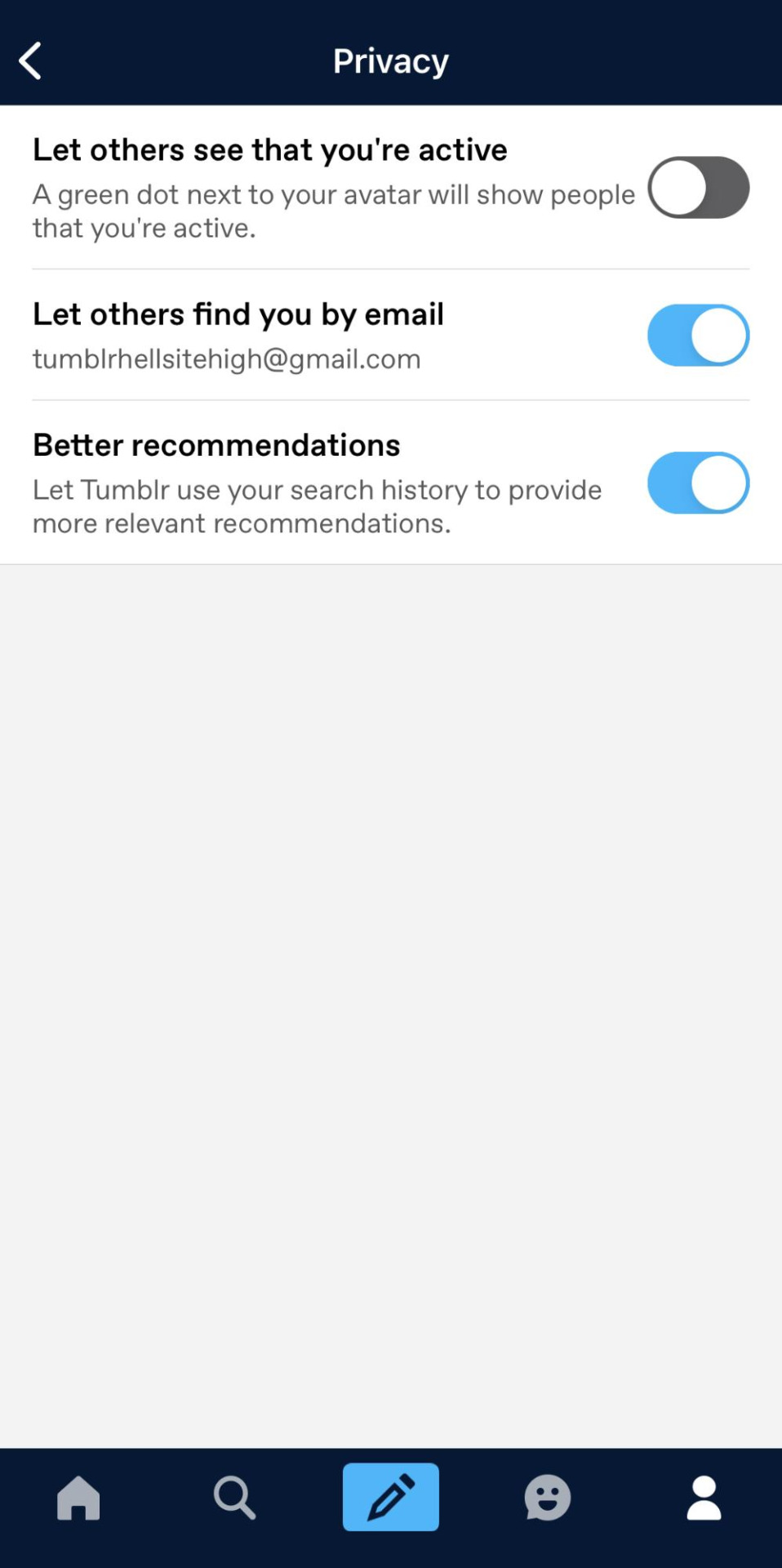

Tumblr bietet ein gewisses Maß an Privatsphäre für deinen Blog. In den Blogeinstellungen kannst du deine Präsenz auf der Plattform so anonym oder öffentlich machen, wie du möchtest. Hier sind ein paar Features, mit denen du deine Privatsphäre noch besser schützen kannst.

Gelikte Posts verbergen

Verbergen, wem du folgst

Private Blogeinträge

Blog mit einem Passwort schützen

Nachrichten anonym schicken

Blog vor Internet-Suchmaschinen geheim halten (nur wenn du dein Template auf dem Desktop bearbeitest)

Suche per E-Mail in deinen Einstellungen deaktivieren

Nebenblog mit einem Passwort schützen

Verwende "Anonym fragen" beim Senden einer Nachricht

Aktivitätsstatus in den Privatsphäre-Einstellungen ausblenden

So geht's.

DESKTOP

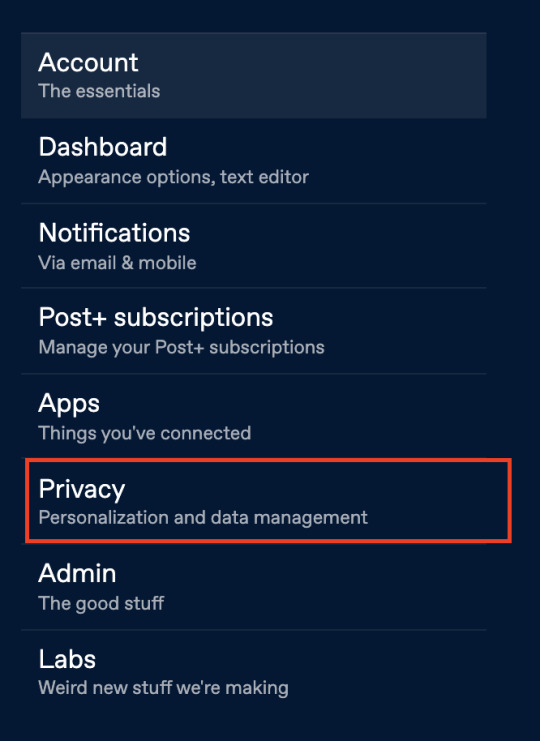

Klicke auf der Seite mit den Einstellungen auf "Datenschutz":

Deaktiviere den Schalter "Zeig anderen, dass du aktiv bist".

MOBIL

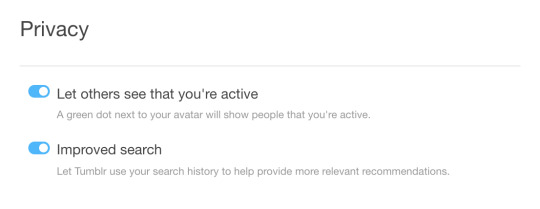

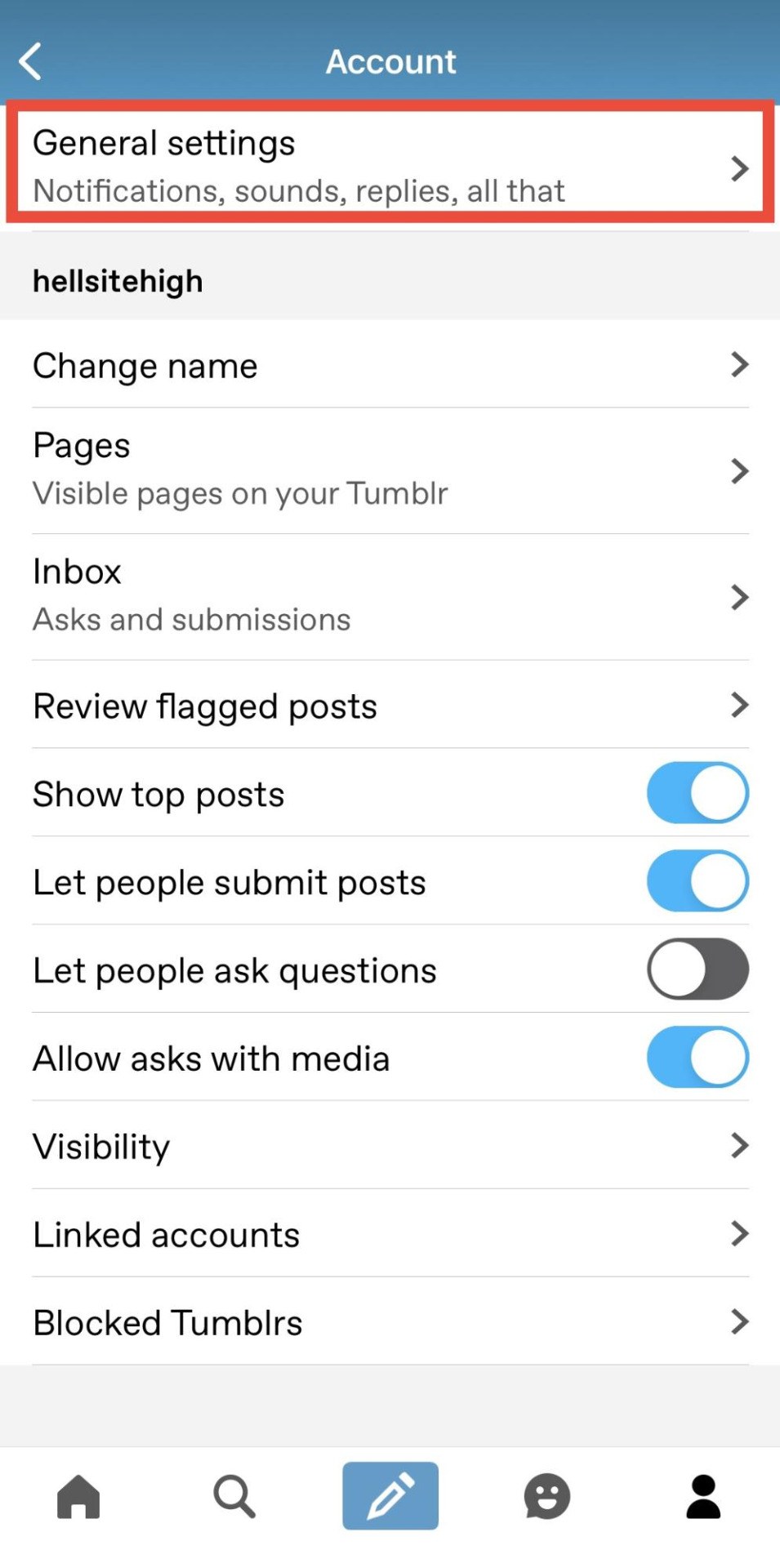

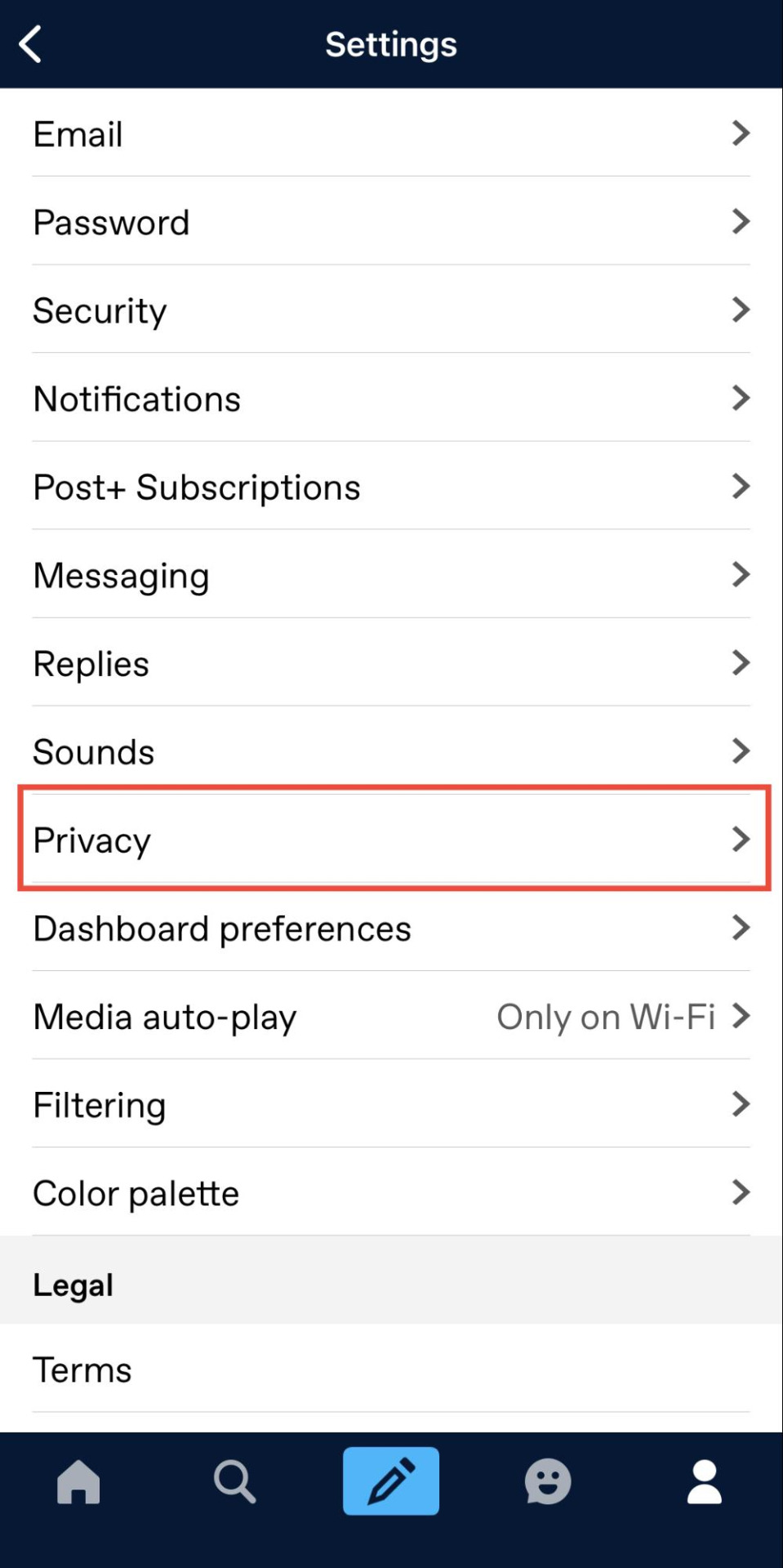

Klicke auf der Einstellungsseite auf "Allgemeine Einstellungen"

Wähle "Datenschutz" aus

Deaktiviere den Schalter "Zeig anderen, dass du aktiv bist"

🔒

49 notes

·

View notes

Text

Google Fonts Abmahnung

In den letzten Wochen haben uns diverse Nachrichten zu Abmahnungen bezüglich Google Fonts erreicht. Hier zu ein paar Hintergründe.

Wie funktioniert Google-Fonts?

Damit eine Webseite Schriftarten anzeigen kann, die nicht auf dem Gerät des Nutzers installiert sind, muss die Webseite diese Schriftarten zur Verfügung stellen. Die Schriftarten-Dateien sind im Verhältnis zu anderen Dateien einer Webseite recht große Dateien. Deshalb hat es sich international eingebürgert, diese von einem externen Punkt, einem sogenannten Content Delivery Framework direkt herunterzuladen, wenn der Benutzer die Seite aufruft. Die Schriftart kommt also nicht vom eigenen Server, sondern z.B. vom Google-Server. Davon verspricht sich der Webdesigner Vorteile bei der Performance und der Entlastung des eigenen Servers. Leider ist dieses Vorgehen aus Sicht der Datenschutzbehörden in der EU problematisch, da dabei die IP Adresse des Nutzers an die Google-Server übertragen wird. Zu dem ist davon auszugehen, dass die Daten damit auch in die USA übertragen werden. Außerdem wird Google diese Daten vermutlich auswerten und weiterverwenden. Dieses Vorgehensweise bedarf aber der Einwilligung des Webseite-Besuchers. Websitebetreiber, die Google Fonts nicht zumindest in der Datenschutzerklärung erwähnen und bis zur Einwilligung durch einen sogenannten Cookie-Banner die Nutzung blockieren, handeln damit nach der Auffassung der Datenschutzbehörden nicht im Sinne der DSGVO.

Google-Fonts besser lokal hosten?

Möglichweise reicht es auch nicht aus, die Google-Fonts Aufrufe hinter der Einwilligung zu verstecken. Es besteht bei den meisten Schriftarten die Möglichkeit, diese hinunterzuladen und kostenfrei lokal zu hosten. Ob das möglich ist, kann in den Lizenzbedingungen der Schriftart nachgesehen werden. Ist diese Lizenz dem Open-Source Bereich zuzuordnen, so ist eine lokale Einbindung in der Regel unter bestimmten Bedingungen erlaubt. Wäre dieses der Fall, könnte die lokale Einbindung als milderes Mittel im Sinne der Datensparsamkeit verstanden werden und wäre einer Einbindung über Google vorzuziehen.

Abmahnung erhalten?

Ihren Einzelfall kann nur ein Anwalt bewerten, ob eine Abmahnung rechtmäßig ist. Aber viele Anwälte, mit denen ich gesprochen habe, hatten zumindest große Zweifel an der Rechtmäßigkeit der Abmahnung aus Abmahnwellen. Beachten Sie hier, dass einige Schreiben auch Auskunftsrechte nach der DSGVO geltend machen. Diese Betroffenenrechte müssen Sie in jedem Fall beantworten. Am besten ziehen Sie hier Ihren Datenschutzbeauftragten zur Rate.

Wie kann ich meine Seite besser vor Abmahnungen schützen?

Der beste Schutz ist eine gute Vorbereitung. Nehmen Sie den Datenschutz in Ihrem Unternehmen ernst und erfüllen Sie alle Dokumentationspflichten, damit Sie im Fall von Anfragen auskunftsfähig sind. Scannen Sie Ihre Webseiten, z.B. mit unserem Websitescanner (ab Paket Blue enthalten oder auch separat erhältlich). So können Sie die Arbeiten Ihres Webdesigners überprüfen. Dieser professionelle Scanner überprüft die gesamte Website, inkl. öffentlich zugänglicher Unterseiten und nicht nur einzelne URLs wie dieses die frei verfügbaren Scanner tun. Verwenden Sie eine Einwilligungslösung, die Zugriffe auf externe Dienste und das Setzen von Cookies zuverlässig steuert. Auch hier können wir eine renommierte Lösungen in unseren Paketen oder auch separat anbieten.

5 notes

·

View notes

Text

Die Zukunft Jetzt Entdecken: Wie Smart Cities Unser Leben Revolutionieren!

In einer Welt, die immer schneller voranschreitet, stehen Städte vor der Herausforderung, sowohl nachhaltig als auch lebenswert für ihre Bewohner zu sein. Smart Cities könnten die Antwort sein, die wir suchen. Mit Hilfe von Künstlicher Intelligenz (KI) und dem Internet der Dinge (IoT) transformieren Städte weltweit ihre Infrastruktur, um effizienter, grüner und benutzerfreundlicher zu werden.…

View On WordPress

#Bürgerbeteiligung#Cyber-Sicherheit#Datenschutz#Digitale Dienste#Digitalisierung#Erneuerbare Energien#Gesundheit und Sicherheit#Grüne Technologien#Internet der Dinge#Künstliche Intelligenz#Klimawandel#Mobilität#Nachhaltigkeit#Smart Cities#Städtische Entwicklung#Urbane Lebensqualität

0 notes

Text

Sicherheit in Ihrer Hand: Warum digitale Mauern nicht genug sind

Stellen Sie sich vor, Ihre wertvollsten Daten sind hinter den stärksten digitalen Mauern gesichert. Jetzt denken Sie an das kleine Gerät, das leise in einem Winkel Ihres Büros sitzt – ein Mikrofon, unsichtbar für Ihre Firewalls. Ihre IT-Sicherheit ist unverzichtbar, doch ohne physische Sicherheit ist sie wie ein unvollendetes Puzzle.

Im Unternehmen oder privaten Umfeld wo Ihre Stimme genauso viel Wert hat wie Ihre Texte, darf die Sicherheit Ihrer Gespräche nicht zweitrangig sein. Die Gefahr lauert nicht nur im Cyberspace; sie hat auch Ohren in der realen Welt. Die gute Nachricht? Sie haben die Macht, sich zu schützen. Indem Sie Ihre Umgebung genauso sorgfältig absichern wie Ihre Daten, machen Sie es Spionen doppelt schwer.

Lassen Sie uns nicht vergessen: In der Sicherheit zählt jedes Detail. Ein ganzheitlicher Schutzansatz ist Ihr stärkster Verbündeter. Schützen Sie, was Ihnen wichtig ist, nicht nur online, sondern auch in der Welt, die Sie berühren können.

Kontakt zum Lauschabwehr-Team

#informationsschutz#PhysischeSicherheit#Lauschabwehr#GanzheitlicherSchutz#Datenschutz#Abhörschutz#TSCMSweep#technicalsurveillance#TSMLauschabwehr

1 note

·

View note

Text

Die vom BGH im Urteil vom 09.08.2022 - VI ZR 1244/20 - entwickelten Grundsätze für die Haftung des Betreibers eines Internet-Bewertungsportals finden auch für die Prüfung der Zulässigkeit von Bewertungen in einem Arbeitgeber-Bewertungsportal Anwendung.

Ausreichend ist für einen Antrag auf Untersagung (Löschung) der Veröffentlichung durch den Arbeitgeber ist das Bestreiten eines geschäftlichen Kontakts, d.h. hier das Bestreiten eines Kontakts eines anonymen Bewerters (angeblich ehemaliger oder noch Arbeitnehmer des Arbeitgebers) und dem Arbeitgeber, wenn sich nicht aus den Veröffentlichungen konkrete Anhaltspunkte ergeben. Offenbart der Betreiber der Internetplattform nicht die Person des Bewerters, aufgrund der dem Arbeitgeber eine Prüfung eines Kontakts möglich ist, oder nennt keine konkreten Umstände, die eine Individualisierung für den Arbeitgeber ermöglichen, ist das Bestreiten eines geschäftlichen Kontakts ausreichend.

Der Betreiber des Arbeitgeber-Bewertungsportals kann sich nicht auf datenschutzrechtliche Bestimmungen berufen. Kann er aus diesen Gründen den Bewerter nicht benennen resp. individualisieren, handelt es sich um ein typisches Geschäftsrisiko.

Hanseatisches Oberlandesgericht Hamburg, Beschluss vom 08.02.2024 - 7 W 11/24 -

1 note

·

View note

Text

ChatGPT Befehls-Bibel | Digital - Ebooks

Die "ChatGPT Befehls-Bibel" ist eine umfassende Sammlung digitaler Ebooks, die sich speziell an Entwickler, Technologie-Enthusiasten und alle richtet, die ihr Verständnis für die Befehlszeilenprogrammierung mit Hilfe von ChatGPT vertiefen möchten. Diese Ebooks bieten eine reiche Quelle von Ressourcen, die sowohl Anfängern als auch erfahrenen Fachleuten helfen können, ihre Fähigkeiten zu verbessern und ihre Projekte effizienter zu gestalten.

BUYNOW

#Befehlszeilenprogrammierung#ShellSkripting#Systemadministration#CloudComputing#Netzwerkmanagement#Sicherheit#DevOps#Entwicklung#Automatisierung#Datenschutz#Programmierung#Integration#KünstlicheIntelligenz#MachineLearning#DataScience#Anwendungen#Ebooks#Technologie#Lernen

0 notes

Text

Datenschutzerklärung im Onlineshop – Expertentipps für deinen Shop

Der Datenschutz ist ein wichtiger Aspekt, den du bei der Erstellung deines Onlineshops nicht übersehen solltest. Elisa Drescher, eine Datenschutzjuristin und Co-Geschäftsführerin von SCALELINE Datenschutz, gibt dir in diesem Blogartikel praktische Tipps, worauf du bei der Datenschutzerklärung deines Shops achten musst. Es ist entscheidend, dass deine Datenschutzerklärung transparent und umfassend ist, um rechtliche Probleme zu vermeiden und das Vertrauen deiner Kund:innen zu stärken. Dabei musst du klar angeben, welche Daten du sammelst, zu welchem Zweck du sie nutzt und welche externen Dienste du verwendest. Besonders beim Bestellvorgang und beim Newsletter-Versand ist es wichtig, die Datenschutzrichtlinien genau einzuhalten und die Zustimmung der Kund:innen einzuholen.

Bei der Erstellung einer Datenschutzerklärung für deinen Onlineshop musst du berücksichtigen, dass du mehr Daten sammelst und verarbeitest als bei einer normalen Webseite. Daher ist es von großer Bedeutung, dass du transparent und detailliert erklärst, wie du mit den Daten deiner Kund:innen umgehst und welche Sicherheitsmaßnahmen du ergreifst, um ihre Daten zu schützen. Auch das Thema Cookie-Banner ist relevant, insbesondere wenn du Cookies für statistische Analysen oder andere Dienste wie Google Analytics verwendest. Es ist wichtig sicherzustellen, dass deine Kund:innen aktiv der Nutzung von Cookies zustimmen und über ihre Rechte informiert sind.

Wix bietet dir als Plattform für deinen Onlineshop Werkzeuge und Unterstützung, um sicherzustellen, dass du die Datenschutzregeln einhältst. Mit einem SSL-Zertifikat und einem Vertrag zur Auftragsverarbeitung kannst du sicherstellen, dass die Daten deiner Kund:innen geschützt sind und die Anforderungen der DSGVO erfüllt werden. Denke daran, dass eine korrekte Datenschutzerklärung nicht nur gesetzlich vorgeschrieben ist, sondern auch dazu beiträgt, das Vertrauen deiner Kund:innen zu stärken und rechtliche Probleme zu vermeiden.

#Datenschutz#Onlineshop#Datenschutzerklärung#Kund:innen#Daten#Sicherheitsmaßnahmen#Cookie-Banner#Wix#SSL-Zertifikat#DSGVO

0 notes

Text

Datenschutzalbtraum Legalisierung

#Datenschutzalbtraum #Legalisierung. Wer demnächst legal von Anbauvereinen #Cannabis beziehen will, wird mit Namen, Alter und besorgter Menge in Datenbanken landen. Der Weitergabe der sensiblen Daten an Behörden und Strafverfolger sind kaum Grenzen gesetzt.

Gut gemeint ist offenbar auch hier nicht gut gemacht! Netzpolitik.org weiß:

Wer demnächst legal von Anbauvereinen Gras beziehen will, wird mit Namen, Alter und besorgter Menge in Datenbanken landen. Das Problem daran: Der Weitergabe der sensiblen Daten an Behörden und Strafverfolger sind kaum Grenzen gesetzt. Datenschützer erkennen einen Datenschutzalbtraum

Mit etwas Glück glühen schon im April…

View On WordPress

#Bundesrat#Cannabis#Cannabis Social Club#CSC#Datenschutz#David Werdermann#Drogenpolitik#DSGVO#Georg Wurth#Gesellschaft für Freiheitsrechte#GFF#Jugendschutz#Legalisierung#netzpolitik.org#Niko Härting#Schwarzmarkt#THC-Gehalt

0 notes

Text

Schwerbewaffnete Soldaten in der New Yorker Subway

Soziale Angebote wären wirksamer

Mussten wir gestern berichten, dass die Mitarbeiter der Deutschen Bahn mit Bodycams ausgerüstet werden, so übertrifft die heutige Meldung das bei weitem. Die New Yorker Gouverneurin Kathy Hochul will mit dieser und weiteren Maßnahmen Verbrechen verhindern, die statistisch gesehen gar nicht zugenommen haben, schreibt die NZZ.ch. Über ihre Parteizugehörigkeit sagt der Artikel nichts, es ist aber anzunehmen, dass im Bundesstaat New York keine Republikanerin Gouverneurin wird.

Neben der Stadtpolizei sind 1000 weitere Einsatzkräfte im Dienst, das sind Polizisten des Bundesstaats New York sowie 750 Nationalgardisten. Alle zusammen dürfen sie stichprobenartig Taschen der Reisenden kontrollieren und sollen einen martialischen Eindruck hinterlassen.

Auch diese Aufrüstung wird nicht zu mehr Frieden und Sicherheit - in diesem Falle in der New Yorker U-Bahn führen ...

Mehr dazu bei https://www.nzz.ch/international/wegen-gewalt-und-unsicherheit-die-nationalgarde-patrouilliert-in-der-new-yorker-subway-ld.1824160

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3zM

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8729-20240330-schwerbewaffnete-soldaten-in-der-new-yorker-subway.html

#Soldaten#Nationalgarde#U-Bahn#Subway#NewYork#Verhaltensänderung#Deeskalation#Taschenkontrolle#Bewaffnung#Persönlichkeitsrecht#Privatsphäre#Verbraucherdatenschutz#Datenschutz

2 notes

·

View notes

Text

Seit Mitte 2022

Pssst! Nicht verraten: Apple kann “Streetview”, aber in aktuell und überall

Datenschutz-ExtremistInnen haben uns beschert, dass Google Streetview in Deutschland erstens nur rudimentär zu nutzen ist, zweitens nicht aktualisiert wird und drittens an vielen verfügbaren Orten auch noch verpixelt ist, weil sie die Leute verrückt gemacht haben, dass sonstwas passieren könnte, nur weil irgendwann einmal ihre Häuser fotografiert wurden. Danke für nix insoweit. Sogar in Polizeikreisen war “rechtlich unklar, ob mit Google Streetview virtuelle Streifenfahrten möglich seien”, so Rainer Wendt seinerzeit, zu dem ich mir jeden weiteren Kommentar verkneife.

Nun hat Apple in den letzten Wochen seinen Dienst “look around” freigeschaltet. Auf meinem alten Macbook läuft es nicht, weil ich das Betriebssystem nicht aktualisiere, weil dann wiederum Lightroom 6 nicht mehr funktioniert, was ich mal für teuer Geld gekauft habe und jetzt keine Lust habe, mich in die Adobe-Abofalle zu begeben, aber das ist eine andere Geschichte.

Immerhin kann ich “look around” auf iPhone und iPad nutzen. Das reicht mir, wobei ich dazusagen muss, dass ich das überwiegend beruflich als Unfallanalytiker brauche, um mir einen Eindruck vom Straßenverlauf im Bereich von Unfallstellen anschauen zu können. Zwischenzeitlich habe ich mich mit mapillary beholfen. Dort findet man von Nutzenden hochgeladene Aufnahmen aus Dashcams und so, vielfach anscheinend von Fahrradfahrenden.

Apple “look around” funktioniert im Gegensatz zu Google Streetview nicht nur in ein paar Metropolen, sondern so gut wie flächendeckend. Wer es auf seinem Apple-Gerät verwenden will, ruft die “Karten”-App auf und tippt dann auf das kleine Fernglas. Da ich mich beruflich allerdings hauptsächlich in der Windows-Welt bewege, hätte ich gern darüber Zugriff auf die “look around”-Bilder. Bislang hab ich aber keine Möglichkeit gefunden. Nur Apples Luftbilder kann man über die Karten in “duckduckgo” aufrufen. Vielleicht kommen die “look around”-Bilder ja irgendwann dazu. Das wäre super!

(Markus Winninghoff)

#Apple#Look around#lookaround#Google#Streetview#Google Streetview#Karten#App#iPhone#iPad#iOS#MacOS#Windows#Datenschutz#Unfallanalyse#mapillary#duckduckgo#Markus Winninghoff

5 notes

·

View notes

Text

Wie Cyberkriminelle Führungskräfte ins Visier nehmen und Malware als Köder nutzen

In einer Welt, in der digitale Verbindungen so tiefgreifend sind wie nie zuvor, haben Cyberkriminelle innovative Wege gefunden, um ihre Opfer zu erreichen. Eine besonders hinterhältige Methode, die derzeit im Umlauf ist, zielt direkt auf Führungskräfte ab, die sich oft in einflussreichen Positionen und mit sensiblen Informationen befinden. Doch wie genau gehen diese Kriminellen vor, um hochrangige Geschäftsleute ins Visier zu nehmen und sie mit Malware zu infizieren?Die Taktik der CybergaunerCyberkriminelle haben erkannt, dass soziale Netzwerke wie Facebook ein fruchtbarer Boden für potenzielle Opfer sind. Mit gefälschten Jobinseraten für Führungspositionen locken sie arglose Nutzer an. Die Anzeigen versprechen hochrangige Positionen in renommierten Unternehmen und locken die Aufmerksamkeit von Personen, die sich beruflich weiterentwickeln möchten.Doch der Teufel steckt im Detail. Die eigentliche Malware verbirgt sich nicht in den Anzeigen selbst, sondern in einem Link, der zu einer scheinbar harmlosen PDF-Datei auf Onedrive führt. Die Datei verspricht Informationen über die ausgeschriebene Stelle, lockt aber stattdessen die Opfer auf die Community-Plattform Discord. Dort angekommen, wird ein bösartiges Script heruntergeladen, das von der Windows-Powershell ausgeführt wird. Dieses Script lädt dann die Schadsoftware von Github herunter, die unter dem Namen Ov3r_Stealer bekannt ist.Die Funktionsweise der MalwareOv3r_Stealer ist eine gefährliche Form von Malware, die darauf abzielt, eine Fülle von sensiblen Informationen von den infizierten Systemen zu stehlen. Einmal aktiviert, durchsucht sie die Systeme nach Daten wie Kryptowährungs-Wallets, Webbrowser-Verlauf, Discord-Nachrichten, Filezilla-Zugangsdaten und vieles mehr. Sie analysiert auch die konfigurierten Systemdienste, möglicherweise auf der Suche nach Schwachstellen, die ausgenutzt werden können. Zusätzlich durchforstet sie das Dateisystem nach Dokumenten, die weitere Einblicke oder sensible Informationen liefern könnten.Was diese Malware besonders hinterhältig macht, ist ihre regelmäßige Kommunikation mit einem Bot auf dem Messenger Telegram. Alle 90 Minuten sendet sie ihre gesammelten Daten an diesen Bot, der sie dann möglicherweise an die Drahtzieher der Kriminellen weiterleitet.Die Warnung der ExpertenExperten warnen davor, die Bedrohung, die von dieser Taktik ausgeht, zu unterschätzen. Obwohl gefälschte Jobangebote an sich nichts Neues sind, stellt die gezielte Ausrichtung auf Führungskräfte eine alarmierende Entwicklung dar. Angesichts der weit verbreiteten Nutzung von Plattformen wie Facebook ist die potenzielle Opfergruppe groß und attraktiv für Cyberkriminelle.Es ist auch wichtig zu betonen, dass diese Art von Angriff nicht auf Facebook beschränkt ist. Ähnliche Methoden wurden bereits in anderen sozialen Medien und Messenger-Diensten beobachtet. Die Kriminellen gehen sogar so weit, ihre Opfer dazu zu bringen, tatsächliche Arbeiten auszuführen, die jedoch dazu dienen, die Opfer finanziell zu schädigen.

Fazit

Die Taktik, Führungskräfte mit gefälschten Jobinseraten anzulocken und dann Malware einzusetzen, ist ein beunruhigender Trend in der Welt der Cyberkriminalität. Es ist von entscheidender Bedeutung, dass Unternehmen und Einzelpersonen sich der Risiken bewusst sind und proaktiv Maßnahmen ergreifen, um sich zu schützen. Dies umfasst die Schulung von Mitarbeitern über die Gefahren von Phishing-Angriffen, die Verwendung von Antiviren- und Malware-Schutzsoftware und die Implementierung von Sicherheitsprotokollen, um verdächtige Aktivitäten zu erkennen und darauf zu reagieren.Indem wir uns der Methoden und Taktiken bewusst sind, die von Cyberkriminellen eingesetzt werden, können wir besser darauf vorbereitet sein, uns selbst und unsere Organisationen vor potenziellen Angriffen zu schützen.

Diese Fragen stellen andere

Wie können sich Führungskräfte vor dieser Art von Cyberangriffen schützen?

Führungskräfte stehen heutzutage vor einer Vielzahl von Bedrohungen aus dem Cyberspace, und die Vermeidung von Angriffen erfordert ein proaktives Herangehen an die Sicherheit. Hier sind einige wichtige Schritte, die Führungskräfte ergreifen können, um sich vor dieser speziellen Art von Cyberangriffen zu schützen:- Sensibilisierung und Schulung: Eine der effektivsten Maßnahmen ist die regelmäßige Sensibilisierung und Schulung der Führungskräfte sowie aller Mitarbeiter in Bezug auf die neuesten Bedrohungen und die Erkennung von Phishing-Angriffen. Schulungen sollten praktische Beispiele und Simulationen von Angriffsszenarien enthalten, um die Wachsamkeit zu schärfen und das Bewusstsein für die Risiken zu stärken.

- Überprüfung von Jobangeboten: Führungskräfte sollten besonders skeptisch sein, wenn sie unerwartete Jobangebote über soziale Medien oder andere Plattformen erhalten, insbesondere wenn sie von unbekannten Quellen stammen. Es ist wichtig, verdächtige Anzeigen und Nachrichten gründlich zu überprüfen, bevor man auf Links klickt oder persönliche Informationen preisgibt. Im Zweifelsfall sollten die Führungskräfte den Absender kontaktieren, um die Echtheit des Angebots zu bestätigen.

- Implementierung von Sicherheitslösungen: Unternehmen sollten robuste Sicherheitslösungen implementieren, die dazu beitragen, Malware und andere bösartige Aktivitäten zu erkennen und zu blockieren. Dazu gehören Antivirenprogramme, Firewalls, Intrusion Detection Systems (IDS) und Endpoint-Schutzlösungen. Diese sollten regelmäßig aktualisiert und überwacht werden, um sicherzustellen, dass sie mit den neuesten Bedrohungen Schritt halten können.

- Einsatz von Multi-Faktor-Authentifizierung: Um die Sicherheit von Konten und Systemen weiter zu verbessern, sollten Führungskräfte die Multi-Faktor-Authentifizierung (MFA) aktivieren, wo immer dies möglich ist. Durch die Kombination von Passwörtern mit zusätzlichen Authentifizierungsmethoden wie Fingerabdruck-Scans oder Einmalpasswörtern wird die Wahrscheinlichkeit verringert, dass Hacker Zugang zu sensiblen Informationen erhalten.

- Regelmäßige Sicherheitsüberprüfungen: Unternehmen sollten regelmäßige Sicherheitsüberprüfungen durchführen, um potenzielle Schwachstellen in ihren Systemen und Netzwerken zu identifizieren und zu beheben. Dies kann Penetrationstests, Sicherheitsaudits und Vulnerability Scans umfassen, um sicherzustellen, dass alle Sicherheitsmaßnahmen wirksam sind und den aktuellen Bedrohungen standhalten können.Indem Führungskräfte diese Maßnahmen ergreifen und die Sicherheit zu einer Priorität machen, können sie das Risiko von Cyberangriffen verringern und ihre Organisationen besser schützen.

Welche Rolle spielt die Zusammenarbeit zwischen Unternehmen und Behörden im Kampf gegen Cyberkriminalität?

Die Zusammenarbeit zwischen Unternehmen und Behörden spielt eine entscheidende Rolle im Kampf gegen Cyberkriminalität und ist von entscheidender Bedeutung, um die Herausforderungen im Cyberspace effektiv anzugehen. Hier sind einige Schlüsselaspekte dieser Zusammenarbeit:- Informationsaustausch: Unternehmen und Behörden sollten aktiv Informationen über die neuesten Bedrohungen und Angriffsmuster austauschen. Dies ermöglicht es Unternehmen, sich besser auf potenzielle Angriffe vorzubereiten und proaktiv Sicherheitsmaßnahmen zu ergreifen. Auf der anderen Seite können Behörden von den Kenntnissen und Einblicken der Unternehmen in aktuelle Cyberbedrohungen profitieren, um ihre Ermittlungen zu unterstützen und Strafverfolgungsmaßnahmen zu ergreifen.

- Gemeinsame Übungen und Schulungen: Unternehmen und Behörden sollten gemeinsame Übungen und Schulungen durchführen, um ihre Mitarbeiter und Ermittler auf aktuelle Bedrohungen vorzubereiten und ihnen die Fähigkeiten zu vermitteln, diese zu bekämpfen. Diese Übungen können simulierten Angriffsszenarien und Reaktionen auf Cyberangriffe umfassen, um die Zusammenarbeit und Koordination zu verbessern.

- Unterstützung bei Ermittlungen: Unternehmen sollten eng mit den Strafverfolgungsbehörden zusammenarbeiten, um bei der Untersuchung von Cyberangriffen zu unterstützen und Informationen bereitzustellen, die zur Identifizierung und Verfolgung von Angreifern erforderlich sind. Dies kann die Bereitstellung von Protokolldaten, forensischen Beweisen und anderen relevanten Informationen umfassen, um die Ermittlungen voranzutreiben und zur Verhaftung und Strafverfolgung von Tätern beizutragen.

- Entwicklung gemeinsamer Richtlinien und Standards: Unternehmen und Behörden sollten gemeinsam an der Entwicklung von Richtlinien, Standards und Best Practices arbeiten, um die Cybersicherheit zu verbessern und die Resilienz gegenüber Cyberangriffen zu stärken. Dies kann die Entwicklung von Leitlinien für die Sicherung kritischer Infrastrukturen, die Standardisierung von Sicherheitsverfahren und die Förderung von Zusammenarbeit und Informationssicherheit auf internationaler Ebene umfassen.Indem Unternehmen und Behörden zusammenarbeiten und ihr Fachwissen und ihre Ressourcen bündeln, können sie effektiver auf die wachsende Bedrohung durch Cyberkriminalität reagieren und gemeinsam eine sicherere und widerstandsfähigere Cybersicherheitslandschaft schaffen.

Wie können Unternehmen die Sicherheitskultur innerhalb ihrer Organisation fördern?

Die Förderung einer starken Sicherheitskultur innerhalb eines Unternehmens ist entscheidend, um Mitarbeiter zu sensibilisieren und zu befähigen, eine proaktive Rolle bei der Sicherung von Daten und Systemen zu spielen. Hier sind einige Schritte, die Unternehmen unternehmen können, um eine Sicherheitskultur zu fördern:- Führung von oben: Eine starke Sicherheitskultur muss von der Unternehmensführung unterstützt und gefördert werden. Führungskräfte sollten das Beispiel geben und die Bedeutung von Cybersicherheit betonen, indem sie Sicherheitsrichtlinien und -verfahren aktiv unterstützen und sich selbst an bewusstem und sicheren Verhalten beteiligen.

- Sensibilisierung und Schulung: Unternehmen sollten regelmäßige Schulungen und Schulungen zur Cybersicherheit für alle Mitarbeiter durchführen. Diese Schulungen sollten praxisorientiert sein und auf aktuelle Bedrohungen und Best Practices eingehen, um die Mitarbeiter für potenzielle Risiken zu sensibilisieren und ihnen die Fähigkeiten zu vermitteln, sich selbst und das Unternehmen zu schützen.

- Klare Richtlinien und Verfahren: Unternehmen sollten klare Richtlinien und Verfahren zur Gewährleistung der Informationssicherheit entwickeln und implementieren. Diese Richtlinien sollten die Nutzung von Unternehmensressourcen regeln, den Umgang mit sensiblen Informationen definieren und klare Anweisungen für den Umgang mit Sicherheitsvorfällen enthalten.

- Belohnung und Anerkennung: Unternehmen sollten Mitarbeiter belohnen und anerkennen, die sich aktiv an der Sicherheitskultur beteiligen und dazu beitragen, das Sicherheitsniveau des Unternehmens zu verbessern. Dies kann durch Prämien, Auszeichnungen oder andere Anreize erfolgen, um ein positives Sicherheitsverhalten zu fördern und zu verstärken.

- Regelmäßige Überprüfung und Anpassung: Eine starke Sicherheitskultur erfordert kontinuierliche Überprüfung und Anpassung. Unternehmen sollten regelmäßig ihre Sicherheitspraktiken überprüfen, um sicherzustellen, dass sie mit den aktuellen Bedrohungen Schritt halten, und ihre Schulungs- und Sensibilisierungsprogramme entsprechend anpassen.Indem Unternehmen diese Maßnahmen ergreifen und eine Kultur der Sicherheit und des Bewusstseins schaffen, können sie das Risiko von Sicherheitsvorfällen verringern und die Widerstandsfähigkeit ihrer Organisation gegenüber Cyberangriffen stärken.

Read the full article

#Cybersicherheit#Datenschutz#Malware#SecurityAwarenessSchulung#Sicherheitsbewusstsein#SicherheitsrisikenamArbeitsplatz#Unternehmen

0 notes

Photo

PRI-001

Privatsphäre

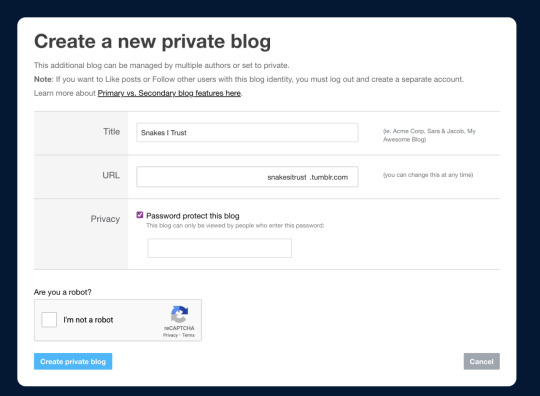

Passwortgeschützte Blogs

Passwortgeschützte Blogs können nur von User:innen mit einem Passwort aufgerufen werden. Primäre Blogs können nicht auf privat gesetzt werden. Du musst also zuerst einen Nebenblog erstellen, um ihn mit einem Passwort zu schützen. Passwortgeschützte Blogs kannst du in der App auf dem Smartphone und im Browser auf dem Desktop erstellen.

DESKTOP

Klicke auf dein Account-Symbol und wähle dann “+Neu” aus

Benenne deinen Nebenblog

Aktiviere den Passwortschutz und füge ein Passwort hinzu

🔒

37 notes

·

View notes