#Passwörter

Text

Mogel-Montag

Part CLXXIII: Men in Black 2: The Series | Passwörter für den GameBoy Color

(Bildquelle: N-Zone - Magazin, Ausgabe: Mai 2001)

#mogel-montag#men in balck 2#the series#game boy color#gameboy color#gbc#passwörter#passwords#n-zone#magazine#magazin#old magazines#zeitschrift#scan#deutsch#german#retro#retropolitan#retrogaming#retro gaming#gaming#video game#2001#2000's#2000s#2000er#00er#00s#00's

2 notes

·

View notes

Text

"Zugangsdatenabfluss" bei Outlook

Bundesdatenschützer zeigt sich besorgt

Microsoft möchte deine Zugangsdaten in der Cloud speichern. Warum? NEIN, das sind meine!

Dass dies im "neuen Outlook" so ist und die Zugangsdaten in Microsofts Cloud landen, kam vor rund anderthalb Wochen heraus. Inzwischen haben nicht nur der Bundesdatenschützer Ulrich Kelber, sondern auch andere Datenschutz-Experten und -Beauftragte, wie der Thüringer Landesbeauftragte für den Datenschutz und die Informationsfreiheit (TLfDI) Lutz Hasse, zum Verzicht auf den Einsatz der neuen Outlook-Version geraten. Die Stellungnahme von Herrn Hasse ist hier als PDF einsehbar.

Microsoft hat auf die Kritik gegenüber Heise.de und ct reagiert und stellt fest: Nutzer, die ihre Konten nicht mit der Microsoft Cloud nutzen wollen, sollten beim Wechsel den Vorgang abbrechen und zum klassischen Outlook zurückwechseln können.

Danke für die Gnade!

So viel Entgegenkommen - wir haben noch(!) das "Wahlrecht": "Verzichten Sie auf die neue Outlook-Version!" Da sind wir auch dafür - der Autor hat sich schon vor fast 25 Jahren geweigert der Anweisung seines Arbeitgebers zu folgen und Microsoft Outlook zu nutzen - denn es gab und gibt viele andere privatspäreschützende Alternativen, allen voran Thunderbird.

Der ehemalige Datenschützer von Baden-Württemberg, Brink, weist laut Heise.de darauf hin, dass man sich mit dem Speichern von Zugangsdaten in der Cloud sogar strafbar machen kann: "Das kann sogar ein Rechtsverstoß des Nutzers sein, etwa wenn er als Mitarbeiter des öffentlichen Dienstes oder Träger von Geschäftsgeheimnissen seines Unternehmens bestimmten Geheimhaltungsvorschriften unterliegt, die eine Speicherung sensibler Daten in der Cloud verbieten. Zudem gibt der Nutzer damit Microsoft Zugriff auf die Inhalte der Mails – und das darf er in aller Regel nicht."

Der Bundesdatenschützer hat wegen der Zuständigkeit für Microsoft in der EU seine irischen Kollegen nach ihrer Einschätzung des Vorgangs angefragt. Noch hat Microsoft das neue Outlook nicht als finale Fassung markiert, so sollten theoretisch für den Konzern noch leicht gesichtswahrende Korrekturen möglich sein.

Mehr dazu bei https://www.heise.de/news/Zugangsdatenabfluss-im-neuen-Outlook-Datenschuetzer-raet-zum-Verzicht-9535170.html

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3xu

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8597-20231125-zugangsdatenabfluss-bei-outlook.html

#Passwörter#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Microsoft#Outlook#Cloud#Anonymisierung#Smartphone#Handy#Verschlüsselung#Privatsphäre#Verhaltensänderung#Big5#GAFAM#Thunderbird#eMail

3 notes

·

View notes

Text

Wenn dein Passwort so gut ist das selbst du es nicht weißt...

1 note

·

View note

Text

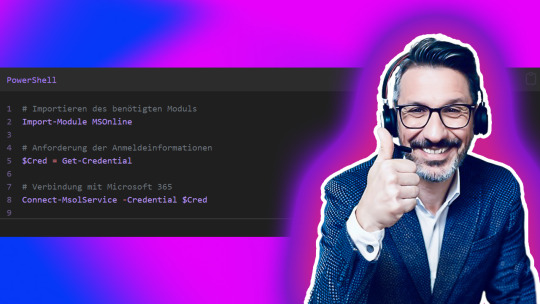

PowerShell-Skripte zur Erleichterung Ihrer Arbeit mit Microsoft 365

In diesem Beitrag wird gezeigt, wie PowerShell-Skripte bei der Arbeit mit Microsoft 365 helfen können. Das erste Skript ermöglicht die Anmeldung beim Microsoft 365 Konto. Das zweite Skript listet alle Benutzer im Microsoft 365 Tenant auf. Das dritte Skrip

Hallo und willkommen zu einem neuen Beitrag!

Heute werden wir uns ansehen, wie Sie mit Hilfe von PowerShell-Skripten Ihre Arbeit mit Microsoft 365 erleichtern können.

PowerShell ist ein mächtiges Werkzeug für die Automatisierung und Verwaltung von Aufgaben, insbesondere in einer Umgebung mit Microsoft-Produkten. Mit einigen einfachen Skripten können Sie Ihre täglichen Aufgaben effizienter…

View On WordPress

#Anmeldeinformationen#Anmeldung#Automatisierung#Benutzer#Erstellen#IT-Sicherheitsrichtlinien#Microsoft 365#MSOnline#MSOnline-Modul.#Passwörter#PowerShell#PowerShell V5.1#Skripte#Tenant#Verwaltung

0 notes

Text

Passwörter vs, Unterwäsche

Passwörter sind wie Unterwäsche.

Man darf sie keinen sehen lassen, muss sie regelmäßig wechseln und solltest sie nicht mit Fremden tauschen.

Read the full article

0 notes

Text

When in doubt, dann glaub nicht dem verrückten Plattenbaukind: Good boy Robin und die Suche nach einem Schwanz

Ich habe gehört… Es könnte sein… Mir wurde gesagt… Stimmt es, dass … I heard it through the grapevine. Ja, du blutest. Fehlt dir was? Aber bist du ein Marzahner Plattenbaukind? Mit mentalen Mängeln +? Mit ganz fragwürdiger Vergangenheit. Ganz fragwürdige Familie. Und im Besitz einer Vagina? Damn, you must be a whore. Ein Plattenbaukind dessen Glaubwürdigkeit regelmäßig von dem guten Jungen mit zittrigen, lügenden Augen untermauert wird? Er ist ein guter Junge. Wenn du blutest, bietet er dir ein Pflaster an und wenn du dich umdrehst, streut er Salz. Das ist kein Blut, es ist Dreck. Kleine, verrückte Plattenbaukinder bluten nicht. Robin hat seine Seite der Geschichte schon fertig, die Puzzleteile passen nicht immer, aber dann kann man sie sich zurecht brechen, so wie man z.B. labile Frauen bricht. Je schwächer, desto besser. Er sieht unscheinbar aus, aber er ist ein fucking Psychopath. Aber Papi ist bei der Polizei, also macht es alles wieder okay. Papi und seine starken Freunde. So ein guter Junge aus einer so guten Familie. Sein ganzes Leben, einfach so auf den Kopf gestellt. Für welchen Preis? Aufmerksamkeit? Uni fame? Mitleid? War es das wert? So eine labile Verrückte. Das war normales Verhalten, normal facts über Fremde, alles andere wird keiner glauben, alles andere muss keiner wissen. Klein Robi spielt gerne Spielchen mit Frauen und je mehr er sie unterbuttern kann, desto besser. Dann fühlt er sich ganz stark. Der Drahtzieher der Sekte, das allwissende mastermind. Er ist schlauer, sie ist offensichtlich dumm, weil manchmal tussig und marzahner Bildung und studiert kein Lehramt. Es ist so als ob Klein Robi im Spielwarengeschäft nach dem passenden Spielzeug Ausschau hält, er weiß nicht was er sucht, aber beim vorbeigehen stößt er gegen das hinterste Regal und eine kleine, gelbe Puppe fällt runter. Eigentlich spielt Klein Robi nicht mit Puppen, aber er mag wie sie am Boden liegt. Im Regal hat sie so eingebildet und selbstverliebt gestanden. Viel weiter weg. Außer Reichweite. Jetzt liegt sie im Dreck und ist viel näher dran. Bisschen verdreht, leicht angeschlagen. Vom Fall verwirrt und mit einem fetten Sale Sticker, den Robi vorher an der Sohle seines rechten Schuhs gefunden hat, -70%. Perfekt zum spielen. Und wenn man sie kaputt macht, kann man sie danach wegwerfen.

Manchmal weiß man gar nicht wie krank jemand ist bis man sein wahres, verlogenes Gesicht sieht. Siehe Robin, Paul ist einfach nur ein fucking Freak. Zu krank um wahr zu sein. Der Plan stand schon fest, aber der Verlauf war plötzlich ganz anders. Irrational. Paranoid. Verrückt. Diese DummE ist Robin Hoods Strategie nicht gefolgt, How to Get Away with Stalking war schon fertig geschrieben. Sie sollte es als erstes rumerzählen, random jeden anschreiben den sie kennt, ausrasten und dann hätten die gesagt, sie wüssten nicht wovon diese DummE redet. Sie hat sich das eingebildet, Drogen genommen, hat ein starkes Bedürfnis nach Aufmerksamkeit, introvertierter Weirdo, not to mention diese verklemmte, verbitterte Jungfräulichkeit, weil es keine Abnehmer gab, überall Spinnweben, diese Benutzerin von Binden im eigenen Bad, dieser Alpro Fetisch, dieser Plattenbau Hintergrund. Und diese mentalen Probleme, dieses gestörte Verhalten, auch wenn sie im eigenen Zimmer wie ein Zootier behandelt wurde, war so labil, ist einfach gegangen. Und die sind immer gefolgt, aber es war SoRgE. Dieser FaKE AnWalT. Sie sollte als erstes wie ein unzurechnungsfähiges Opfer dastehen, welches von dem Tulpen/Plattenbauhintergrund ablenken wollte. Diese tussige Rich Girl Fassade sollte aufrecht erhalten werden. Und dann hat einer gesagt, sie ist ungeschminkt hässlich 🥲, aber weggeguckt haben sie leider trotzdem nicht. Oder sich für ihr eigenes Leben interessiert. Aber mit Make-Up wäre sie sehr fickbar, sie war so erleichtert. Ein kleines Missverständnis, welches ausgeartet ist. Weil diese DuMmE dem Plan nicht gefolgt ist, musste Robin Hörny jetzt alles neu schreiben 🙄. Und Bro, ist der kreativ.

#Wenigstens habe ich noch nicht das level von Psycho erreicht#wo ich bei fremden Zoom Calls mitrede oder so tue als ob ich alle aus dem Kurs kenne außer vielleicht eine Person#Nach dem Motto: Ich kenne jeden. Rede sie schlecht bevor sie mich schlecht redet#Und das war letztes Wintersemester#Nur um dann später zu erzählen dass diese Verrückte zu labil ist. Passwörter von Leuten kriegt. Exmatrikuliert ist#Bachelorarbeit wurde von der Professorin abgelehnt weil Plattenbaukind#Es konnte nicht geschrieben werden. Too much to do#Zwischen Männer scammen und schmarotzen hatte ich keine Zeit#Auf einer Seite Zalando und reiche Männer und auf der anderen der Abschluss meines Langzeitstudiums#Ich wäre ja eigentlich schon viel früher fertig gewesen wenn ich nicht zufällig das auserkorene Opfer gewesen wäre#Oder wenn die einfach mal mehr Kurse und Plätze anbieten würden#Dann musste ich noch Depressionen simulieren weil ich nicht jeden Tag weinend in der U Bahn zusammengebrochen bin und zu aUfGesTylt war#Ein Wort reicht. Die nächste Lüge liegt schon auf Robins Zunge#Er findet dich überall und er kennt ganz komische Fakten über dich#Jeden Abend wurde an der Wand gewichst. Jeder Atemzug nur für ihn#Einen Tag stiller Nachbar. Nächster Tag verschmähter Stalker und Spanner

0 notes

Text

April 2024

Urlaub im Funkloch, es gibt ihn noch

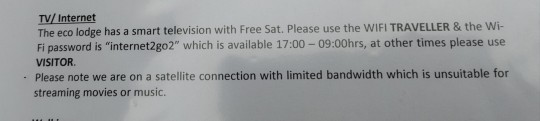

In unserer Urlaubshütte liegt ein Ordner mit laminierten Blättern, der den Internetzugang erklärt. Den brauchen wir auch, denn die Hütte liegt in einem Funkloch. Keinem sehr großen, nur wenige hundert Meter weiter gibt es Empfang, aber in der Hütte nicht.

Tagsüber kann man das offene "VISITOR"-WLAN verwenden, das aus einem der etwa hundert Meter entfernten Tourismusgebäude kommt. Aber nur zwischen 9 und 17 Uhr, denn danach gehen die Menschen, die in diesen Gebäuden arbeiten, nach Hause, und auch das offene WLAN macht Feierabend. Jetzt braucht man das "TRAVELLER"-WLAN, das nur zwischen 17 und 9 Uhr funktioniert.

Hier kommt das TRAVELLER-Internet wahrscheinlich her. In der Bildmitte und am rechten Rand erkennt man das Kabel, das einfach über den Felsen verlegt ist.

Das im laminierten Ordner angegebene Passwort für dieses WLAN, "internet2go2", stimmt nicht. Die Aussicht auf mehrere Nächte ohne Internet motiviert mich sehr und ich fange an, Passwörter zu raten. Nacheinander probiere ich ungefähr folgende Variationen durch:

internet2go

Internet2go

Internet2Go

Internet2Go2

Internet2Go3

internet3go3

internet2go2024

internet2go24

"internet2go24" ist es dann. Ich versuche im Techniktagebuch-Redaktionschat mit meinen Hacker-Skillz zu prahlen, aber leider errät Thomas Jungbluth das richtige Passwort schon im ersten Versuch.

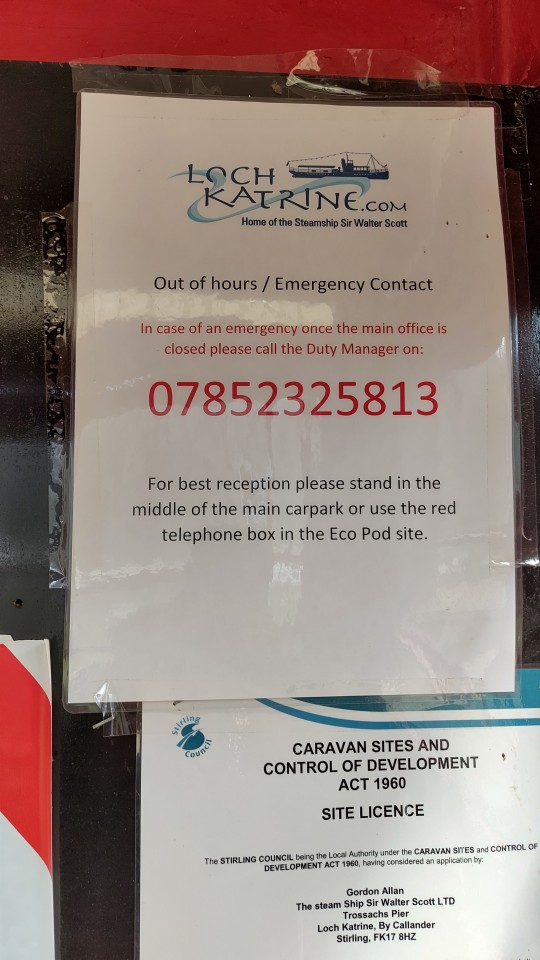

Ein paar Meter neben der Hütte steht eine klassische rote Telefonzelle, in der – anders als in allen roten Telefonzellen, die ich in den letzten Jahren in Großbritannien fotografiert habe – ein funktionierendes Telefon hängt.

Eine der letzten funktionierenden Telefonzellen Großbritanniens.

"For best reception please stand in the middle of the main carpark or use the red telephone box in the Eco Pod site."

Man müsste aber Münzen einwerfen. Daran würden wir wahrscheinlich scheitern.

Etwa hundert Meter davon entfernt, am Rand des Parkplatzes mit dem Handyempfang, steht eine zweite Telefonzelle, die kein Telefon mehr enthält, sondern einen Defibrillator.

Das zwölf Jahre alte Bild bei Google StreetView zeigt an dieser Stelle auch schon eine Telefonzelle, die aber noch mit "TELEPHONE" beschriftet ist. Außerdem bietet der Fahrradverleih neben der Telefonzelle auf diesem alten Bild nur unelektrische Fahrräder an, auch das ist 2024 anders. Der Umbau der Telefon- zu einer Defibrillatorzelle hat wahrscheinlich irgendwann zwischen 2012 und 2016 stattgefunden. In dieser Zeit ist jedenfalls die Telefonzelle am anderen Ende des Sees umgerüstet worden. Mir gefällt, dass man sich beim Austausch der Beschriftung bemüht hat, an die Telefonzellen-Designtradition anzuknüpfen.

(Kathrin Passig)

#Kathrin Passig#Großbritannien#Funkloch#WLAN#Satelliteninternet#Telefonzelle#Defibrillator#Münztelefon#Passwort#Bargeld#Münzgeld#E-Bike

9 notes

·

View notes

Text

wlan passwörter hacken ist so leicht in kosovo hahajwjdjwjs

13 notes

·

View notes

Text

Updates

🌟 Neu

Im Web kannst du in den Blogeinstellungen jetzt zwischen den wichtigen blauen und regenbogenfarbenen Internethäkchen wechseln und diese auch separat erwerben. Heißt das etwa, da gibt es bald noch mehr? 🤔

Gefallen dir die wichtigen Internethäkchen? Wir haben einen Webby dafür gewonnen!

Die Anzahl der ungelesenen Nachrichten im Posteingang ist im Web wieder sichtbar!

Wir erstellen keine Aktivitätselemente mehr in deinem Aktivitäten-Feed, wenn du deine eigenen Beiträge likest, rebloggst oder auf sie antwortest.

Wenn du im neuen Eintragseditor im Web in das Eingabefeld für Tags klickst, werden jetzt sofort Vorschläge angezeigt.

Passwörter auf Tumblr haben eine maximale Länge von 72 Bytes. Das war schon immer so, aber jetzt machen wir das noch deutlicher, wenn du dein Passwort im Web, auf iOS und Android einrichtest.

🛠 Behobene Bugs

Es wurde ein Fehler behoben, der verhinderte, dass neue Aktivitätselemente erstellt wurden, wenn jemand mit einem Reblog interagierte, den du von dir selbst gerebloggt hast.

Im Web verlierst du nicht mehr deine Position auf der Warteschleifen- und Entwurfsseite, wenn du einen neuen Entwurf, einen Eintrag in der Warteschleife oder einen geplanten Eintrag bearbeitest oder erstellst.

Wenn du im Web einen Eintrag schreibst oder bearbeitest, wird für den Tag-Hintergrund jetzt die Farbe deines Templates verwendet.

Die Ratenbeschränkungen werden jetzt in unserer Such-API effektiver durchgesetzt.

Das Listendesign in den Eintragsoptionen wurde in Safari korrigiert.

Der Kauf von Geschenken wurde durch einige kleine Änderungen vereinfacht. Bedanke dich bei deinen Lieblingsblogger:innen mit werbefreiem Tumblr oder schenke ihnen ein paar Krebse!

User:innen, die du gesperrt hast, werden nicht mehr im Tumblr Live-Karussell angezeigt.

Einträge mit Fragen/Antworten können nicht mehr angeheizt werden. (Wir prüfen derzeit, wie wir am besten die Zustimmung des Fragenden und des Antwortenden einholen können, sodass sich das unter Umständen noch mal ändern kann.)

Es wurde ein Fehler behoben, durch den die Berechtigung für das Anheizen eines Eintrags zurückgesetzt wurde, je nachdem, wo er bearbeitet wurde. Vielen Dank an alle, die uns Informationen zu diesem Problem geschickt haben. So konnten wir das Problem schneller eingrenzen.

Es wurde ein Problem behoben, das dazu führen konnte, dass man im neuen Eintragseditor im Web seine Aktionen nicht wiederholen konnte, nachdem man sie mit Strg + Z rückgängig gemacht hatte.

Wenn du Tumblr in einem Browser auf deinem Handy verwendest, bringt dich ein "Zurück" innerhalb einer Direktnachrichten-Konversation jetzt an die richtige Stelle zurück, wenn du von Orten wie den Aktivitäten oder deinem Dashboard zu dieser Konversation gelangt bist.

Diese Woche gab es kurzzeitig ein Problem mit Spotify-Podcast-Einbettungen, das aber inzwischen behoben ist.

Version 29.1.1 der Tumblr-Android-App behebt das Problem, dass die App zum "Für dich"-Tab wechselt, wenn man mit Einträgen interagiert, die ein "Weiterlesen" enthalten.

🚧 Baustelle

Wir kämpfen weiterhin gegen die Spam-Bots. Wir arbeiten daran, die jüngste Welle von Spam-Bots zu stoppen und zu verhindern, dass sich solche Vorfälle wiederholen. Wie immer gilt: Bitte melde alle Spam-Bots, die du findest, und wir kümmern uns darum.

Unsere Mitarbeiter:innen arbeiten fleißig an der Aktualisierung unserer Docs. Wenn etwas nicht richtig oder veraltet erscheint, sag uns bitte Bescheid!

🌱 Demnächst

Für alle Tastatur-Fans gibt es bald verbesserte Tastaturkürzel!

Für alle iOS- und Android-App-Fans: Die Organisation der Abzeichen ist in Arbeit!

Tritt ein Fehler auf? Kontaktiere den Support und wir melden uns, so schnell es geht!

Hast du Feedback für uns? Check regelmäßig unsere Updates und diskutiere mit der Community.

24 notes

·

View notes

Text

Ich bin loyal! Du kannst meine Passwörter haben, jedem zurück schreiben, meine Nachrichten lesen, du kannst wann du willst an mein Handy....

Es gibt nur dich!

Ich bin nicht wie der Rest dieser Generation... <3

#deutscher text#meine gedanken#liebe#ich liebe dich#loyalität#psychische krankheit#angst vorm leben#auf deutsch#borderline störung

18 notes

·

View notes

Text

So viele Passwörter merken?

Scheitern an der Menge der Passwörter?

Beim Stöbern sind wir gerade bei geatpocket von Mozilla in Zusammenarbeit mit Heise Security über eine Sammlung von Links zum Thema Passwörter gestoßen, die wir hiermit gern bekannt machen wollen. Denn Jede/r kennt inzwischen das Problem, dass man sich auf irgendeiner Webseite anmelden soll und sich dafür einen Usernamen und ein Passwort ausdenken und eingeben soll.

Was tun?

... fragte schon Lenin und gab auch gleich Antworten darauf - das möchten wir auch tun.

Nicht für verschiedene Anwendungen die gleichen Anmeldedaten verwenden.

Nicht die Anmeldedaten auf irgendwelchen Zetteln oder gar in einer unverschlüsselten Datei auf PC oder Smartphone sammeln.

Auch nicht den angeblich vertrauenwürdigen Clouds der BIG5 zum Ablegen von Anmeldedaten vertrauen.

Nicht auf Webseiten hereinfallen, die angeblich prüfen ob das eigenen Passwort sicher oder bereits "geknackt" wurde. (Ausnahme: s.u.)

Anmeldedaten, bestehend aus der URL, dem Nutzernamen und dem Passwort, lassen sich leicht in einem Passworttresor, wie z.B. KeePassX, ablegen und sind dann auf Knopfdruck (Ctrl c) einsetzbar. Nur zum Öffnen des Tresors muss man sich ein möglichst gutes Passwort merken.

PassKeys verwenden (s.u.)

Dazu verweist der Artikel auf Passwörter sind ein Auslaufmodell und schreibt: Jürgen Schmidt erklärt, warum Passwörter kaputt sind und warum auch die oft gepriesene Zwei-Faktor-Authentifizierung das nicht retten kann. In Passwort-Manager in der Praxis sind noch andere Programme/Möglichkeiten erklärt.

Hier die Ausnahme zum Passwort testen (s.o.): ob deine digitale Identität durch ein Datenleck im Netz gelandet ist, kannst du über den „Identity Leak Checker” prüfen. Im Gegensatz zu anderen Websites dieser Art soll der Service des Hasso-Plattner-Instituts vollkommen DSGVO-konform arbeiten.

Wie lang soll ein Passwort sein?

6-8 Zeichen sind in wenigen Sekunden geknackt. Bis vor kurzer Zeit gingen wir noch von 12 Zeichen aus, nun sollten es eher 14-16 Zeichen sein. Das bedeutet auch, dass man sich den Zeichensalat z.B. nur noch als Anfangsbuchstaben eines Satzes oder Gedichts merken kann. Also auch hier führt kein Weg an einem Passworttresor vorbei. Das hier verlinkte Bild ist jedenfalls nach 6 Jahren keinesfalls mehr aktuell https://www.aktion-freiheitstattangst.org/images/ext/PasswordHackZeit.jpg

Hinzu kommt, dass sich Passwörter mit Unterstützung künstlicher Intelligenz teilweise schneller knacken lassen als dem bisher üblichen "Ausprobieren" (Brute Force). Die Autoren des verlinkten Artikels kamen zu dem Schluss, dass sich die Hälfte der gängigen Passwörter mit KI in unter einer Minute knacken ließen.

Und schließlich der Artikel über Passkeys: Wie ein Account ohne Passwort funktioniert beschreibt, wie etwas einfacher und trotzdem sicherer werden kann.

Mehr dazu bei https://getpocket.com/de/collections/passwoerter-so-bewegst-du-dich-sicher-im-netz

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3xt

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8596-20231124-so-viele-passwoerter-merken.html

#Passwörter#Passkey#Passworttresor#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Cyberwar#Hacking#Trojaner#BruteForce#Privatsphäre#Verhaltensänderung#Big5#GAFAM

1 note

·

View note

Text

Twitter und etsy haben mich ausgeloggt ihr könnt mich doch alle mal am Arsch lecken als ob ich diese Passwörter auswendig wüsste

4 notes

·

View notes

Text

Passkey-Unterstützung für mobile Geräte

Der Anbieter von Zero-Trust- und Zero-Knowledge-Lösungen zum Schutz von Anmeldedaten Keeper Security kündigt die Unterstützung von Passkey-Management für mobile Geräte mit iOS und Android an. Somit gibt es plattformübergreifende Funktionalität sowohl für Passkeys als auch für herkömmliche Passwörter. Besonders KMUs bekommen damit Zugriff auf eine professionelle Lösung.

Mit Keeper werden Passkeys im Keeper Vault erstellt, gespeichert und verwaltet und können für die einfache Anmeldung bei Websites und Anwendungen in allen Browsern und Betriebssystemen verwendet werden. Solange der Anwender Zugang zu seinem Keeper Vault hat, kann er auf seine Passkeys zugreifen, egal ob auf dem Desktop oder seinem mobilen Gerät.

Kryptografische Schlüssel - Passkeys

Ein Passkey ist ein kryptografischer Schlüssel, mit dem sich Nutzer bei Konten und Apps anmelden können, ohne ein Passwort eingeben zu müssen - ähnlich wie bei einer digitalen Version einer Schlüsselkarte, die auf einem Telefon, Tablet oder Computer gespeichert ist. Der Passkey nutzt biometrische Daten auf dem Gerät, wie beispielsweise den Fingerabdruck oder die Gesichtserkennung. Dies ermöglicht es, sich bei unterstützten Apps und Konten auf die gleiche Weise anzumelden wie ein Nutzer, der sein Telefon oder Tablet mit seinem Fingerabdruck oder mit Gesichtserkennung entsperrt.

Bereits im Juni 2023 kündigte Keeper die Unterstützung für Passkeys in seinen Browsererweiterungen für Chrome, Firefox, Edge, Brave und Safari an. Die Unterstützung für iOS und Android ist für die kommenden Wochen geplant. Keeper speichert und füllt den Passkey automatisch aus, ähnlich wie bei einer passwortbasierten Anmeldung. Der Keeper Vault ermöglicht die Verwaltung der Passkeys, einschließlich der Möglichkeit einer gemeinsamen Nutzung durch Teams in Unternehmen.

Passkeys - sicher, aber einfach

Passkeys sind einfacher zu verwenden als viele traditionelle Authentifizierungsmethoden. Sie sind zudem resistent gegen Phishing, so dass sich die Benutzer nahtlos und sicher bei unterstützten Websites anmelden können. Die passwortlose Technologie, die erstmals 2022 vorgestellt wurde, basiert auf Industriestandards des World Wide Web Consortium (W3C) und der FIDO Alliance und wird von Apple, Google, Microsoft, Paypal, eBay und anderen unterstützt.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Innoscale: Ihr zuverlässiger Partner für Netzwerksicherheitslösungen

In der heutigen digitalen Welt ist die Cybersicherheit für Unternehmen jeder Grösse von entscheidender Bedeutung. Ein Verstoss gegen die Datensicherheit kann schwerwiegende finanzielle und rechtliche Folgen haben. Deshalb ist es wichtig, in zuverlässige Netzwerksicherheitslösungen zu investieren, um Ihre wertvollen Daten und Systeme zu schützen.

Innoscale ist ein Schweizer IT-Unternehmen, das sich auf die Bereitstellung massgeschneiderter IT-Lösungen für kleine und mittlere Unternehmen (KMU) spezialisiert hat. Netzwerksicherheit ist einer unserer Kernbereiche, und wir verfügen über ein Team erfahrener IT-Experten, die Ihnen helfen können, die beste Lösung für Ihr Unternehmen zu finden.

Massgeschneiderte Netzwerksicherheitslösungen für Ihr Unternehmen

Jedes Unternehmen hat unterschiedliche Anforderungen an die Netzwerksicherheit. Innoscale bietet daher eine breite Palette von Dienstleistungen an, um Ihren spezifischen Bedürfnissen gerecht zu werden. Dazu gehören:

Firewalls: Firewalls bilden die erste Verteidigungslinie gegen unbefugten Zugriff auf Ihr Netzwerk. Wir helfen Ihnen bei der Auswahl und Einrichtung einer Firewall, die Ihren Anforderungen entspricht.

Intrusion Detection and Prevention Systems (IDS/IPS): IDS/IPS-Systeme erkennen und verhindern verdächtige Aktivitäten in Ihrem Netzwerk.

Antivirus- und Anti-Malware-Software: Antivirus- und Anti-Malware-Software schützt Ihre Geräte vor Viren, Malware und anderen Bedrohungen.

Verschlüsselung: Verschlüsselung schützt Ihre Daten, wenn sie übertragen oder gespeichert werden.

Sicherheitsüberwachung: Wir bieten Sicherheitsüberwachungsdienste an, um verdächtige Aktivitäten in Ihrem Netzwerk zu erkennen und darauf zu reagieren.

Schulung der Mitarbeiter: Die Schulung der Mitarbeiter ist ein wichtiger Bestandteil jeder Cybersicherheitsstrategie. Wir bieten Schulungen zu Themen wie Social Engineering, Phishing und sichere Passwörter an.

Warum Innoscale wählen?

Innoscale ist die beste Wahl für Ihre Netzwerksicherheitsbedürfnisse aus mehreren Gründen:

Erfahrung: Wir verfügen über jahrelange Erfahrung in der Bereitstellung von IT-Lösungen für KMU in der Schweiz.

Expertise: Unser Team besteht aus erfahrenen IT-Experten, die sich mit den neuesten Sicherheitsbedrohungen auskennen.

Massgeschneiderte Lösungen: Wir bieten massgeschneiderte Lösungen, die auf die spezifischen Bedürfnisse Ihres Unternehmens zugeschnitten sind.

Zuverlässigkeit: Sie können sich darauf verlassen, dass wir Ihre Netzwerke und Daten rund um die Uhr schützen.

Skalierbarkeit: Unsere Lösungen sind skalierbar, so dass sie mit Ihrem Unternehmen wachsen können.

Kontaktieren Sie uns noch heute!

Wenn Sie Ihre Netzwerksicherheit verbessern möchten, kontaktieren Sie Innoscale noch heute. Wir bieten eine kostenlose Beratung an, um Ihre Anforderungen zu besprechen und die beste Lösung für Ihr Unternehmen zu empfehlen.

Bitte beachten Sie, dass dies nur ein Entwurf ist, und Sie ihn an Ihre spezifischen Bedürfnisse anpassen können. Sie können beispielsweise weitere Informationen über die von Innoscale angebotenen Dienstleistungen hinzufügen oder ein konkretes Beispiel dafür geben, wie Innoscale einem KMU geholfen hat, seine Netzwerksicherheit zu verbessern.

#Netzwerk-Sicherheitslösungen#Virtuelle Private Netzwerke#Firewall-Installation und Konfiguration#Router-Konfiguration und -Management#IT-Cloud-Lösungen#InnoScale Holding

0 notes

Text

is vpn the same as ghost vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

is vpn the same as ghost vpn

VPN Definition

Ein Virtual Private Network (VPN) ist ein Service, der Ihnen ermöglicht, online sicher und privat zu kommunizieren und zu surfen. Es handelt sich um eine Technologie, die eine sichere Verbindung zwischen Ihrem Gerät und dem Internet herstellt. Dies geschieht durch die Verschlüsselung des gesamten Datenverkehrs, der zwischen Ihrem Gerät und dem VPN-Server fließt.

Ein VPN bietet verschiedene Vorteile. Einer der wichtigsten ist die Anonymität. Durch die Änderung Ihrer IP-Adresse über den VPN-Server wird es schwieriger für Dritte, Ihre Online-Aktivitäten nachzuverfolgen. Dies ist besonders nützlich, wenn Sie in Ländern mit eingeschränktem Internetzugang leben oder reisen.

Darüber hinaus schützt ein VPN Ihre Daten vor Hackern, insbesondere wenn Sie öffentliche WLAN-Netzwerke nutzen. Die Verschlüsselung sorgt dafür, dass Ihre sensiblen Informationen wie Passwörter, Bankdaten und persönliche Nachrichten vor neugierigen Blicken geschützt sind.

Es gibt viele VPN-Anbieter auf dem Markt, die unterschiedliche Funktionen und Preise anbieten. Bevor Sie sich für einen Service entscheiden, ist es ratsam, die Datenschutzrichtlinien des Anbieters zu überprüfen und sicherzustellen, dass er Ihre Privatsphäre respektiert.

Zusammenfassend lässt sich sagen, dass ein VPN eine nützliche Technologie ist, um Ihre Online-Sicherheit und Privatsphäre zu verbessern. Es ist wichtig, verantwortungsbewusst mit einem VPN umzugehen und es als Werkzeug zur Wahrung Ihrer digitalen Freiheit einzusetzen.

Unterschiede zwischen VPN und Ghost VPN

Ein Virtual Private Network (VPN) und ein Ghost VPN sind zwei verschiedene Technologien, die dazu dienen, die Privatsphäre und Sicherheit von Internetnutzern zu schützen. Obwohl beide Arten von Diensten ähnliche Ziele verfolgen, gibt es einige wichtige Unterschiede zwischen ihnen.

Ein VPN leitet den gesamten Internetverkehr eines Benutzers über einen verschlüsselten Tunnel um, wodurch die IP-Adresse des Benutzers verborgen wird und seine Daten vor möglichen Eindringlingen geschützt werden. Ein VPN bietet in der Regel eine Vielzahl von Serverstandorten zur Auswahl und kann für verschiedene Zwecke wie den Zugriff auf geo-blockierte Inhalte oder das Umgehen von Internetzensur eingesetzt werden.

Ein Ghost VPN hingegen ist speziell darauf ausgelegt, die Anonymität der Benutzer im Internet zu maximieren. Ein Ghost VPN funktioniert ähnlich wie ein herkömmliches VPN, bietet jedoch zusätzliche Funktionen wie die Vermeidung von Protokollierung und die vollständige Verschleierung der digitalen Spuren der Benutzer. Dadurch wird es noch schwieriger, die Online-Aktivitäten eines Benutzers nachzuverfolgen oder zu überwachen.

Insgesamt können wir sagen, dass ein VPN hauptsächlich für die Sicherheit und den Datenschutz im Internet verwendet wird, während ein Ghost VPN zusätzliche Funktionen bietet, um die Anonymität und Privatsphäre der Benutzer weiter zu erhöhen. Die Wahl zwischen einem herkömmlichen VPN und einem Ghost VPN hängt von den individuellen Bedürfnissen und Anforderungen jedes Benutzers ab. Es ist wichtig, die Unterschiede zwischen den beiden Technologien zu verstehen, um die richtige Entscheidung für den eigenen Schutz im Internet zu treffen.

Anonymität VPN

In einer digitalisierten Welt, in der unser Online-Verhalten ständig überwacht wird, wird der Schutz unserer Privatsphäre im Internet immer wichtiger. Hier kommt ein Virtual Private Network (VPN) ins Spiel, um die Anonymität und Sicherheit der Internetnutzer zu gewährleisten.

Ein VPN ermöglicht es, eine verschlüsselte Verbindung zu einem entfernten Server herzustellen, der als Vermittler zwischen Ihrem Gerät und dem Internet agiert. Dies bedeutet, dass Ihre IP-Adresse verborgen wird und Ihre Online-Aktivitäten nicht mehr von Dritten verfolgt werden können. Dadurch bleibt Ihre Identität im Netz geschützt und Sie können anonym im Internet surfen.

Die Verwendung eines VPNs bietet nicht nur Anonymität, sondern erhöht auch die Sicherheit Ihrer Daten. Die Verschlüsselung sorgt dafür, dass Ihre sensiblen Informationen vor Hackern und Datenspionen geschützt sind. Darüber hinaus ermöglicht es Ihnen, auf regional eingeschränkte Inhalte zuzugreifen, da Sie Ihre virtuelle Standortwahl ändern können.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Bevor Sie sich für ein VPN entscheiden, sollten Sie sicherstellen, dass es eine strenge Datenschutzrichtlinie hat und keine Protokolle Ihrer Online-Aktivitäten führt.

Zusammenfassend kann gesagt werden, dass ein VPN ein unverzichtbares Werkzeug ist, um Ihre Anonymität und Sicherheit im Internet zu gewährleisten. Es bietet Schutz vor Überwachung, ermöglicht sicheres Surfen und schützt Ihre Daten vor Dritten. Daher ist es ratsam, ein VPN als Ergänzung zu Ihrem Online-Lebensstil in Betracht zu ziehen.

Sicherheit Ghost VPN

Ghost VPN ist ein beliebter Virtual Private Network-Dienst, der Benutzern hilft, ihre Online-Aktivitäten zu schützen und ihre Privatsphäre zu wahren. Mit einer Vielzahl von Servern auf der ganzen Welt ermöglicht es Ghost VPN den Benutzern, ihre IP-Adresse zu verschleiern und ihre Internetverbindung zu verschlüsseln.

Eine der wichtigsten Funktionen von Ghost VPN ist die Sicherheit, die es bietet. Durch die Verschlüsselung des Datenverkehrs wird verhindert, dass Dritte auf vertrauliche Informationen zugreifen können. Dies ist besonders wichtig, wenn es um sensiblen Daten wie Bankdaten, Passwörter oder persönliche Nachrichten geht.

Darüber hinaus ermöglicht Ghost VPN den Benutzern den Zugriff auf geo-blockierte Inhalte, indem es ihnen eine alternative IP-Adresse aus einem anderen Land zur Verfügung stellt. Auf diese Weise können Benutzer auf Websites und Dienste zugreifen, die normalerweise in ihrem Land nicht verfügbar sind.

Ein weiterer Vorteil von Ghost VPN ist die Anonymität, die es den Benutzern bietet. Da die eigene IP-Adresse verborgen wird, können Benutzer im Internet surfen, ohne dass ihre Online-Aktivitäten zurückverfolgt werden können. Dies ist besonders nützlich für Personen, die ihre Identität schützen möchten oder in Ländern leben, in denen die Internetfreiheit eingeschränkt ist.

Insgesamt ist Ghost VPN eine zuverlässige und benutzerfreundliche Lösung für die Sicherheit und Anonymität im Internet. Durch die Verschlüsselung des Datenverkehrs, den Zugriff auf geo-blockierte Inhalte und die Anonymität im Internet können Benutzer beruhigt und geschützt online surfen.

VPN vs

Ein VPN (Virtual Private Network) und ein Proxy-Server werden oft zur Anonymisierung der Internetaktivität verwendet, jedoch gibt es wesentliche Unterschiede zwischen den beiden Technologien.

Ein VPN leitet den gesamten Internetverkehr eines Geräts über einen verschlüsselten Tunnel an einen entfernten Server weiter, was die Privatsphäre und Sicherheit des Benutzers erhöht. Auf diese Weise können Benutzer ihre tatsächliche IP-Adresse verbergen und auf geo-blockierte Inhalte zugreifen. VPNs bieten auch eine höhere Sicherheit, da die Verschlüsselung es erschwert, dass Dritte den Datenverkehr abfangen.

Im Gegensatz dazu agiert ein Proxy-Server als Vermittler zwischen dem Gerät des Benutzers und dem Internet. Der Proxy-Server ändert die IP-Adresse des Benutzers und kann somit auch den Standort verschleiern. Allerdings bieten Proxy-Server in der Regel keine Verschlüsselung, was sie anfälliger für Datenlecks macht.

Während ein VPN umfassende Sicherheit und Anonymität bietet, eignet sich ein Proxy-Server eher für den einfachen Zugriff auf geo-blockierte Inhalte. Bevor man sich für eine Technologie entscheidet, sollte man daher die eigenen Anforderungen und Prioritäten berücksichtigen. Insgesamt ist ein VPN die sicherere und allumfassendere Option für diejenigen, die ihre Online-Privatsphäre schützen und sicher im Internet surfen möchten.

0 notes

Text

31. Januar 2024

Jemand wünscht sich etwas ganz Einfaches und ich bin optimistisch

Schon seit einigen Monaten ist davon die Rede, dass ich mal bei I. vorbeischauen und ihr Tablet in Betrieb nehmen soll. Sie hat es geschenkt bekommen, es liegt aber ungenutzt herum, weil irgendwas noch fehlt. "Hast du denn überhaupt WLAN?" frage ich, denn I. ist 75 und zwar ein aufgeschlossener Mensch, aber ich war schon öfter bei ihr zu Hause, in der Küche gibt es noch einen Holzofen, und auch sonst kann ich mich nicht erinnern, Technik gesehen zu haben, die jünger als vierzig Jahre war. Abgesehen vom Handy eben. Und jetzt möchte sie, dass die Fotos vom Handy auch auf dem Tablet in größer zu sehen sein sollen. Ich habe nicht laut "deshammaglei" gesagt, aber gedacht habe ich es, denn das klingt nicht nach einer historisch verfahrenen Situation, nur nach einer harmlosen Gerät-Neueinrichtung. Was soll schon sein.

Das Tablet ist ein Android-Gerät. Das Handy ist auch ein Android-Gerät. Das Handy ist vermutlich von 2017, das Tablet könnte noch etwas älter sein, ein Familienmitglied hat es abgelegt. Beide Geräte sind auf verschiedene Google-Konten angemeldet. Eines heißt so ähnlich wie "[email protected]" und das andere so ähnlich wie "[email protected]". Offenbar war bei der Übernahme des Tablets bereits in Vergessenheit geraten, dass ein Google-Konto fürs Handy existierte. Aber kein Problem, das Tablet ist ja bisher überhaupt nicht genutzt worden, an seinem Google-Konto kann also nichts Wichtiges hängen. Ich muss es nur abmelden und am Google-Konto des Handys anmelden, dann werden die beiden Geräte über Google Photos die Fotos synchronisieren.

Dazu braucht das Tablet Internet. Es lässt sich im Prinzip mit einer SIM-Karte betreiben, die ist aber nicht drin. Für das (überraschenderweise wirklich existierende) WLAN fehlt dem Tablet das Passwort. Ich lasse mir "das Kastl, aus dem das WLAN kommt" zeigen, in der Hoffnung auf einen Aufkleber mit dem Passwort auf der Rückseite des Routers. Das Kastl ist aber nur ein Reichweitenverlängerer, der in einer Steckdose steckt. Das so verlängerte WLAN kommt wahrscheinlich aus der Wohnung eines Verwandten im Nachbarhaus. Dort wird auch der Aufkleber mit dem WLAN-Passwort sein.

Ich habe zwar erst kürzlich von einem Neffen gelernt, dass und wie man bei Android einen QR-Code auf dem Gerät erzeugen kann, das bereits im WLAN ist (in I.s Fall das Handy), mit dem man dann auch andere Geräte ins WLAN bringen kann, ohne das Passwort zu wissen. Aber das geht nur bei neueren Android-Versionen (seit 2019 oder so). Das Handy ist dafür zu alt.

Ich verschiebe die Lösung dieses Teilproblems auf später, erzeuge einen WLAN-Hotspot mit meinem Handy und versuche, dem Tablet das Google-Konto des Handys beizubringen. Dazu bräuchte ich das Passwort für das Google-Konto des Handys.

I. bringt ein paar mit einer Büroklammer aneinandergeheftete Zettelchen, auf denen handschriftlich verschiedene Zugangsdaten notiert sind. Ich bewundere, dass sie diese Zettelchen sofort gefunden hat und dass es möglich ist, ein Leben mit so wenigen Passwörtern zu führen. Es sind kaum mehr als fünf! Für die aktuelle Aufgabe ist das aber ungünstig, denn das gesuchte Passwort steht auf keinem der Zettelchen. Auch ein weiteres Passwort, das I. aus ihrem Gedächtnis hervorkramt und das einem Standardpasswort meiner Mutter auf (für mich) peinliche Weise ähnelt, hilft uns nicht weiter.

Ich sage, dass ich ohne die beiden Passwörter nichts ausrichten kann. Ich könnte zwar versuchen, das Passwort fürs Google-Konto des Handys zurückzusetzen, aber das ist mir zu riskant. Wer weiß, welche Daten Google als Beweis dafür verlangen wird, dass I. wirklich berechtigt ist, ein neues Passwort zu bekommen. Womöglich eine 2011 abgelegte Telefonnummer oder so was, und dann geht gar nichts mehr. Daran soll bitte jemand anders schuld sein, bevorzugt jemand aus I.s Verwandtschaft.

Ich schreibe meine Erkenntnisse über das Problem auf einen Zettel und lege diesen Zettel zum Tablet in die die klappbare Hülle. Auf die Art kann jemand anders – ich hoffe auf I.s Verwandtschaft – die Einrichtungsarbeit beim nächsten Versuch direkt an dieser Stelle fortsetzen. I. wirkt nicht enttäuscht, wahrscheinlich hat sie den Schwierigkeitsgrad der Aufgabe korrekter als ich vorhergesehen. Gut, dass ich nicht "deshammaglei" gesagt habe.

(Kathrin Passig)

#Passwort#Sicherheit#Google-Konto#Android#Tablet#Smartphone#Fotografie#Synchronisation#Support#Kathrin Passig#WLAN#best of

7 notes

·

View notes