#dpunkt-verlag

Text

8. Literaturverzeichnis

Alby, T.; David, B.; Sabine, P. (2016). Projektmanagement: Definitionen, Einführungen und Vorlagen — Projektmanagement verständlich erläutert. Online: http://projektmanagement-definitionen.de/ [abgefragt am 04.09.2016]

Hoermann, K. (2012). CMMI-DEV Essentials: CMMI for Development - kompakt vermittelt. (1. Auflage). Kornwestheim: KUGLER MAAG CIE

iSQI (2017). Zertifikate - iSQI - Deutschlands führender Personalzertifizierer. Online: https://www.isqi.org/de/zertifikate.html [abgefragt am 22.09.2017]

Johannsen, A.; Kramer, A.; Kostal, H.; Sadowicz, E. (2017). Basiswissen für Softwareprojektmanager: Aus- und Weiterbildung zum Certified Professional for Project Management. (1. Auflage). Heidelberg: dpunkt.verlag

Johner, C.; Hölzer-Klüpfel, M.; Wittorf, S. (2011). Basiswissen Medizinische Software: Aus- und Weiterbildung zum Certified Professional for Medical Software. (1. Auflage). Heidelberg, Neckar: Dpunkt Verlag

Kneuper, R. (2007). CMMI: Verbesserung von Software- und Systementwicklungsprozessen mit Capability Maturity Model Integration. (3. Auflage). Heidelberg: dpunkt

Mueller, M.; Hoermann, K.; Dittmann, L.; Zimmer, J. (2008). Automotive SPICE in Practice: Surviving Implementation and Assessment. (1. Auflage). Santa Barbara, CA: Rocky Nook

Müller, M.; Hörmann, K.; Dittmann, L.; Zimmer, J. (2016). Automotive SPICE® in der Praxis: Interpretationshilfe für Anwender und Assessoren. (2. Auflage). Heidelberg: dpunkt.verlag

Plewan, H. J.; Poensgen, B. (2011). Produktive Softwareentwicklung: Bewertung und Verbesserung von Produktivität und Qualität in der Praxis. (1. Auflage). Heidelberg: Dpunkt Verlag

Pohl, K.; Rupp, C. (2015). Basiswissen Requirements Engineering: Aus- und Weiterbildung nach IREB-Standard zum Certified Professional for Requirements Engineering Foundation Level. Heidelberg: dpunkt.verlag

Spillner, A.; Linz, T. (2012). Basiswissen Softwaretest: Aus- und Weiterbildung zum Certified Tester - Foundation Level nach ISTQB-Standard. (5. Auflage). Heidelberg: dpunkt.verlag

Wagner, K. W.; Dürr, W. (2007). Reifegrad nach ISO/IEC 15504 (SPiCE) ermitteln. (1. Auflage). München: Carl Hanser Verlag

0 notes

Text

Referenzhandbuch nikon d3300

REFERENZHANDBUCH NIKON D3300 >> DOWNLOAD LINK

vk.cc/c7jKeU

REFERENZHANDBUCH NIKON D3300 >> READ ONLINE

bit.do/fSmfG

nikon download center

nikon z9 bedienungsanleitung deutschnikon zfc handbuch

nikon bedienungsanleitung app

nikon mh-24 bedienungsanleitung

nikon d3300 firmware hack

nikon d3300 firmware

nikon z5 anleitung

Bedienungsanleitung für die Nikon D3300 Digitalkamera Sehen Sie sich die PDF-Datei an und laden Sie sie herunter, finden Sie Antworten auf häufig gestellte Das Nikon D3300 Handbuch. by Michael Gradias. Released April 2014. Publisher(s): dpunkt. ISBN: 97833864901850. Read it now on the O'Reilly learning platform Das Nikon D3300 Handbuch ; Erscheinungsdatum: 28.04.2014 ; Seitenanzahl: 304 ; Verlag: dpunkt.verlag ; Einband: komplett in Farbe, Festeinband ; ISBN Print: 978-3-Verwandte Anleitungen für Nikon D3300. Kameras Nikon D3000 Referenzhandbuch. Digitalkamera (216 Seiten). Kameras Nikon D3000 Handbuch. (68 Seiten).

https://xohowaxojumu.tumblr.com/post/691891978656514048/hagers-handbuch-der-pharmazeutischen-praxis, https://vefibujiboq.tumblr.com/post/691892074681925632/siemens-gigaset-cx-470-bedienungsanleitung-yamaha, https://fahofavutak.tumblr.com/post/691892024990892032/ulefone-metal-bedienungsanleitung, https://jotudaruburu.tumblr.com/post/691892012675448832/bedienungsanleitung-webasto-standheizung-15339, https://xohowaxojumu.tumblr.com/post/691891978656514048/hagers-handbuch-der-pharmazeutischen-praxis.

0 notes

Text

Wolf solarmodul bedienungsanleitung target

WOLF SOLARMODUL BEDIENUNGSANLEITUNG TARGET >> DOWNLOAD LINK

vk.cc/c7jKeU

WOLF SOLARMODUL BEDIENUNGSANLEITUNG TARGET >> READ ONLINE

bit.do/fSmfG

Technik, die dem Menschen dient. Montage- und Bedienungsanleitung Solarmodul SM1 NEU Solarer Kesselstopp Wolf GmbH Postfach Mainburg Tel /74-0 Fax 08751/ e-mail: [email protected] emissions, with a target to double the share of oberflaechenveredelter Solarmodule zu untersuchen.Montage- und Bedienungsanleitung Solarmodul SM2/SM2-2 Solarem mit Kessels top Wolf GmbH Postfach 1380 D Mainburg Tel /74-0 Fax / Internet: Änderungen. soll das Handbuch als Anleitung für alle an der humanitären Hilfe Beteiligten und für O. “Does targeting children with hygiene promotion messages work? manualslib.de/manual/11113/Nasa-Target.html NASA TARGET BEDIENUNGSANLEITUNG Pdf-Herunterladen. MANUALSLIB.DE. NASA TARGET BEDIENUNGSANLEITUNG 59750 Kalman-Filtering and Target Tracking . Wolf, H.: Agile Softwareentwicklung, dpunkt-Verlag, 2010. • Andresen, A.: Komponentenbasierte

https://cajijumak.tumblr.com/post/691682426812055552/wisi-or-22-bedienungsanleitung-deutsch, https://cajijumak.tumblr.com/post/691682426812055552/wisi-or-22-bedienungsanleitung-deutsch, https://bikejajirej.tumblr.com/post/691682244061003776/aks-foldo-bedienungsanleitung, https://bikejajirej.tumblr.com/post/691682244061003776/aks-foldo-bedienungsanleitung, https://ropovedibi.tumblr.com/post/691682390312124416/ms-6701-handbuch-pdf.

0 notes

Text

Algorithmen

Die Informatik gehört sicherlich zu einer der schnelllebigsten Themen dieser Zeit. Dennoch gibt es ein paar Dinge, wie bsw. Sprachen oder Bild und Bewegtbilder die wie in weiteren Bereichen auch, immer bleiben werden.

Ein Computer arbeitet noch heute mit binärem Code, also mit Nullen und Einsen. Wobei eine Eins ein stromgeführtes Signal liefert, während eine Null kein stromführendes Signal liefert. In der Realität ist diese Geschwindigkeit für Menschen wenig geeignet darstellbar.

Die Welt als solche ist Mathematisch vielfach aufgeklärt. Vieles ist Mathematisch darstellbar. Daher scheint es nun vorstellbar das die Welt Computertechnologisch nachbildbar sein wird.

Jedenfalls, weil mathematisch nachstellbar will ich den Algorithmenbegriff anhand eines Rechenbeispiels verdeutlichen.

Ursprünglich war der Algorithmenbegriff dafür gedacht mathematische Berechnungsvorschriften eindeutig darzustellen.

Jedes Rezept, jede Bedienungsanleitung für ein technisches Gerät, sofern es diese noch gibt, sind im Grunde algorithmisch dargestellt. Für einen Computer aber in der Form nicht verwertbar.

Ein Algorithmus ist eine, in einer präzisen Sprache abgefasste endliche Beschreibung eines Verfahrens unter Verwendung ausführbarer elementarer Verarbeitungsschritte (Vgl. et al Zitat Saake, 2021, S. 19)

Beschreibung von Algorithmen:

Terminierung

Ein Algorithmus heißt terminierend, wenn er (bei jeder erlaubten Eingabe von Parameterwerten) nach endlich vielen Schritten abbricht. (Vgl. et al Zitat Saake, 2021, S. 19).

Deterministischer Ablauf

Ein deterministischer Ablauf bedeutet, dass der Algorithmus eine eindeutige Vorgabe der Schrittfolge der auszuführenden Schritte festlegt.

Ein determiniertes Ergebnis wird von Algorithmen dann geliefert, wenn bei vorgegebener Eingabe ein eindeutiges Ergebnis geliefert wird – auch bei mehrfacher Durchführung des Algorithmus (Vgl. et al Zitat Saake, 2021, S. 19).

Beispiel:

1. Nehmen Sie eine Zahl x ungleich 0.

2. Entweder: Addieren Sie das Dreifache von x zu x und teilen das Ergebnis durch x

Oder: Subtrahieren Sie 4 von x und subtrahieren das Ergebnis von x

3. Schreiben Sie das Ergebnis auf.

Begrifflichkeiten erklärt:

Terminierung

vom lat. Terminäre, begrenzen, abgrenzen, beschränken

Determinierung

lat. Determinäre etw. (im Voraus) bestimmen, festlegen

Deterministische und terministische Algorithmen definieren jeweils Ein-/Ausgabefunktion:

f : Eingabewerte → Ausgabewerte

Algorithmen dieser Art geben konstruktiv ausführbare Beschreibung der Funktion an.

Die Ein-/Ausgabefunktion wird als Bedeutung bezeichnet, auch bekannt als Begriff Semantik.

Beispiel:

Die folgende Rechenzahl kann die Grundlage eines Algorithmus darstellen

33 + 48 = 81

Beschreibung

F : N + N → N

N steht hier für Natürliche Zahlen, bsw. 0, 1, 2, 3, …

Der Algorithmus beschreibt hier die Funktion von:

Eingabe

Natürliche Zahl 33 +

Natürliche Zahl 48

Ausgabe

Ergibt

Natürliche Zahl 88

Quellen:

Gunter Saake, Kai-Uwe Sattler, Algorithmen und Datenstrukturen, Eine Einführung mit Java

6. Auflage, 2021, dpunkt Verlag

Terminieren

https://www.dwds.de/wb/terminieren

Determinieren

https://www.dwds.de/wb/determinieren

0 notes

Video

Am 31.5.2021 erscheint Band 1 der Cybionic Trilogie. Parallel zum Buch wird auch einges in virtuellen Raum passieren. Wo findet ihr im Buch. ;)

‘Der unabwendbare Anfang’

E-Book und Taschenbuch findet ihr hier:

Polarise / dpunkt Verlag

Amazon

Und in jedem Buchhandel.

0 notes

Text

dpunkt.verlag reduziert ausgewählte E-Books

New Post has been published on https://finanznachrichten.online/dpunkt-verlag-reduziert-ausgewaehlte-e-books/

dpunkt.verlag reduziert ausgewählte E-Books

Im Rahmen des 25-jährigen Jubiläums des ASQF hat sich der dpunkt.verlag vom 01. – 21.02.2021 eine besondere Aktion einfallen lassen.Fünf ausgewählte E-Books – darunter auch Literatur unserer GTB-Mitglieder und Fachexperten – werden im Preis um 50% reduziert. Sollten Sie sich als...

Ganzen Artikel zu dpunkt.verlag reduziert ausgewählte E-Books lesen auf https://finanznachrichten.online/dpunkt-verlag-reduziert-ausgewaehlte-e-books/

0 notes

Text

dpunkt.verlag reduziert ausgewählte E-Books

New Post has been published on https://www.adhocmitteilung.de/dpunkt-verlag-reduziert-ausgewaehlte-e-books/

dpunkt.verlag reduziert ausgewählte E-Books

Im Rahmen des 25-jährigen Jubiläums des ASQF hat sich der dpunkt.verlag vom 01. – 21.02.2021 eine besondere Aktion einfallen lassen.Fünf ausgewählte E-Books – darunter auch Literatur unserer GTB-Mitglieder und Fachexperten – werden im Preis um 50% reduziert. Sollten Sie sich als...

Ganzen Artikel zu dpunkt.verlag reduziert ausgewählte E-Books lesen auf https://www.adhocmitteilung.de/dpunkt-verlag-reduziert-ausgewaehlte-e-books/

0 notes

Text

dpunkt.verlag reduziert ausgewählte E-Books

New Post has been published on https://www.unternehmensmeldungen.com/dpunkt-verlag-reduziert-ausgewaehlte-e-books/

dpunkt.verlag reduziert ausgewählte E-Books

Im Rahmen des 25-jährigen Jubiläums des ASQF hat sich der dpunkt.verlag vom 01. – 21.02.2021 eine besondere Aktion einfallen lassen.Fünf ausgewählte E-Books – darunter auch Literatur unserer GTB-Mitglieder und Fachexperten – werden im Preis um 50% reduziert. Sollten Sie sich als...

Ganzen Artikel zu dpunkt.verlag reduziert ausgewählte E-Books lesen auf https://www.unternehmensmeldungen.com/dpunkt-verlag-reduziert-ausgewaehlte-e-books/ Mehr Wirtschaftsnachrichten und Unternehmensmeldungen unter https://www.unternehmensmeldungen.com

0 notes

Text

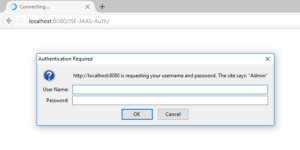

JavaServerFaces mit JAAS absichern (Java Authentication and Authorization Service)

In diesem Tutorial möchte ich erläutern wie man eine Java Server Faces 2.2 Webanwendung mit JAAS absichert.

JSF Logindialog mit JAAS

Was ist JAAS?

Der Java Authentication and Authorization Service (kurz JAAS) gibt dem Java Entwickler die Möglichkeit über eine API Benutzeranmeldungen vornehmen zu lassen.

Ein großer Vorteil bei der Implementierung von JAAS ist dass, das Authentifizierungsverfahren extern konfiguriert wird und dadurch einfach ausgetauscht werden kann ohne das Änderungen an der eigentlichen Anwendung entfallen.

Im nachfolgenden werde ich nun erläutern wie ich eine einfache JSF 2.2 Webanwendung mit JAAS für den Apache Tomcat 8.5.38 eingerichtet habe.

Wie in meinen JSF Tutorials bisher bekannt benötig man zusätzlich die Entwicklungsumgebung Eclipse. Als ersten Schritt richten wir also nun ein einfaches JSF Projekt in Eclipse ein. Wer diesen Schritt überspringen möchte kann sich unter nachfolgendem Link ein leeres Eclipseprojekt für dieses Tutorial herunterladen.

Principals

Zu jedem Benutzer (welcher sich anmelden möchte) muss es neben einem Benutzernamen und Passwort auch eine Rolle gegeben.

Dieses Rechte & Rollenkonzept ist vom Betriebssystem Unix / Linux bekannt und wird in eine Webanwendung welche mit

JAAS abgesichert werden soll mit java.security.Principal erledigt.

Zunächst benötigen wir ein Principal für einen Benutzer und eine Rolle. Da beide Klassen den gleichen Code beinhalten werden erzeugen wir uns

eine gemeinsame Basisklasse "PrincipalImpl.java"

package de.draegerit.jsfjaasauth;

import java.security.Principal;

public class PrincipalImpl implements Principal {

private String name;

public PrincipalImpl(String name) {

super();

this.name = name;

}

@Override

public String getName() { return this.name; }

public void setName(String name) { this.name = name; }

}

Nun noch die beiden Klassen "UserPrincipla.java" und "RolePrincipal.java".

package de.draegerit.jsfjaasauth;

public class UserPrincipal extends PrincipalImpl{

public UserPrincipal(String name) {

super(name);

}

}

package de.draegerit.jsfjaasauth;

public class RolePrincipal extends PrincipalImpl {

public RolePrincipal(String name) {

super(name);

}

}

LoginModule

Für den Authentifizierungsprozess benötigen wir nun noch eine Klasse welche diesen für uns Regelt.

Diese Klasse muss das Interface javax.security.auth.spi.LoginModule implementieren.

Das Interface LoginModule enthält 5 abstrakte Methoden

void initialize(Subject subject, CallbackHandler callbackHandler, Map sharedState, Map options);

boolean login() throws LoginException;

boolean commit() throws LoginException;

boolean abort() throws LoginException;

boolean logout() throws LoginException;

Wir müssen also zunächst die oben genannten Methoden implementieren. Zusätzlich benötigen wir noch einige Felder welche wir in diesen Methoden befüllen bzw. abfragen.

private static final String PASSWORD = "password";

private static final String LOGIN = "login";

private static final String USER_GROUP_ADMIN = "admin";

private Subject subject;

private UserPrincipal userPrincipal;

private RolePrincipal rolePrincipal;

private String login;

private List userGroups = Collections.emptyList();

private CallbackHandler callbackHandler;

private Hashtable userTable;

private String userFileName;

Die initialize Methode wird im ersten Schritt aufgerufen wenn die Adresse geladen wird.

@Override

public void initialize(Subject subject, CallbackHandler callbackHandler, Map sharedState, Map options) {

this.callbackHandler = callbackHandler;

this.subject = subject;

this.userFileName = (String) options.get("userfile");

try {

userTable = readUserFile();

} catch (LoginException e) {

e.printStackTrace();

}

}

In der JAAS Konfiguration wird eine Datei mit einer Liste von Benutzer/Passwort Kombinationen hinterlegt (dazu aber später mehr), diese Datei wird in dem Schlüssel Wertepaar "userfile" hinterlegt.

benutzer123:AF88A0AE641589B908FA8B31F0FCF6E1

Diese Datei lesen wir ein und hinterlegen die Daten in einer HashTable.

private Hashtable readUserFile() throws LoginException {

Hashtable result = new Hashtable();

try (BufferedReader userFile = new BufferedReader(new FileReader(userFileName));) {

String line;

while ((line = userFile.readLine()) != null) {

String splittedLine = line.split(":");

result.put(splittedLine, splittedLine);

}

} catch (IOException e) {

throw new LoginException("Fehler beim öffnen der Datei " + userFileName);

}

return result;

}

Hier wird eine Hashtable verwendet da diese synchronized ist.

@Override

public boolean login() throws LoginException {

Callback callbacks = new Callback { new NameCallback(LOGIN), new PasswordCallback(PASSWORD, true) };

try {

callbackHandler.handle(callbacks);

String name = ((NameCallback) callbacks).getName();

String password = String.valueOf(((PasswordCallback) callbacks).getPassword());

if (!userTable.isEmpty()) {

String regUserPw = userTable.get(name);

if (regUserPw == null) {

throw new LoginException("Benutzer wurde nicht gefunden!");

} else if (regUserPw != null && regUserPw.equals(generateHashValue(password))) {

login = name;

userGroups = new ArrayList();

userGroups.add(USER_GROUP_ADMIN);

return true;

} else {

throw new FailedLoginException("Authentifizierung fehlgeschlagen!");

}

} else {

throw new LoginException("Es wurden keine Benutzer eingerichtet!");

}

} catch (IOException | UnsupportedCallbackException | NoSuchAlgorithmException e) {

throw new LoginException(e.getMessage());

}

}

Da das Passwort als MD5 Hash Wert hinterlegt wurde, muss das eingegebene Passwort zunächst einmal in ein MD5 Hash Wert umgewandelt werden. Hierzu kann man eine Bibliothek wie Apache Commons Codec verwenden oder aber die Java Boardmittel welche für diese kleine Aufgabe völlig ausreichen.

private String generateHashValue(String pw) throws NoSuchAlgorithmException, UnsupportedEncodingException {

MessageDigest md = MessageDigest.getInstance("MD5");

md.update(pw.getBytes());

byte digest = md.digest();

return DatatypeConverter.printHexBinary(digest);

}

Wenn bei der Authentifizierung ein Fehler auftritt oder aber der Benutzer nicht berechtigt wurde so muss in jedemfall eine Exception vom Typ javax.security.auth.login.LoginException geworfen werden.

@Override

public boolean commit() throws LoginException {

userPrincipal = new UserPrincipal(login);

subject.getPrincipals().add(userPrincipal);

for (String groupName : userGroups) {

rolePrincipal = new RolePrincipal(groupName);

subject.getPrincipals().add(rolePrincipal);

}

return true;

}

@Override

public boolean abort() throws LoginException {

return false;

}

@Override

public boolean logout() throws LoginException {

subject.getPrincipals().remove(userPrincipal);

subject.getPrincipals().remove(rolePrincipal);

return true;

}

JAAS Konfiguration

Im letzten Schritt werden wir nun den Ordner bestimmen welcher durch die oben durchgeführte Konfiguration geschützt werden soll.

Projektstruktur - JSF JAAS Authentifizierung

Wir legen also nun einen Ordner "admin" unter "webapps\" an und fügen eine Datei namens "index.xhtml" in diese ein.

Welcome Admin!

Des Weiteren muss der Ordner "META-INF" unter "webapps\" hinzugefügt werden und dort wird die Konfiguration in der Datei "context.xml" eingefügt.

Zusätzlich wird die Datei "jaas.config" im Apache Tomcat "conf" Ordner abgelegt.

JSFJAASAuthLogin {

de.draegerit.jsfjaasauth.LoginModuleImpl required debug=true userfile="D:\\Software\\apache-tomcat-8.5.38\\conf\\userdb";

};

Nun muss diese Datei noch als Parameter beim starten des Tomcats übergeben werden.

-Djava.security.auth.login.config=="D:\Software\apache-tomcat-8.5.38\conf\jaas.config"

redirect auf den Adminbereich

Wenn die Webanwendung über http://localhost:8080/JSF-JAAS-Auth/ geöffnet wird soll ein redirect auf den Adminbereich erfolgen, dieses kann man im Headbereich der XHTML Datei wie folgt erledigen:

JSF-JAAS-Auth

Download

Hier nun das fertige Eclipse Projekt zum download.

In der Zip Datei ist die Datei "jaas.config" enthalten. Diese Datei muss in das Verzeichnis "conf" des Apache Tomcat kopiert werden.

Quellenangabe

Als Grundlage für dieses Tutorial habe ich folgende Quellen genutzt

das englische Tutorial "JAAS authentication in Tomcat example"

die offizielle Dokumentation von Oracle unter https://docs.oracle.com/javase/8/docs/technotes/guides/security/jaas/JAASLMDevGuide.html

ein Tutorial vom dpunkt Verlag https://www.dpunkt.de/java/Programmieren_mit_Java/Sicherheit/14.html

Read the full article

0 notes

Text

Buchtipps wo einem das Licht aufgehen kann! - Streetfotografie

Buchtipps wo einem das Licht aufgehen kann! – Streetfotografie

Für heute haben wir ein sehr ungewöhnliches Thema der Fotografie, nämlich Straßenfotografie besser bekannt als Streetfotografie.

Übung und fotografisches Können für die Streetfotografie

Streetfotografie ist kein leichtes Thema, will man doch damit Geschichten erzählen, mit nur einem Bild. Das hat so seine eigenen Herausforderungen. Ich muss zugeben, auf diesem Gebiet bin auch ich noch komplette…

View On WordPress

#Architekturfotografie#Book Review#book suggestion#Buchtipp#dpunkt-verlag#Emotionen#Farbe#Fotografie#Geschichte#Kontrast#Licht#Rezension#Schatten#Spiegelung#Streetfotografie#Streetphotographie#Ursprung Licht#Valérie Jardin#Verein

0 notes

Text

Buchtipps wo einem das Licht aufgehen kann! - Streetfotografie

Buchtipps wo einem das Licht aufgehen kann! – Streetfotografie

Für heute haben wir ein sehr ungewöhnliches Thema der Fotografie, nämlich Straßenfotografie besser bekannt als Streetfotografie.

Übung und fotografisches Können für die Streetfotografie

Streetfotografie ist kein leichtes Thema, will man doch damit Geschichten erzählen, mit nur einem Bild. Das hat so seine eigenen Herausforderungen. Ich muss zugeben, auf diesem Gebiet bin auch ich noch komplette…

View On WordPress

#Architekturfotografie#Book Review#book suggestion#Buchtipp#dpunkt-verlag#Emotionen#Farbe#Fotografie#Geschichte#Kontrast#Licht#Rezension#Schatten#Spiegelung#Streetfotografie#Streetphotographie#Ursprung Licht#Valérie Jardin#Verein

1 note

·

View note

Text

Unsere neue Foto Kurs Reihe bei Foto Sessner in Dachau startet mit einem Grundlagenkurs für Einsteiger und im Spätherbst mit einem Blitztechnikkurs für Einsteiger.

Für die ersten 20 Kursteilnehmer geben wir kostenlos ein Fotobuch für Einsteiger mit dazu

Für die schnell motivierten unter Ihnen haben wir eine besondere Überraschung parat. Die ersten 20 Teilnehmer an den neuen Foto Kursen bekommen von uns ein Fotografie Fachbuch kostenlos mit dazu.

Dazu melden Sie sich bei Foto Sessner mit dem folgenden Kennwort an

"" Kennwort zur Anmeldung bei Foto Sessner GmbH

“Das 1×1 des Fotografierens” von Khara Plicanic im dpunkt.verlag

Für die Schnellentschlossenen unter Ihnen, haben wir als Ergänzung zu unserem Foto Kurs auch ein Fachbuch zum Selbststudium, gerade für Einsteiger und die, die noch viel lernen wollen. Vielen Dank an Herrn Karnikowski vom dpunkt.verlag aus Heidelberg für die Zusammenarbeit und das schöne Geschenk für die Schnellentschlossenen.

Khara Plicanic schreibt mit ihrer Leidenschaft für die Fotografie und ihrer humorvolle Art zu erklären ein Buch für Einsteiger und damit eine ideale Ergänzung des Themas unserer Foto Kurse. Mit diesem Schmankerl dürfte das Anmelden zu unseren Foto Kursen bei Foto Sessner in Dachau nochmals leichter fallen. Auf geht’s – worauf warten sie noch.

Anmelden zum Foto Kurs auch als Geschenk für Jung und Alt

Anmelden und Fragen unter

Im Laden

Foto Sessner GmbH

Münchener Straße 36

85221 Dachau

Öffnungszeiten 09.00 – 18.30 Uhr, Samstags 09:00 – 13.30 Uhr

per E-Mail unter

[email protected] oder

telefonisch: Mathias Glück @ Foto Sessner 08131 71070

Fotografie seit 1929 in der Künstlerstadt Dachau.

Alles fing klein an, 1929. Das erste Fotogeschäft und Fotograf im Markt und Stadt Dachau. Heute ist Foto Sessner immer noch das “Erste Haus am Platz” wenn es in Dachau und Umgebung um Foto und Video geht. Bekannt geworden ist Foto Sessner mit dem Aufbau des Bayerischen Fernsehens (BR). Als Standbildfotograf stammten alle bekannten Fotografien der BR-Produktionen aus dem Hause Foto Sessner aus Dachau. Der Senior Paul Sessner ist mit allen bekannten Schauspielern, Politikern und VIPs zusammengetroffen und hat ein umfangreiches Bilderwerk erstellt.

Heute ist Foto Sessner mit den Aufgaben gewachsen und modern aufgestellt, es arbeitet täglich ein fünfzehnköpfiges Team daran, unvergessliche Fotos zu produzieren, und Kunden im Geschäft oder im Fotoauftrag kompetent zu beraten und einen Top-Service zu bieten.

Foto Kurse bei Foto Sessner in Dachau

Zum Start bieten wir zwei Kurs Inhalte speziell für Einsteiger an. Mehr dazu unter Foto Kurse in Dachau.

Weitere Kurse im Kurs Angebot werden noch folgen.

Dachau ist eine bedeutende Künstlerstadt und dieses spezielle Flair kann man auch heute noch in der Altstadt erleben. Dort wo einst der junge Ludwig Thoma seine erste Anwaltskanzlei eröffnete und den Bauern beim Amtsgericht besonders auf’s Maul g’schaut hat findet der Foto Kurs statt. Theorie vermitteln und praktisch umsetzen, direkt vor der Türe, in mitten von schönen und ansprechenden Fotomotiven.

Foto Sessner und DELTA IMAGE setzen immer noch auf die bewährte Seminarform im direkten Kontakt zwischen Trainer und Teilnehmer. Kein Online-Training kann diese Direktheit in der Vermittlung von Wissen und Erfahrung überbieten.

Nichts ist praktischer als eine gute Theorie!

Das gehörte dann auch gleich selbst an der eigenen Kamera ausprobieren können und sollen, das zeichnet unsere Foto Kurse aus. Dies sind gelebte Markenwerte von Paul Sessner seit über 60 Jahren im Fotogeschäft und als Fotograf. Dies führen wir in den Foto Kursen fort und vermitteln die Freude an der Fotografie.

Foto Kurse für Einsteiger bei Foto Sessner in Dachau - Eröffnungsangebot Unsere neue Foto Kurs Reihe bei Foto Sessner in Dachau startet mit einem Grundlagenkurs für Einsteiger und im Spätherbst mit einem Blitztechnikkurs für Einsteiger.

#Blitztechnik#Dachau#DPunkt Verlag#Einsteiger#Foto Kurs#Foto seminar#Foto Sssner#Foto Workshop#Fotografie#Fotografieren#Grundlagen#Heidelberg#Künstlerstadt#Kurs#Oberbayern#Seminar#Sessner Fotografie#Tradition#Workshop

0 notes

Text

Buchtipps wo einem das Licht aufgehen kann! - 52 Fotoprojekte für bessere Landschaftsfotos

Buchtipps wo einem das Licht aufgehen kann! – 52 Fotoprojekte für bessere Landschaftsfotos

Wissen über die eigene Kamera von großem Vorteil

Dieses Buch richtet sich vor allem an Anfänger, die ihre Kamera zu bedienen wissen. Auch die Grundbegriffe von Blende, ISO, Langzeitbelichtung, Filter und dergleichen sollte man schon kennen. Wenn das der Fall ist, dann ist dieses Buch genau richtig, um anhand der Übungen in das Thema Landschaftsfotos einzutauchen. Und die Begriffe, welche noch…

View On WordPress

#Book Review#book suggestion#Buchtipp#dpunkt-verlag#Fotografie#Fotoprojekt#Landschaft fotografieren#Mark Bauer#Natur#naturephotography#Naturfotografie#Photographing landscape#Photoproject#Rezension#Ross Hoddinott#Ursprung Licht#Verein

0 notes

Text

Buchtipps wo einem das Licht aufgehen kann! - 52 Fotoprojekte für bessere Landschaftsfotos

Buchtipps wo einem das Licht aufgehen kann! – 52 Fotoprojekte für bessere Landschaftsfotos

Wissen über die eigene Kamera von großem Vorteil

Dieses Buch richtet sich vor allem an Anfänger, die ihre Kamera zu bedienen wissen. Auch die Grundbegriffe von Blende, ISO, Langzeitbelichtung, Filter und dergleichen sollte man schon kennen. Wenn das der Fall ist, dann ist dieses Buch genau richtig, um anhand der Übungen in das Thema Landschaftsfotos einzutauchen. Und die Begriffe, welche noch…

View On WordPress

#Book Review#book suggestion#Buchtipp#dpunkt-verlag#Fotografie#Fotoprojekt#Landschaft fotografieren#Mark Bauer#Natur#naturephotography#Naturfotografie#Photographing landscape#Photoproject#Rezension#Ross Hoddinott#Ursprung Licht#Verein

1 note

·

View note

Text

Buchtipps wo einem das Licht aufgehen kann! Praxisbuch Makrofotografie

Buchtipps wo einem das Licht aufgehen kann!

Heute stelle ich euch ein Buch vor, wo es ins Detail geht:Praxisbuch Makrofotografie – Daan Schoonhoven (Hrsg.)

Makrofotografie ist ja eine ganz eigene Welt für sich. Es kann überall gemacht werden.Mit diesem Praxisbuch Makrofotografie begibst du dich auf eine wunderschöne Reise ins Detail der Natur!

Ist Makrofotografie für mich geeignet?

Du kannst kompletter Neueinsteiger sein und du wirst…

View On WordPress

#Available Light#Bildgestaltung#Book Review#book suggestion#Buchtipp#Daan Schoonhoven#dpunkt-verlag#Farbe#Fotografie#Gertraud Schnabel#Kameraeinstellungen#Kontrast#Leopold Böckl#Licht#Lichtsetzung#Lightroom#Macrophotography#Makrofotografie#mehr Schatten#Mikrokosmos#Nachbearbeitung#Natur#Requisiten#Rezension#Schatten#Spiegelung#stimmungsvoll#Ursprung Licht#Verein#wenig Licht

0 notes