Text

Usando Inteligência Artificial para detectar peças falsificadas na indústria da moda

(por Roberto Gomes em 27-jul-2023)

Introdução

Considera-se como nascedouro do campo dada inteligência artificial um workshop organizado por John McCarthy no Dartmouth College, realizado em 1956. Neste workshop, o termo "inteligência artificial" foi cunhado e os principais objetivos do campo foram delineados.

No entanto, a história da IA remonta há mais tempo, iniciando nos anos 1900, a partir de um interesse crescente na ideia de máquinas que pudessem pensar. Esse interesse foi alimentado pelo desenvolvimento de computadores, que forneciam o hardware necessário para sistemas de IA. Mas foi na década de 1950, que as pesquisas se intensificaram, apoiadas por computadores que forneciam condições práticas para seu desenvolvimento. Então alguns sistemas surgiram na tentativa de fazer com que os computadores imitassem certos comportamentos humanos. Dentre eles podemos citar:

The Logic Theorist: sistema desenvolvido por Allen Newell e Herbert Simon, capaz de provar alguns teoremas matemáticos simples.

O Solucionador de Problemas Gerais: sistema também desenvolvido por Newell e Simon, capaz de resolver uma variedade de problemas, incluindo jogar jogo da velha e provar quebra-cabeças lógicos.

ELIZA: sistema desenvolvido por Joseph Weizenbaum, que funcionava como um chatbot que podia simular a conversa humana.

Esses primeiros sistemas de IA eram muito limitados, mas lançaram as bases para o campo da IA como a conhecemos hoje. Nas décadas seguintes, houve um tremendo progresso na IA, e os sistemas de IA agora estão sendo usados em uma ampla variedade de aplicações.

O nascimento da IA costuma estar associado à criação da teoria das Redes Neurais, que remonta da década de 1950. A teoria da rede neural nasceu em 1943, quando Warren McCulloch e Walter Pitts publicaram um artigo intitulado "Um cálculo lógico de ideias imanentes na atividade nervosa". Neste artigo, McCulloch e Pitts propuseram um modelo simples de como os neurônios no cérebro podem funcionar. Seu modelo, hoje conhecido como neurônio McCulloch-Pitts, é a base de todas as redes neurais modernas.

A ideia de redes neurais foi desenvolvida na década de 1950 por Frank Rosenblatt, que criou o perceptron, uma rede neural simples que pode ser treinada para reconhecer padrões. No entanto, o perceptron era limitado em sua capacidade de aprender, e foi somente na década de 1980 que as redes neurais começaram a se mostrar uma promessa real. Na década de 1980, foi desenvolvido um novo tipo de rede neural chamada rede de retropropagação. As redes de retropropagação são capazes de aprender padrões muito mais complexos do que os perceptrons e levaram a um ressurgimento do interesse em redes neurais.

Nos últimos anos, houve um grande progresso na pesquisa de redes neurais. Novos tipos de redes neurais foram desenvolvidos e novos métodos para treinamento de redes neurais foram inventados. Como resultado, as redes neurais estão sendo usadas em uma ampla variedade de aplicações, incluindo reconhecimento de imagem, processamento de linguagem natural e tradução automática.

Na década de 1990, as pesquisas sobre aprendizado profundo (deep learning) começaram a progredir e novos tipos de redes neurais foram desenvolvidos, como redes neurais convolucionais e redes neurais recorrentes. Essas novas redes neurais foram capazes de aprender padrões ainda mais complexos e levaram a uma série de avanços na inteligência artificial, como o desenvolvimento de sistemas de reconhecimento de fala e sistemas de classificação de imagens.

A Aprendizagem Profunda, do inglês Deep Learning, é um ramo de aprendizado de máquina baseado em um conjunto de algoritmos que tentam modelar abstrações de alto nível de dados usando um grafo profundo com várias camadas de processamento, compostas de várias transformações lineares e não lineares. (wikipedia)

Nos anos 2000, a pesquisa de aprendizado profundo acelerou ainda mais e os sistemas de aprendizado profundo começaram a ser usados em uma ampla variedade de aplicações. Em 2012, um sistema dessa natureza desenvolvido pelo Google venceu o ImageNet Large Scale Visual Recognition Challenge, uma referência para classificação de imagens. Essa vitória mostrou ao mundo o poder do aprendizado profundo e levou a um aumento no interesse pela pesquisa em aprendizado profundo.

Hoje, o aprendizado profundo é uma das áreas de pesquisa mais ativas em inteligência artificial. Os sistemas de aprendizado profundo agora estão sendo usados em uma ampla variedade de aplicações, incluindo reconhecimento de imagem, processamento de linguagem natural e tradução automática. À medida que a pesquisa de aprendizagem profunda continua a progredir, é provável que os sistemas de aprendizagem profunda se tornem ainda mais poderosos e sejam usados em ainda mais aplicações.

Tecnologia "anti-fake"

O impulso obtido pelo aprendizado profundo apoiado pelo poder de processamento crescente e cada vez mais acessível alavancou muitas aplicações de aprendizado de máquina, sendo uma delas a visão computacional, isto é, quando o computador "aprende a enxergar". Devido à sua capacidade de paralelismo e processamento de grandes massas de dados, uma máquina especializada em técncias de visão computacional acaba sendo capaz de enxergar melhor que seres humanos, considerando o volume e rapidez de respostas que pode dar comparado à capacidade do nosso cérebro.

A Visão Computacional pode ser empregada como uma tecnologia voltada para analisar imagens de produtos para identificar diferenças sutis entre itens genuínos e falsificados. Um exemplo prático é um serviço criado pela empresa Entrupy, que usa visão computacional para digitalizar artigos de luxo e identificar uma grande gama de recursos, incluindo costura, coloração, hardware e número de série e outras características às vezes baseadas em microscopia, para criar uma espécie de assinatura de autenticidade para cada item.

Quando o item é digitalizado usando o dispositivo e aplicativo proprietários, um conjunto de imagens microscópicas é coletado e analisado por algoritmos de aprendizado de máquina treinados com milhões de imagens microscópicas de produtos conhecidos como autênticos e falsificados. Os algoritmos de IA procuram diferenças sutis entre produtos genuínos e falsificados, muitas delas extremamente pequenas e difíceis de ver a olho nu, mas as quais os algoritmos são capazes de identificá-las com alta precisão.

O dispositivo Entrupy também é equipado com uma caixa de luz que ajuda a iluminar o produto e a tornar os detalhes microscópicos mais visíveis. Isso é importante porque alguns falsificadores tentam ocultar as diferenças entre seus produtos e os produtos genuínos usando materiais de baixa qualidade ou fabricando-os de uma forma que os torna difíceis de inspecionar.

O processo de autenticação Entrupy é rápido e fácil. O usuário simplesmente escaneia o produto com o aparelho e o aplicativo, e os resultados são exibidos em segundos. O aplicativo também fornece um relatório detalhado que inclui os resultados da autenticação, bem como uma lista das diferenças entre o produto e os produtos originais.

A tecnologia de autenticação Entrupy tem uma alta taxa de precisão de 99,1%. Isso significa que há uma chance muito baixa de que a tecnologia identifique incorretamente um produto genuíno como falsificado. A tecnologia também está sendo constantemente atualizada com novos dados, o que ajuda a garantir que ela permaneça precisa, pois os falsificadores continuam desenvolvendo novos métodos para produzir produtos falsificados.

No geral, a tecnologia de detecção de falsificadores Entrupy é uma ferramenta poderosa que pode ser usada para proteger os consumidores contra a compra de produtos falsificados, podendo ser encarada como uma ferramenta valiosa para empresas e indivíduos que desejam garantir que estejam comprando produtos genuínos.

0 notes

Text

Se você tem um desses, pode se considerar armado!

Já fazia um tempo que eu não aparecia por aqui para falar de maneira tão direta sobre guerra. Em alguns dos meus artigo, o tema foi espancado pela perspectiva do mundo moderno. Em "Guerra 4.0 e os cibermercenários", o destaque foi a falta de fronteiras nas guerras atuais, nas quais a informação passou a ser o grande bem a ser conquistado. Isto abriu caminho para uma categoria de "soldados" que muitas vezes não têm sequer uma Pátria, os cibermercenários.

A "falta de fronteiras" já havia sido discutida no artigo "Onde estão as fronteiras", no qual utilizei a música Imagine, do John Lennon, para, metaforicamente, dizer que os sonhos do ex-Beatle parecem começar a se tornar realidade com a Internet. Porém, toda criação que resolve problemas traz consigo uma série de problemas novos e, conforme descrito em "Guerra 4.0 e os cibermercenários", este novo cenário "sem fronteiras" ampliou muito o potencial de assimetria das guerras.

Até agora, todos os meus destaques em torno desta assimetria haviam sido no domínio do ciberespaço e vinculadas à informação, como em "Na guerra da informação quem é seu aliado?". Porém, esta semana, vi imagens que me chamaram a atenção para outro aspecto das guerras assimétricas. No domínio do ciberespaço a assimetria pode residir no potencial destrutivo que uma força adversa, com poucos recursos, pode ter sobre um oponente muito mais poderoso. Para elucidar este exemplo, pensemos hipoteticamente no que um hacker, do outro lado do planeta, pode fazer caso consiga invadir e acessar o sistema de controle de uma usina nuclear em outro país. A propósito, dos meus artigos, o mais lido até hoje foi justamente o que fala sobre as demandas de segurança em Sistemas de Controle Industrial. Mas voltando às imagens mencionadas, apresento o que me compeliu a escrever este artigo:

youtube

A assimetria fica evidente em situações como esta, onde simples apontadores laser são utilizados para contrapor um poderoso aparato bélico como helicópteros e drones. Parece que a criatividade do povo de Hong Kong começa a fazer escola. Do outro lado do mundo os lasers já haviam sido utilizados contra as forças policiais em protestos na cidade. Em Hong Kong empregaram criativamente a solução para "cegar" as forças de segurança e enganar as câmeras de reconhecimento facial.

Há algumas semanas, no Chile, os lasers foram utilizados para derrubar um drone e, mais recentemente, apareceu este novo emprego. O vídeo é impressionante e mostra bem o efeito perturbador de tais ações sobre o piloto de um helicóptero, atentando claramente inclusive contra a segurança do voo.

0 notes

Text

Sistemas de Controle Industrial (ICS) e demandas de segurança

(por Roberto Gomes)

Você já esteve no interior de uma sala de controle de uma grande indústria? Se a resposta é sim, sabe que, atualmente, em pouquíssimos casos existe uma pessoa que vai até o maquinário girar manualmente uma manivela para aumentar a vazão de água e esfriar uma caldeira ou fechar o fluxo de água que passa por um a turbina usada para geração de energia. Hoje em dia, pressão, temperatura e "outras sensações" são coletadas diretamente por máquinas (sensores) e enviados para cérebros eletrônicos capazes de acionar bombas, motores ou outros circuitos eletromecânicos (atuadores) para que estes tomem alguma atitude necessária para o bom funcionamento da indústria em questão. A necessidade do tato, visão e outros sentidos humanos, bem como da musculatura de braços e pernas vem diminuindo drasticamente.

Até mesmo o controle de tráfego aéreo, que ainda demanda bastante em recursos humanos está passando por uma transformação em sua automação com alguns aeroportos sugerindo e empregando torres de controle remotas. O controle de tráfego aéreo possui uma particularidade que é a necessidade (que vem morrendo mais lentamente) de pessoas falarem com pessoas, diferente de outras indústrias nas quais pessoas falam diretamente com máquinas ou até mesmo na qual as máquinas se falam (abordagem conhecida como M2M - machine to machine) e as pessoas ocupam posições apenas de supervisão. Enquanto a tecnologia não evolui o suficiente para criar confiança nos pilotos de falar diretamente com máquinas a situação vem evoluindo no sentido de que o controlador de voo não necessite mais utilizar seus próprios olhos, de dentro de uma torre de controle, para passar as informações para o piloto. Exageros a parte, em tese, o controlador já poderia fazer isto vestindo pijamas no interior de sua própria casa. Provavelmente é o mesmo que acontecerá com os próprios pilotos de caça em ações de guerra no futuro.

Porém, todo este cenário expande a demanda por segurança. O mercado de segurança continua dando sinais de aquecimento e com os sistemas de controle industrial não é diferente.

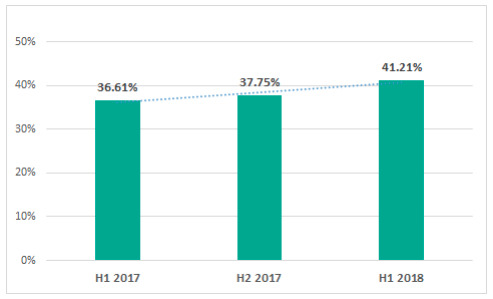

No ano passado, palestramos para o Curso de Mestrado e Doutorado em Defesa no IME e, em uma tentativa de justificar o crescimento das ameaças cibernéticas sobre as infraestruturas críticas (em termos globais), apresentamos a figura a seguir. Explicando a origem e a orientação do raciocínio a partir dela, informamos: foi retirada de um relatório da Kaspersky Lab ICS CERT, e tenta demonstrar com números que as tentativas de ataque à máquinas ligadas a infraestruturas críticas espalhadas pelo mundo vem aumentando.

As ameaças cibernéticas em constante evolução, como ransomware e vírus, podem afetar negativamente os processos de produção em ambientes de infraestrutura crítica, resultando em perdas financeiras em grande escala para as empresas. As preocupações de segurança aumentaram consideravelmente após a revolução da Indústria 4.0 (para saber mais leia Guerra 4.0 e os Cibermercenários), já que a tendência de conectar equipamentos ICS (Industrial Control System) à Internet cresceu significativamente nas indústrias. A estratégia de defesa via air gap, que é a separação completa entre a rede de tecnologia de automação (TA) e a rede de tecnologia da informação (TI) já não parece mais tão viável em vista da necessidade de comunicação entre as diversas entidades que participam de um sistema, como ocorre no setor elétrico, por exemplo.

Existe um certo movimento (que não é de hoje) no sentido de ampliar as regulamentações voltadas para segurança cibernética. em diversos artigos Dispositivo IoT têm aberto brechas enormes na segurança dentro dos nossos lares. No âmbito das infraestruturas críticas, isto fica mais gritante, já que, por definição do termo, uma simples interrupção seria capaz de provocar sério impacto social, ambiental, econômico, político, internacional ou à segurança do Estado e da sociedade.

Em resumo, proteger os componentes do ICS dos riscos de ataques cibernéticos é altamente crítico, pois as consequências de incidentes cibernéticos em um ambiente industrial podem ser muito mais graves do que as perdas financeiras associadas. Algumas dessas consequências incluem um impacto duradouro no meio ambiente, multas de reguladores, parceiros ou clientes que tenham sido colocados em risco ou até mesmo perda de um serviço ou produto devido a uma violação de dados.

Iniciativas do governo (ao meu ver necessárias aqui no Brasil) e da indústria para estabelecer padrões e regulamentações para garantir a segurança aprimorada de ICS deverão impulsionar ainda mais o crescimento do mercado de segurança de sistemas de controle industrial num futuro próximo.

Dando uma olhada na grama do vizinho, vemos que nos EUA existe o Centro Nacional de Integração da Cibersegurança e Comunicações (NCCIC), que esforça-se continuamente para reduzir os riscos associados à segurança cibernética às infraestruturas críticas de lá. Com o foco consistente na manutenção de uma infraestrutura de comunicações segura e robusta, essas agências governamentais estão incentivando o desenvolvimento de soluções avançadas de segurança especificamente voltadas para ICS.

De acordo com um relatório da Global Market Insights, a América do Norte detinha cerca de 50% do mercado de segurança de sistemas de controle industrial em 2017 e está projetada para deter uma parcela significativa do mercado global entre 2018 e 2024. Com a disponibilidade de padrões extensivos do setor, diretrizes regulatórias e iniciativas governamentais nos EUA. Espera-se que a adoção de soluções de segurança da ICS cresça de maneira estruturada em diferentes verticais do setor, como energia, fabricação avançada, mineração e transporte.

Muita coisa pode ser apenas informação para dissuasão, mas o caso Stuxnet, por exemplo, acende um alerta gigante sobre as possibilidades. O governo brasileiro acaba de publicar a Política Nacional de Segurança de Infraestruturas Críticas. É um belo primeiro passo, pois atribui alguns papéis e responsabilidades. Que não fique só nisso!

Para um olhada rápida no caso Stuxnet, sugiro este filmete de 5 minutos produzido pelo NatGeo:

youtube

0 notes

Text

Na guerra da informação, quem é seu aliado?

(por Roberto Gomes)

Retorno ao blog para mais uma vez falar sobre o assunto "guerra da informação". Cabe lembrar, como um gancho para retomar o tema, o que mencionei em Guerra 4.0 e os cibermercenários, sobre a perenidade das guerras atuais. Sim, as guerras se tornaram perpétuas. Não que isto seja algo tão moderno assim, mas hoje em dia é facilmente notado que nos períodos de não-guerra existe um ruído de guerra constante.

Tentarei exemplificar esta ideia utilizando a Guerra Fria. Após a II Guerra, vencida por uma coalizão que colocava no mesmo lado EUA e Rússia, iniciou-se uma fase mais intensamente voltada para o desenvolvimento armamentista, talvez até "contaminada" pelo próprio histórico recente de duas Grandes Guerras e pelo conceito (na minha opinião válido e validado pela própria história) de que ou você é forte e demonstra sua força ou saiba que poderá ser facilmente dominado. Esta é a mentalidade da dissuasão e significa, em termos mais simplórios, que ninguém fará nada comigo se estiver preocupado com o que eu possa fazer a ele.

"Você não é respeitado pelo bem que você faz, mas sim pelo mal que pode fazer." (Nicolau Maquiavel)

Abro parênteses para um fato interessante que descobri: o dicionário Michaellis, apresenta persuasão como antônimo de dissuasão e eu nunca tinha atinado para isto. Racionalizei este antônimo com o sentido de que, enquanto na persuasão o ente A convence o ente B, na dissuasão A "des"convence B. Ou seja, se na persuasão A coloca um propósito em B (por alguma forma de convencimento), na dissuasão A retira um propósito de B (também por alguma forma de convencimento). De fato é como se B se convencesse, ainda que seja direcionado de alguma maneira por A, a chegar a essa conclusão "sozinho".

"É bem mais seguro ser temido do que amado." (Nicolau Maquiavel)

Retomando, a Guerra Fria foi um período intensamente caracterizado pelo poder dissuasório dos dois blocos hegemônicos com pensamentos antagônicos formados no pós-guerra. Reparem que apesar do termo Guerra Fria conter a palavra guerra, o período foi caracterizado por um momento de paz sob a ótica tradicional da guerra. As tensões constantes nunca se traduziram efetivamente em ações de guerra regular. Por mais paradoxal que seja, a guerra é feita para se chegar a paz. E durante a Guerra Fria, a paz foi alcançada pelo medo da guerra.

A Guerra Fria foi um período de paz proporcionado pela existência de tensões de guerra e muito disto vinha da disseminação de informação a respeito do potencial de "fazer guerra" que cada um dos blocos conseguia propagar. Cada pesquisa bem sucedida, cada avanço na corrida nuclear ou espacial era "propagandeado" com toda a força que os meios e canais de comunicação pudessem alardear. Ostentação de armamento em desfiles militares era transmitida sem que existisse uma noção do que de fato realmente era armamento real. Faço uso deste exemplo como caracterização do momento no qual a desinformação pode ser empregada como instrumento de guerra.

É importante destacar que desinformar e informar mal não são a mesma coisa: a desinformação é uma ação estratégica. Foi e continua sendo utilizada em larga escala por serviços de inteligência para transformar a maneira como o homem e as sociedades interpretam os acontecimentos e a realidade. Uma excelente fonte sobre o tema é o livro Desinformação, de Ion Mihai Pacepa, um general da Securitate (a polícia secreta da Romênia Comunista) que desertou para os EUA em julho de 1978, se tornando o desertor de maior patente do antigo Bloco do Leste Europeu.

(link para o livro)

Desinformação é uma ação estratégica.

Os serviços de inteligência mencionados não se limitam apenas a órgãos de Estado. Muita desinformação nasce no seio de pequenas organizações com intuito de ludibriar e induzir decisões. Eleição, plebiscito, referendo se constituem em terreno muito fértil para o emprego de estratégias de desinformação.

Quem são nossos aliados?

O Brexit e as últimas eleições americanas são exemplos reais nos quais uma enxurrada de desinformação foi veiculada. Quem joga no seu time numa hora dessas? Quem é aliado, tropa amiga? Mais uma guerra sem bandeiras nítidas, diferenciação nos uniformes. Mal se sabe o que é um "tiro" quanto mais quando ele é direcionado contra você. É mais uma guerra não limitada no espaço e no tempo. Sim, uma guerra sem limites como as guerras deste novo período da quarta Revolução Industrial, uma Guerra 4.0.

Muitas destas "des"informações nos chegam por intermédio de amigos, que as receberam de outros amigos por intermédio de uma corrente tão complexamente longa, que torna muito difícil a descoberta da origem, salvo por uma investigação minuciosa. Este é um cenário bastante comum nos dias de hoje dominado pelas facilidades dos aplicativos de mensageria rápida dos smartphones e redes sociais. O termo fake news pode ser novo, mas a técnica, definitivamente, não é!

Considerando estas facilidades tecnológicas da vida 4.0, há que se tomar muito cuidado com as bolhas informacionais. Eu as caracterizaria, sem me estender em muitos detalhes, pela restrição das fontes, o que pode ocorrer basicamente em dois casos:

Algoritmo de filtragem das redes - os sistemas computacionais que lidam com informações pessoais tendem a empregar um sistema de recomendação baseado em algum tipo de inteligência artificial capaz de oferecer as próximas informação de acordo com o perfil coletado. Em resumo, significa dizer que a seleção de cada informação enviada para você é resultado de uma análise prévia do seu comportamento perante as informações recebidas anteriormente. E a consequência disto é que você passa a receber só o que gosta, reforçando mais e mais as suas opiniões e convicções. Ainda que exista muito contraponto sobre o que pensa, você simplesmente não toma conhecimento dele e, portanto, não abre espaço sequer para se questionar e eventualmente passar a pensar de forma diferente.

Auto-algoritmo de filtragem - peço desculpas pelo nome doido inventado e tento explicar a ideia. A ideia é análoga a da filtragem pelos algoritmos de inteligência artificial, mas neste caso tem associação com as relações sociais. Todo ser humano tem a tendência a se relacionar mais com outros que têm ideias parecidas. É o tal do senso de pertencimento que torna nossa vida mais satisfatória. Neste caso, o reforço vem porque tendemos a nos afastar daqueles que têm opinião contrária. Mesmo quando recebemos uma informação diferente do que pensamos, logo buscamos ou recebemos outra que reforça a nossa opinião e usamos esta como muleta, como apoio para tapar os olhos e ouvidos à anterior.

Seja por "inteligência natural" (2) ou artificial (1) tendemos a criar bolhas nas quais as informações que entram se prestam a fortalecer as cascas destas mesmas bolha. Talvez, parte dos radicalismos que temos visto por aí, tenha relação com isto. Será por excesso de convicção? Falta de pensamento crítico?

Largando a filosofia abstrata e retornando aos fatos concretos relembro que muita coisa apareceu sobre o Brexit e muito ainda tem aparecido sobre as eleições americanas[1]. Sobre as eleições brasileiras não é diferente e em muitos casos fica difícil saber o que é verdade ou mentira (sejam elas meias ou inteiras). Em um cenário tão repleto de parcialidades travestidas de imparcialidade e com uma intenção de não escrever um artigo muito longo, encerro por hoje com uma tirinha de John Klossner, cartunista sempre presente no The Wall Street Journal, na tentativa de mantermos o bom humor apesar de tudo.

[1] Sobre as eleições americanas o Defcon Lab publicou recentemente uma baita pesquisa, recheada de boas referências sobre o tema. Foi covardia com todos que desejavam falar sobre eleições americanas, que era escopo original desse artigo quando montei o esqueleto.

0 notes

Text

(Estratégia) Implícita ou Explícita? Eis a questão!

(por Roberto Gomes)

Mais uma vez recorro à escrita de um artigo para elucidar pontos de um artigo anterior. Por mais trabalhoso que pareça, acabo curtindo isto, pois me sinto forçado a escrever e compartilhar ideias. Prometo que desta vez será bem curtinho! ツ

Desta vez o ponto que causou controvérsia foi uma frase escrita no artigo teorizando sobre estratégia implícita. Nele eu mencionei a definição de Porter sobre #estratégia e disse ser uma definição completamente alinhada às ideias do artigo anterior, que consideram o #planejamento estratégico como um produto natural do #pensamento e #análise estratégica. De fato, acabei cometendo um deslize teórico!

Estratégia refere-se à busca de vantagem competitiva. - Michael Porter -

Lembranças do meu momento de estudo mais aprofundado sobre Michael Porter, instado por um amigo que adorava fazer análises das 5 Forças de Mercado (até em guardanapos em mesa de bar), me obrigam a dizer que o autor não era um promotor ferrenho do plano formal de ações. Sua abordagem é sim completamente analítica e baseada em aspectos externos, porém a análise das 5 forças competitivas não se desdobra obrigatoriamente em um planejamento formalizado. A abordagem proposta enfoca o escopo produto/mercado como base para obtenção de vantagens competivas, e só. Mas espera, só? Sim, digo somente porque de fato Porter não estimula a criação de nenhum plano, apenas prega que os insights advindos da análise impregnem o mindset das profissionais da empresa e constituam o caldo cultural dele para seguir trabalhando em prol dos objetivos.

Voltando ao começo...

Em resumo, temos um caso clássico de estratégia implícita! Na prática (e fazendo um mea culpa) é complicado querer teorizar sobre planejamento estratégico, seguindo o confrontamento entre as escolas "de planejamento" e "de processo", mencionadas no artigo anterior. O que realmente significa planejar? É fácil dizer quando existe um produto concreto chamado "Plano Estratégico". Porém, quando não existe, podemos dizer que a estratégia não tenha sido planejada? Cada um que responda da forma que achar melhor. Ah, pode ser aqui nos comentários para fomentar os debates, que até o momento têm sido apenas em mesa de bar, quando querem me provocar. ツ

#strategy consulting#strategies & tips#planejamento estratégico#estratégia#strategist#strategic planning

0 notes

Text

Teorizando sobre Estratégia Implícita

(por Roberto Gomes)

O título do artigo parece meio obscuro... e na verdade é! Na realidade o que está claro para mim é apenas a motivação para escrevê-lo. Recentemente, escrevi um artigo relatando 3 lições sobre planejamento estratégico que eu aprendi na marra, que gerou um debate um dia desses com alguns amigos sobre um ponto mencionado que nem era foco do artigo.

Em uma parte do artigo, eu disse que havia trabalhado em muitos momentos com base em pensamento estratégico, porém sem elaboração específica de um plano formal. Em frase anterior a esta ideia, mencionei que as ferramentas de análise estratégica, até por sua simplicidade, acabavam sendo negligenciadas e, talvez, o termo 'negligenciadas' possa ter passado a impressão de que todo pensamento estratégico deveria desembocar em planejamento estratégico. Isto não é necessariamente verdadeiro, o que tentarei esclarecer aqui sob o meu ponto de vista e com o conhecimento que angariei sobre estratégia, tanto por leitura quanto pela prática. Espero que eu consiga clarificar e até corrigir algum eventual mal entendido do artigo anterior.

Diversos autores definiram o termo estratégia, cada qual com as nuances da sua área de interesse e atuação. Porter, um autor que eu gosto muito (talvez o pai da análise competitiva de mercado) diz que "estratégia refere-se à busca de vantagem competitiva". Esta é uma definição completamente alinhada às ideias do artigo anterior, que consideram o planejamento estratégico como um produto natural do pensamento e análise estratégica. É uma definição com foco nos aspectos externos de um ambiente considerado dinâmico (porém compreensível - você entenderá esse parêntesis adiante). Considera estratégia como algo orientado à análise de variáveis de mercado/produto, tendo comportamento proativo, promovendo gerenciamento de longo prazo, considerando aspectos multifuncionais de uma organização e a natureza top-down das diretrizes.

Esta abordagem advém da "linha de pensamento Escola de Planejamento" (planning school of thought), que no ramo da estratégia fez sucesso na década de 1960, capitaneada por Ansoff e Chandler, no qual o termo 'estratégia' é geralmente definido como um plano formal, e os planejadores realizam uma análise detalhada da empresa, seu mercado, produtos e ambiente [1].

Estratégia é a determinação dos objetivos básicos de longo prazo de uma empresa, a adoção do curso de ação e a alocação de recursos necessários para a realização desses objetivos. - Chandler -

Existe outra face da moeda

Porém existe outra linha de pensamento, advinda da "Escola de Processo" (process school of thought), que coloca em xeque o poder do planejamento nos mercados atuais, nesse mundo que "gira mais rápido", conforme mencionei no artigo anterior. A argumentação é baseada na impossibilidade dos gerentes digerirem o volume de informações dos dias de hoje (ambiente dinâmico e incompreensível) e também no viés cognitivo existente nas tomadas de decisões.

A escola de processo nos induz a pensar que uma grande desvantagem da escola de planejamento é a forte ênfase nos aspectos analíticos, em vez dos aspectos criativos, quando ambos os aspectos são claramente necessários em qualquer processo de elaboração de estratégias [2]. Os que leram as 3 lições sobre planejamento estratégico que eu aprendi na marra irão se lembrar que a união dos aspectos criativos e analíticos é justamente o que eu defendo como abordagem para um bom planejamento estratégico.

A estratégia não é um procedimento rotineiro e sim uma busca. - Gary Hamel - [Strategy as Revolution]

O cenário brasileiro nos expõe muito a esta ideia de que o planejamento não necessariamente produz estratégia. Observando principalmente nossos formuladores de políticas, tenho a percepção pessoal de que muitas sessões de planejamento não resultam em novas ações, e os próprios planos geralmente acabam servindo apenas como publicações de nomes pomposos como "Estratégia Nacional de whatever" ou "Política Nacional de whatever". Os efeitos práticos, infelizmente, têm me parecido bastante pequenos.

Acredito que o título do artigo tenha agora saído um pouco da obscuridade. O não uso de ferramentas formais para formulação de planejamento estratégico não quer necessariamente dizer que não exista estratégia, pois esta pode estar implícita. Peço desculpas por qualquer misundertood do artigo anterior. O mais interessante a ser compreendido, na minha opinião, por incrível que pareça, é o raciocínio análogo inverso: o planejamento não necessariamente produz estratégia. ツ

Esclarecimento

O termo 'escola' em 'Escola de Processo' e 'Escola de Planejamento' não designa instituições concretas e sim linhas de pensamento. Para entender melhor o que quero dizer, sugiro a leitura do artigo "as 10 escolas de pensamento" de Henry Mintzeberg.

[1] Lambin, J. (1997). Strategic Marketing Management. Cambridge, UK: McGraw-Hill.

[2] Liedtka, J.M. (1998), ‘Strategic thinking: can it be taught?’, Long Range Planning, vol. 31, February, 120–129.

0 notes

Text

Dissimulação como ferramenta cibernética

(por Roberto Gomes)

A história da humanidade é capaz de apresentar diversos eventos nos quais a dissimulação foi empregada como ferramenta de guerra. Acredito, sem nenhum estudo muito aprofundado, que a dissimulação como estratégia de guerra, tenha nascido juntamente com o primeiro exemplo de guerra. Desde esta primeira tentativa de enganar o adversário, as técnicas de dissimulação com toda certeza ganharam relevância e se aprimoraram seja nas ações defensivas, seja nas ações ofensivas.

A dissimulação, em geral, é obtida por meio da ocultação de informações, que passa por técnicas como camuflagem e criptografia/esteganografia. Mas também pode ser alcançada a partir de divulgação proposital de informações falsas, configurando um típico caso de isca com objetivo de induzir o inimigo a um erro ou descobrir algum modus faciendi adotado por ele.

"Toda guerra é baseada em dissimulação. Por isso, quando capaz, finja ser incapaz; quando pronto, finja grande desespero; quando perto, finja estar longe; quando longe, faça acreditar que está próximo."

(Sun Tzu - A arte da Guerra)

As estratégias de guerra convencional estão sendo aplicadas por equipes de segurança cibernética para enganar os atacantes. Técnicas de "enganação" para desviar e inviabilizar invasões cibernéticas têm alterado um pouco o engajamento entre hackers e defensores ao mesmo tempo que se torna uma fonte de inteligência sobre os alvos, métodos e motivação dos invasores. Assim como na guerra convencional, esta estratégia é uma tentativa, por parte do lado da defesa, de sair da condição de estar sempre um passo atrás.

No jogo de gato e rato entre equipes de segurança de TI e hackers (no sentido maligno da palavra), são os atacantes que geralmente têm vantagem. Uma vez contornadas as defesas de perímetro, eles podem ficar muito tempo sem serem detectados ampliando o acesso a informações até chegarem aos alvos que estão buscando. Por mais que empreguem as mais sofisticadas defesas, as organizações tendem a estar sempre correndo atrás dos atacantes, que têm a vantagem de decidir quando, onde e com quem vão se engajar.

O conceito de deception (que estou traduzindo como dissimulação) surge como uma tentativa de equilibrar esta assimetria, mudando a maneira como as equipes de segurança se envolvem, respondem e forçam os invasores a revelar seu modus faciendi. A dissimulação funciona com o emprego de chamarizes que parecem ser ativos reais. Associado a iscas se tornam atrativos para os cibercriminosos - como dados, aplicativos ou credenciais - que os redirecionam para o ambiente dissimulado, projetado para parecer idênticos ao ambiente de produção, rodando nos mesmos sistemas operacionais e serviços.

O que há de novo?

Para os que já conhecem as honeynets, isto pode parecer mais do mesmo. Porém a abordagem mais recentes oferece uma solução mais sofisticada, eficiente e escalável, com recursos automatizados para detectar e responder às ameaças. Security deception (ou cyber deception) é um termo recente, amplamente utilizado a partir de 2017 e que se baseia em ferramental voltado para automatizar uma série de ações de configuração para detecção precoce e aprendizado com base em medidas forenses.

A título de comparação falo abreviadamente sobre as principais técnicas associadas à dissimulação: sandboxing e honeynet.

Sandboxing

Permite a instalação e execução de malware em um ambiente hermético, onde os pesquisadores podem monitorar suas ações para identificar riscos. Atualmente, são realizados com mais frequência em máquinas virtuais dedicadas, o que permite que o malware seja testado com segurança em várias versões diferentes de sistema operacional e em máquinas separadas da rede. Os pesquisadores de segurança usam sandboxing ao analisar malware e muitos produtos avançados antimalware empregam para determinar se os arquivos suspeitos são ou não realmente maliciosos com base em seu comportamento. Esses tipos de soluções antimalware estão se tornando mais importantes porque muitos dos malwares modernos são ofuscados para evitar antivírus com base em assinaturas.

Porém, muitos malwares detém, hoje em dia, meios para identificar que estão em uma sandbox e, desta forma, também dissimularem suas ações. Vento que venta lá, venta cá!

Uma questão que atenta para a dificuldade de escala desta abordagem é que análises de malware bem feitas costumam depender de um pesquisador dedicado.

Honeynet

São as redes que usam os chamados potes de mel (honeypots), hosts únicos, com sistemas deliberadamente vulneráveis, destinados a chamar a atenção dos atacantes. Conceito difundido pouco antes dos ano 2000 e voltado principalmente para a compreensão da estratégia dos atacantes.

Honeypots permitem que os pesquisadores observem como os atores de ameaças reais se comportam, enquanto o sandboxing revela apenas como o malware se comporta. Os pesquisadores preocupados com a defesa, podem usar essas informações para melhorar a segurança de suas organizações, observando novos métodos de ataque e implementando novas defesas correspondentes.

Honeynets também sofrem com dificuldades para escalar a solução visto que demandam de um especialista em segurança capaz de configurar ou manter os honeypots, bem como capturar o aprendizado obtido e implementar as soluções decorrentes.

Cyber Deception

A grosso modo podem ser considerados honeynets modernas e dinâmicas, que oferecem mais automação para detecção e implementação de defesas baseadas no dados que coletam.

É importante observar que existem diferentes níveis nas tecnologias de cyber deception. Alguns são pouco mais do que um honeypot, enquanto outros imitam redes completas que incluem dados e dispositivos reais. Os benefícios incluem a capacidade de falsificar e analisar diferentes tipos de tráfego, fornecer acesso falso a contas e arquivos e a capacidade de imitar uma rede interna de "forma mais autêntica".

Soluções novas com conceito antigo...

Se você, quando criança, já brincou de mentir com os dedos cruzados, vai entender a metáfora perfeitamente.

Os brinquedos continuam os mesmos, só mudam de objetivo... ah, e de preço! ツ

0 notes

Text

3 Lições sobre Planejamento Estratégico que eu aprendi na marra

(por Roberto Gomes)

Sempre tive curiosidade pelas ferramentas analíticas voltadas para estratégia, mesmo antes de ocupar posições profissionais que me demandassem utilizá-las. Muitas delas, por sua extrema simplicidade, acabam sendo negligenciadas em relação ao ato de formal de colocá-las sobre o papel. Quero dizer que, às vezes, eu mesmo as tinha na cabeça, com base em puro e simples pensamento estratégico e tocava o barco comunicando as ações apenas de forma verbal e sem apresentar o raciocínio para se chegar lá.

Empreguei ferramentas de maneira mais formal num trabalho totalmente voltado para o Planejamento Estratégico de um Organização que estava enfrentando sérios problemas de ordem política junto a seus stakeholders e que por conta disso estava batendo no fundo do poço. Em um caso como este eu não podia agir de maneira diferente, já que a primeira fase do trabalho era a elaboração formal de um Plano. Em cerca de oito meses de trabalho, parte deles implementando a estratégia com algumas ações estratégicas vitoriosas, um problema jurídico jogou o que decidimos (eu e a direção) ser a pá de cal na organização. Na verdade, eu estava emocionalmente contrariado, mas o próprio Planejamento Estratégico previa esta possibilidade.

Eu já havia tido outras experiências com planejamento estratégico, porém tocando unidade de negócio dentro de empreendimentos, ou seja, com estratégia submetida a estratégias maiores e, portanto, com uma série de restrições, algumas das quais sem aquela concordância íntima, porém acatando sempre as diretrizes superiores. A experiência como estrategista global da organização me ensinou algumas lições importantes e é isto que venho compartilhar. A vontade de falar sobre isso apareceu por causa de um fato ocorrido numa consultoria de planejamento estratégico que venho prestando (e estou realmente apaixonado pelo aprendizado gerado) para uma empresa estrangeira sobre o mercado brasileiro. Sem perder muito tempo exemplificando situações que me levaram aos insights, nem o fato gerador do artigo em si, tentarei encadear as lições de maneira minimamente inteligível.

Começo girando em torno de uma ideia que, pela cara de conclusão, parece uma das lições: conhecer as ferramentas de análise estratégica e cultivar um pensamento estratégico não faz de ninguém um bom estrategista. Eu diria que é necessário, mas não suficiente! Pode parecer que estou começando com uma dica, mas percebam que estou dizendo o que não é suficiente para criar um bom estrategista. O fato é que não há nada que assegure (a priori) que uma estratégia terá 100% de efetividade. Porém minhas últimas experiências me ensinaram um elemento importante que contribui para o aumento deste percentual: pensamento criativo. E assim começamos as lições!

Lição 1 - Se balance no pêndulo

Como usar pensamento criativo em circunstâncias na qual as ferramentas são rigidamente formatadas, onde o ponto de partida é a observação de um cenário real e a análise é crítica? O foco original do planejamento estratégica toma como base os problemas de competitividade e, desta forma, prioriza o pensamento crítico. Porém, o mundo de hoje demanda enfoque também sobre os problema de inovação e estes são regidos mais fortemente pelo pensamento criativo. Independente da organização, me arrisco a dizer que seja, hoje, impossível separar os problemas de inovação dos problemas de competitividade.

Em um cenário como o descrito acima, proponho uma receita para se desenvolver habilidades de pensamento para criação de mais opções e, em seguida, avaliar essas opções de modo mais eficaz. Sendo mais claro, a ideia é "pendular" entre o pensamento criativo e o pensamento crítico. O pensamento criativo é expansivo, declarativo, não sujeito a julgamentos, livre etc. Já o pensamento crítico é primordialmente baseado em mentalidade analítica, confinada por um foco específico, recheada de julgamentos etc. Esta dicotomia é complexa, mas sua transposição é crucial para elaboração de um planejamento estratégico efetivo. Crianças são ótimas em pensamento criativo, mas quando adultos acabam se tornando especialistas em pensamento crítico. E não adianta ficar no meio do caminho, como um adolescente. O segredo é se balançar entre os dois mundos, elencando opções de maneira mais livre e fazendo escolhas sobre as opções de forma mais focalizada.

Este exercício infantil da gangorra nos leva à próxima lição, que é inspirada em algo que muitas crianças também adoram.

Lição 2 - Haja como um escoteiro

Julgo a mentalidade do escoteiro como algo muito útil para desenvolver uma planejamento estratégico. No "mundo da estratégia" eu já vi publicações mencionarem algo parecido, destacando a necessidade de cultivar a mente de principiante (beginer's mind), um termo importado, se não me engano, do Zen Budismo. A mente de principiante é usada para descrever a atitude humilde que o estrategista deve ter quando elabora uma estratégia, para que desafie seu aprendizado prévio e convicções que o levem a elaborar o plano com soluções tipo "estímulo-resposta".

Diferentemente de um guerreiro, que incorpora seu aprendizado na forma de ato-reflexo e luta, o escoteiro busca a compreensão. Num exército essa mentalidade é a do batedor, aquele que mapeia o terreno, identifica os obstáculos e propõem os melhores caminhos ou formas de transpô-los. O escoteiro vai além, tem paixão pela aventura e pelos jogos. Todas escola de estratégia que se preze utiliza teoria dos jogos como ferramenta educacional. O planejamento estratégico é também um jogo, baseado no exercício de entender a realidade da forma mais franca e precisa possível e criar ações para modificá-la de maneira a obter vantagens competitivas.

Para compreender a realidade é necessário sondar o ambiente e esta sondagem deve ser contínua. A estratégia pode estar errada e, o quanto antes isto for identificado, melhor. Sim, é preciso trocar o sentimento de vergonha por encontrar um equívoco no planejamento pelo sentimento de orgulho por ter esta percepção e propor modificações a tempo. Este sentimento nos leva à terceira lição.

Lição 3 - Mova o leme sem medo

É comum nos apegarmos emocionalmente a uma linha de ações do Plano porque é humano nos apoiarmos na crença de que temos a capacidade de controlar as circunstâncias, já que está tudo previsto dentro do planejamento. Crenças são úteis, porém são perigosas, pois podem criar premissas falsas. A primeira delas, neste caso, é que conseguimos prever todas as situações possíveis. E a segunda, derivada da primeira, é que conseguimos controlar as circunstâncias porque estamos com tudo previsto.

O ser humano tem a tendência de buscar argumentos para provar que está correto, o que é conhecido como viés da confirmação. Uma vez, fiz um curso de análise técnica para o mercado de ações e lembro que o instrutor teve a coragem de comentar a sua atuação como analista de mercado até mergulhar nos gráficos. Ele disse, quando era encarregado de acompanhar uma empresa específica, que coletava todas as notícias do dia sobre a empresa e as dividia em duas colunas, uma de notícias positivas e a outra com as negativas. Ao final do dia, no fechamento do mercado, ele explicava a queda ou alta das ações dando ênfase à coluna correspondente. Se os papéis apresentavam desvalorização, ele usava notícias da coluna negativa e caso contrário usava a coluna positiva. Utilizo isto para explicar que planejar estratégias não é fazer análise do passado, ou seja, não adianta buscar justificativas para se estar certo se a estratégia não está funcionando.

Planos Estratégicos não devem ser estruturalmente rígidos a ponto de uma organização se afundar abraçada a ele. O planejamento deve ser periodicamente reavaliado, devendo ser modificado de acordo com a falta de efetividade das ações ou com o surgimento de novas circunstâncias ou novas previsões sob uma perspectiva de aprendizado validado.

Apesar do planeta Terra continuar levando 24 horas para concluir seu movimento de rotação, o mundo, hoje, "gira mais rápido" do que antigamente e, por isso, é preciso se render a modelos mais enxutos (lean) mesmo em se tratando de estratégias, que são calcadas em planejamentos de mais longo prazo. A ideia não é necessariamente encurtar o prazo do plano, mas sim obter agilidade para replanejar conforme haja necessidade. É preciso incorporar a noção de um contexto atual de extrema incerteza e consequentemente a ideia de que um negócio sustentável depende das habilidade de medição do sucesso; aprendizado também com o insucesso; e transformação ou manutenção do negócio conforme a validação constante das habilidades anteriores. Por este motivo é tão importante acompanhar e revisar o plano.

E na hora de rever o Plano e propor modificações não se esqueça de se pendurar no pêndulo e retornar ciclicamente à lição 1.

Se você tem alguma dica compartilhe, eu vou gostar muito de conhecer. Sou curioso como um escoteiro. ツ

1 note

·

View note

Text

Sobre o Cientista de Dados Cidadão

No primeiro artigo sobre este tema mencionamos uma experiência nossa sobre o acesso a informações governamentais usando a Lei de Acesso à Informação. Defendemos a tese de que o governo não possui bons processos de tratamento de seus dados e, em consequência, se atrapalha na hora da gestão, afinal “quem não mede, não consegue gerir”. Na semana passada destacamos em outro artigo os ganhos potenciais do governo a partir do emprego de uma Abordagem de Dados Abertos. Falamos sobre os benefícios em termos de eficiência, transparência e inovação, sobre a maior participação do cidadão etc. Ficamos devendo falar sobre o conceito de cientista de dados cidadão e por este motivo retorno ao tema.

A tomada de decisão baseada em dados é a abordagem mais atual e que contrasta com a antiga estratégia de suporte à decisão com base em observação ou “adivinhação informada”. O MIT Center for Digital Business mostrou em um estudo que as empresas que usam a tomada de decisões baseada em dados tiveram uma produtividade 4% maior e 6% a mais de lucro, em média. Acredito que estes resultados podem dar um cheiro do quanto o governo poderia se beneficiar com o emprego da mesma estratégia de apoio à decisão.

Vivemos um período de enxurrada de dados e com alguma organização e análise eles têm muito a nos dizer e a melhorar nossa produtividade. A própria tarefa de análise em si tende a se tornar mais e mais produtiva. O Gartner avalia que mais de 40% das tarefas de Ciência de Dados serão automatizadas até 2020 e grande parte deste aumento de eficiência virá por intermédio de atividades do Cientista de Dados Cidadão, o qual o próprio Gartner define (em tradução livre para o português):

Cientista de dados cidadão é a pessoa que cria ou gera modelos que usam análises de diagnóstico avançadas ou capacidades preditivas e prescritivas, mas cuja função principal de trabalho está fora do campo da análise e estatística.

Segundo o Gartner, existe uma lacuna entre as análises de autoatendimento convencionais que todo usuário de serviços é capaz de fazer com base apenas nas próprias sensações e as técnicas de análise avançada de cientistas de dados. Eles defendem que, hoje em dia, com os recursos atualmente disponíveis é possível realizar análises avançadas sem ter as habilidades que caracterizam os cientistas de dados e a saída do campo da intuição (em decisões governamentais) se dará por esta categoria definida como cientista de dados cidadão. O Gartner vai além e diz que cientistas de dados de cidadãos ultrapassarão os cientistas de dados na quantidade de análises avançadas produzidas até 2019.

Essa mão-de-obra abundante de gente trabalhando para o Estado (que na verdade é um trabalho para a própria sociedade) é algo que o governo obterá apenas se for capaz de coletar, organizar e disponibilizar seus dados. Esta infraestrutura irá suportar o próprio governo nas suas tomadas de decisões tornando-as mais coerentes.

Coerência nas decisões está relacionado com os critérios utilizados para tomá-las. Tomada de decisão baseada em dados pode ser capaz de eliminar a ideia que a grande massa tem sobre política na qual os políticos trocam favores e escolhem o que fazer com base nesse “toma lá dá cá”. Que suportem então suas decisões por estudos sérios baseados em dados e desta maneira respaldem as ações mesmo quando o critério não parecer adequado. No mínimo terão uma boa justificativa baseada na “contação da história”.

Já usou análise de dados para ajudar o governo ou a sociedade de alguma maneira? Não importa se foi por simples altruísmo, para reclamar de um serviço ou para ganhar dinheiro, você pode ser considerado um cientista de dados cidadão.

2 notes

·

View notes

Text

O que o governo ganha com uma Abordagem de Dados Abertos?

Este artigo é uma continuação de “e agora Brasil”, no qual eu descrevi brevemente uma situação ocorrida comigo e defendi a Abordagem de Dados Abertos por parte do Governo, aproveitando um cenário pós-eleição. A pergunta do título é ligeiramente cretina, pois os ganhos advindos de uma Abordagem de Dados Abertos extrapolam o governo e trazem benefícios a todos os cidadãos. Espero que isto fique claro com o desenrolar do meu raciocínio. Inicio explicando de forma sumária o que esta abordagem significa em termos estratégicos.

Abordagem de Dados Abertos é uma estratégia de informação que disponibiliza livremente a todos os interessados os dados do setor público sem restrições de direitos autorais, patentes ou mecanismos de controle de uso ou republicação. Os governos e seus contratados coletam uma grande quantidade de dados de alta qualidade como parte de suas atividades normais de trabalho. Os que não fazem ainda, devem criar infraestrutura para fazê-lo. Os que fazem, acabam criando um poderoso monopólio de dados que, sem a devida publicidade, pode ser empregado inclusive para fins hediondos. (Aos interessados num exemplo de uso hediondo, leiam o artigo “o que a Lei de Proteção aos Dados vai proteger e de quem”.) Esta unilateralidade no uso dos dados do setor público é cara, não responde às necessidades dos cidadãos e pode restringir desnecessariamente as atividades do governo. Para explicar o porquê, apresento como benefícios potenciais diretos da Abordagem de Dados Abertos:

Eficiência: A abertura dos dados promove facilidades para análise a partir da combinação de dados de diferentes órgãos, ministérios, departamentos e agência (conforme a esfera). Estas análises proporcionam melhor consciência situacional por parte dos gestores e tendem a orientar melhor suas decisões. Não era preciso, mas apenas por questão de ênfase, menciono que boas decisões tornam o governo mais eficiente.

Transparência: Em uma sociedade democrática que funcione bem, os cidadãos precisam saber o que seu governo está fazendo. Para tal, é desejável que eles sejam capazes de acessar livremente os dados e informações do governo, podendo analisar e compartilhar essas informações com outros cidadãos. Este benefício também torna o governo mais eficiente e isto será explicado como cereja do bolo ao final.

A abertura de dados governamentais envolve, além das questões técnicas, considerações políticas.

Existe uma enorme diferença entre divulgação reativa e publicidade ativa. O governo brasileiro sancionou a Lei de Acesso à Informação e politicamente (com respaldo jurídico) parece estar pronto para uma Abordagem de Dados Abertos. Porém ainda opera, na prática, inclusive regulado pelo instrumento jurídico, com o direito à informação dependendo da divulgação reativa, ou seja, com a informação pública sendo solicitada antes de ser compartilhada. Quem lei o primeiro artigo (“e agora Brasil”) ou já tentou usar a LAI entende isto perfeitamente.

Um governo comprometido com a Abordagem de Dados Abertos divulga proativamente as informações, o que significa que os dados públicos são liberados da forma como são coletados antes que sejam solicitados. Em outras palavras, a visão de dados abertos é que as informações do governo sejam “abertas por padrão”.

Ao meu ver, é chegado o momento do salto técnico, da construção de uma metodologia padronizada para coleta e integração dos dados e para isto me parece necessária uma ação top-down. É preciso ter gente trabalhando na organização destes padrões, com especial atenção aos formatos específicos (conforme a natureza dos dados), além dos critérios de infraestrutura para armazenamento e para a divulgação. Incluo aqui a tarefa de classificação da informação para identificar as informações sensíveis e sigilosas que não devam se tornar abertas, mas estes são casos bem específicos.

Mencionei acima que a transparência também contribui para a eficiência e a explicação sobre isso abre uma brecha para apresentar um terceiro benefício. A transparência dos dados abertos não serve apenas como um discurso bonito de que o governo abre seus dados, mas também é mais eficiente, pois o cidadão (que não é necessariamente funcionário público) ganha a capacidade de fiscalizar e sugerir melhoria com base na análise de dados. Isto serve tanto para empoderar o cidadão como para aumentar a eficiência, pois cria um ambiente para que o cidadão trabalhe para o governo “de graça”. O termo “de graça” está entre aspas justamente pelo terceiro benefício proporcionado pela abordagem:

Inovação: na era digital, os dados são um recurso fundamental para atividades sociais e comerciais. Tudo, desde pegar um ônibus até encontrar um local para exame médico depende do acesso à informação e grande parte dela é (ou ao menos deveria ser) criada ou mantida pelo governo. Ao abrir os dados, o governo pode ajudar a impulsionar a criação de negócios e serviços inovadores que ofereçam valor social e comercial então até o “de graça” pode dar retorno para quem trabalha em cima dos dados.

Creio que neste momento não seja difícil perceber as diversas razões para iniciar verdadeiramente uma Abordagem de Dados Abertos. Alguns governos no mundo têm apostado nisto, seja para aumentar a transparência e prestação de contas, seja para catalisar a criação de novos serviços e aplicativos digitais para os cidadãos.

Pretendo falar sobre o conceito de Cientista de Dados Cidadão no próximo artigo. Mas neste ponto já deve estar fácil enxergar que Abordadem de Dados Abertos abre portas para um novo um potencial econômico criando condições para se evoluir os serviços públicos atuais alçando o governo a um conceito de Governo Inteligente.

Já existem muitas profissões e comunidades engajadas no debate político e uma Abordagem de Dados Abertos seria um catalisador para mais engajamento em torno desta questão, incluindo não só as autoridades governamentais e jornalistas, como também desenvolvedores e cidadãos comuns interessados. Creio que vá ser como abrir uma porta e deixar o sistema se auto-organizar a partir de sua própria energia. Não há que se temer a entropia.

2 notes

·

View notes

Text

E agora Brasil?

Imagine que você, cidadão comum, se tornasse Presidente do Brasil, esse país de números gigantes. Que mudanças de paradigma proporia? Que nova abordagem traria para o governo a partir de sua visão de cidadão comum? Você que já gerenciou inúmeros projetos na sua área de atuação, você que gerencia sua casa, sua vida em família, que lições de gestão teria para serem empregadas na administração do nosso país?

Muito se debateu durante a campanha, com todos os candidatos querendo convencer a nós cidadão comuns, não apenas de que eram ótimos gestores, mas também de que eram melhores gestores que os outros candidatos. Vimos brigas entre candidatos até mesmo quando ambos defendiam o mesmo ponto de vista, o que aliás foi uma certa tônica nesta campanha. Muitos candidatos com propostas extremamente semelhantes, como se as soluções para os principais problemas do país fossem óbvias. Mas elas são óbvias, não são simples! Todo cidadão comum quer melhorar sua qualidade de vida. A gestão de qualquer coisa da vida, projeto, casa, família etc. tem como base um padrão mínimo de qualidade a ser alcançado. Mas também outros fatores a serem levados em consideração, sendo talvez os principais o custo e o prazo.

A tomada de decisões com base em análise multifatorial é complexa, mas de forma geral o cidadão comum, até mesmo aquele menos preparado no tema gestão, se sai bem gerindo a sua vida. E olha que as condições externas não têm estado lá muito favoráveis. Então por que é tão difícil gerir a coisa pública aqui no Brasil? (Finalmente chegamos onde queríamos!)

No mundo da gestão de projetos existe uma frase (já a vimos ser atribuída a tanta gente que nem sabemos ao certo o real criador, quem souber comente) que diz o seguinte:

Quem não mede não consegue gerir!

Alguém já tentou fazer uso da Lei de Acesso à Informação para obter algum dado público que não tenha a devida publicidade? Pois bem, temos uma experiência mal sucedida que nos causou a impressão de que os governos não têm uma boa gestão dos dados públicos e que talvez sequer tenha os dados que deveriam ter. O Governo Federal tem um Portal de Acesso à Informação que oferece o Sistema Eletrônico do Serviço de Informação ao Cidadão (e-SIC), capitaneado pela Controladoria Geral da União (CGU) e suportado pela Lei de Acesso à Informação (LAI), que estabelece todo um protocolo para que se possa solicitar e receber dados públicos. A iniciativa é sensacional, o problema é que ainda não funciona.

Caso o pedido do dado não seja atendido existe todo um protocolo previsto pela LAI para você recorrer do pedido dentro de 10 dias a partir da resposta do órgão. Inicialmente, o recurso é analisado dentro do próprio órgão, mas caso você não concorde também com esta segunda resposta é possível pedir uma reavaliação pela CGU. E depois disso ainda é possível solicitar uma análise por parte de uma comissão formada por 10 ministros. Este processo é dito como o instrumento para garantir nosso direito de acesso à informação.

Adivinha o que aconteceu no nosso caso? Deixamos de lado! Depois de dar entrada no pedido via e-SIC e receber respostas nos empurrando para outros órgãos, cheguamos ao final do processo sem receber os dados, mas preferimos não movimentar nenhum trator para tentar escavar algo que tinha toda pinta de que não seria achado. Além de achar um desperdício colocar 10 ministros para lerem nossa solicitação, imaginamos que a resposta que viria, caso recebêssemos a informação ao final, seria algo como aquele cálculo feito no guardanapo. Não nos ajudaria em nada! A propósito, as informações eram para um projeto e os dados eram sobre o número de foragidos da justiça, se possível estratificados por Estado, até porque segundo apurei o controle é estadual. A propósito(2), a falta de integração entre esses dados é outro problema sério, mas esse papo fica pra outro dia.

Pretendemos retornar a este tema em breve mas a mensagem primordial a ser transmitida é sobre a necessidade premente de uma abordagem de dados abertos. Afinal se a administração é pública os dados devem ser públicos e desejavelmente publicados. Dados abertos significam públicos e disponíveis.

3 notes

·

View notes

Text

Guerra 4.0 e os cibermercenários

No último artigo nós dissemos que, hoje em dia, informação é um bem mais valioso que terras. Na antiguidade as guerras objetivavam ganhos territoriais. As invasões associadas à barbárie, matança e escravização eram as formas mais comuns de se fazer guerra e a ocupação do território inimigo era naturalmente o objetivo final. As guerra eram parecidas com projetos, pois se baseavam em um esforço temporário, tinham início e fim e eram voltadas para se alcançar um resultado exclusivo.

“Um projeto é um esforço temporário empreendido para criar um produto, serviço ou resultado exclusivo. Os projetos e as operações diferem, principalmente, no fato de que os projetos são temporários e exclusivos, enquanto as operações são contínuas e repetitivas.”

PMBOK - Project Management Body of Knowledge

O cenário global dos dias de hoje é extremamente diferente. A maioria das guerras são irregulares e, por que não dizer, perpétuas. Em 1993, logo após a Guerra do Golfo, Alvin Toffler publicou um livro chamado Guerra e Antiguerra. O mesmo autor vinha, por intermédio de uma série de outra publicações, sendo a A Terceira Onda a mais direcionada, expondo a ideia de que o mundo estava passando pela terceira grande onda de transformações. A primeira teria sido a Revolução Agrícola, a segunda a Revolução Industrial e terceira caracterizada pela Era da Informação. Então, em Guerra e Antiguerra, Toffler destaca o emprego das armas inteligentes, dos ataques cirúrgicos e de uma espécie de guerra sem sangue (título de um dos capítulos do livro).

Porém, de acordo com o título do artigo, ousamos em cunhar o termo Guerra 4.0, fazendo referência a uma quarta onda e prosseguindo com a linha de raciocínio dos artigos anteriores (“Onde estão as fronteiras?” e “A Internet não tem fronteiras, mas existe uma geografia?”). O livro A Quarta Revolução Industrial, de Klaus Shwab, define muito bem este novo cenário, apresentando diversas características do mundo atual em diversos campos. Como contexto diretamente usado para este artigo destacamos a seguinte frase:

“Vivemos a quarta revolução industrial caracterizada por uma internet mais ubíqua e móvel, por sensores menores e mais poderosos que se tornaram mais baratos e pela inteligência artificial e aprendizado de máquina.”

Klaus Shwab, A Quarta Revolução Industrial

É seguindo este viés que ousamos cunhar o termo “guerra 4.0”, considerando a mudança de paradigma trazida por esta quarta revolução industrial e suas facilidades tecnológicas[1].

A evolução da dinâmica dos conflitos segue algumas características típicas. Na Era Industrial possuíam clara delimitação geográfica do campo de batalha e do teatro de operações, conforme demonstrações históricas das I e II grandes guerras. Na Era da Informação, eram disputados com ações dentro de territórios, ainda que de forma mais inteligente e com menos derramamento de sangue, conforme defendido por Alvin Toffler em exemplos como o da Guerra do Golfo. Os mais atuais incorporam cada vez mais a dimensão psicossocial como essência, o espaço cibernético como campo e o domínio da informação como objetivo.

Se antes a autonomia dos transportes militares e o alcance do armamento definiam o volume espacial da guerra, hoje se torna impossível caracterizá-la apenas em um espaço de 3 dimensões. Os conflitos já não são entre nações com fronteiras nítidas, agências de Estado, frentes de exércitos convencionais, comunicados oficias, bandeiras e hinos nacionais.

Nos dias de hoje, existe uma assimetria de poder muito grande. Empresas com “ciberarmas” podem ter tanto ou mais poder que muitos governos. Como exemplo citamos um relatório da Citizen Lab do Canadá, um instituto de pesquisa da Universidade de Toronto especializado em direitos humanos e segurança na Internet. Publicaram certa vez a descoberta de um ataque ao iPhone, o qual os próprio pesquisadores comentaram: “não temos conhecimento de nenhuma ocorrência anterior de um jailbreak remoto do iPhone utilizado como parte de uma campanha de ataque direcionado.” Passemos um resumo do caso para que se entenda o termo “ataque direcionado” e que possamos sustentar o nosso raciocínio de que algumas empresas estão mais poderosas que certas Nações neste cenário extremamente assimétrico que a Internet propicia.

Ahmed Mansoor, um famoso ativista dos Emirados Árabes, recebeu em seu aparelho celular uma suposta mensagem de outro ativista, passando informações e um link sobre segredos de torturas naquele país. Mansoor, desconfiado e devidamente orientado, enviou o link para o Citizen Lab e os pesquisadores identificaram um sofisticado spyware criado especificamente para ele como alvo. Explicação dada sobre o termo “ataque direcionado, vamos ao restante.

A partir do rastreamento realizado pelos pesquisadores do laboratório chegou-se a uma empresa privada, a Israelense NSO Group. Israel detém um destaque no mercado de segurança cibernética com um pequeno grupo de empresas capaz de cobrir todo o espectro defensivo em mercados como o bancário ou as infraestruturas críticas de um alguns países. Porém, o domínio de tecnologias defensivas passa pelo conhecimento sobre técnicas ofensivas e o espaço estreito entre elas torna estas empresas capazes de oferecer serviços "lado B”.

O título do relatório é “The Million Dollar Dissident: NSO Group’s iPhone Zero-Days used against a UAE Human Rights Defender”, numa referência à ordem de grandeza do custo de desenvolvimento de uma ferramenta ofensiva desta natureza. Mais do que uma pista sobre os interessados pela pretensa espionagem, o poder financeiro demonstra o tamanho da organização que pode estar por trás de um ato como este. Será o tamanho tão grande como Países ou estamos falando justamente deles?

Os tais mercenários sempre existiram, é histórico. Aliás há pouco tempo, numa visão moderna, serviram de inspiração para alguns filmes do Stallone inclusive, porém, em tempos de Guerra 4.0, numa visão “moderníssima”, podemos dizer que se ascendeu uma nova categoria, a dos cibermercenários.

[1] A título de curiosidade: segundo Toffler, a quarta onda será relacionada à sustentabilidade e ao meio ambiente.

2 notes

·

View notes

Text

Seria a Guerra 4.0?

A Internet não tem fronteiras, mas existe uma geografia?

Há alguns dias escrevemos um artigos entitulado “onde estão as fronteiras?”, que nos serviu como introito para este e próximos artigo que tratam do confuso cenário introduzido pela Internet no que diz respeito a fronteiras nacionais, poder soberano das Nações e batalhas travadas no ciberespaço.

Fazendo uma comparação grosseira entre o total de fronteiras no mundo e a distância total percorrida por cabos submarinos que interconectam os continentes suportando a Internet temos, de acordo com Parag Khanna, autor do livro “Connectography: Mapping the Future of Global Civilization”, 500 mil Km de fronteiras contra 1 milhão de Km de cabos de Internet. A título de curiosidade o nome do livro é uma contração das palavras connectivity e geography.

Aproveitando a ideia desenvolvida no artigo da semana passada,John Lennon estaria feliz com esta informação. Pela utopia criada em sua música Imagine, o astro pop sonhava com uma união global e já temos hoje, o dobro do comprimento de cabos que unem povos em comparação com a distância das fronteiras que os separam. A música de Lennon em certos momentos parece um roteiro visionário para um cenário de união e compartilhamento global provida pela Internet. Porém em outros, não representa nem de longe o que realmente acontece no ciberespaço.

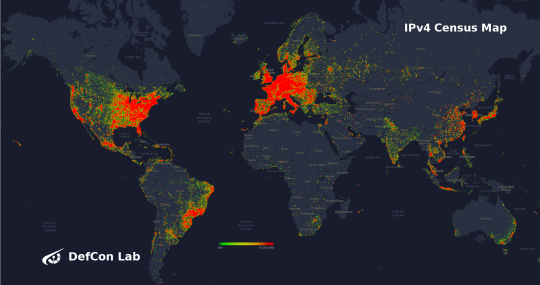

Numa tentativa de representar geográficamente o ciber espaço, apelamos para um excelente pesquisa recente realizada pelo Defcon Lab, que mapeou os hosts IPv4 pelo mundo e traduziu este mapeamento com o seguinte mapa de calor:

Este mapa apresenta pontos com concentração mínima de 100 registros. Os detalhes da metodologia podem ser conferidos em https://www.defcon-lab.org/world-ipv4-map/.

Apesar de toda essa geografia, as guerras que ocorrem na grande rede mundial não são travadas territorialmente. Nos dias de hoje dados são um bem muito mais precioso do que terras. Em muitos casos é bem difícil inclusive definir o ponto inicial de um ataque dada a identificação de uma batalha em curso. E mesmo quando se encontra um ponto tal de origem, não necessariamente significa que a responsabilidade pelo ataque provém do responsável por aquele host. Considerar esta dificuldade esclarece o quão difícil pode ser responsabilizar uma Nação por um ciberataque.

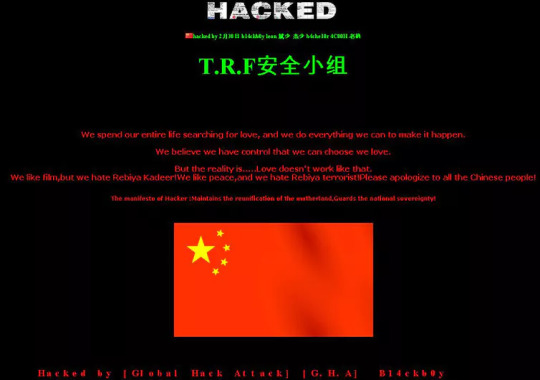

Em 2009, o site do Festival Internacional de Artes de Melbourne (MIAF) foi hackeado, aparentemente por nacionalistas chineses que protestavam contra a chegada da exilada líder uigur Rebiya Kadeer à Austrália. A caracterização da origem chinesa foi dado por uma pixação digital feita no site, apresentando uma bandeira chinesa, conforme abaixo:

Mas isto garante que tenha havido alguma orquestração do Estado Chinês? O governo da China, é claro, negou seu envolvimento. A pergunta mais difícil de ser respondida para casos desta natureza é: que evidências são necessárias para caracterizar uma ação de Estado com repercussões sobre a soberania de outro Estado na Internet? Alguém se arriscaria em estabelecer critérios mínimos? Comentários serão bem vindos!

Muito do que se sabe sobre o envolvimento militar chinês em eventos maliciosos ocorridos na Internet foi exposto por um trabalho realizado pela empresa de Mandiant*, que publicou um relatório em Fevereiro de 2013 apresentando indícios que implicavam diretamente a China em ações de ciberespionagem. A Mandiant analisou atividades da Unidade 61398 do Exército Popular de Libertação da China que, de acordo com o relatório, atacou 141 empresas durante um período de sete anos, visando qualquer propriedade intelectual que pudesse encontrar.

Conforme a publicação, durante esse período, a Unidade 61398 roubou centenas de terabytes de dados, às vezes ao longo de um período de anos. A Mandiant elaborou um perfil dessa unidade, que emprega centenas de funcionários com diversas habilidades técnicas e linguísticas. Foi capaz de identificar indivíduos específicos dentro da unidade e as responsabilidades de trabalho que cada um deles tinha.

No caso da análise da unidade 61398 da Mandiant, todos os ataques analisados foram originados em Xangai. Mas uma análise para identificação de um ataque advindo de um grupo específico envolve a criação de uma “impressão digital” dos hackers de forma a distinguir um grupo de todos os outros. Esse processo analisa os métodos e ferramentas que os hackers usam para entrar nos sistemas, quais informações eles escolhem tomar e os cuidados que eles exercem para desabilitar os alarmes e remover qualquer evidência. É uma tarefa extremamente complexa e que, mesmo bem feita, dá margem a controvérsia na sua conclusão.

Conforme falamos, a origem do ataque não é capaz de denunciar o grupo mal feitor. Em outro ataque atribuído a hackers chineses, o Escritório de Administração de Pessoal dos EUA foi invadido, resultando no roubo de informações pessoais sobre 22 milhões de funcionários do governo dos EUA. O grupo usou servidores baseados nos EUA para seus ataques.

Como as técnicas dos hackers mudam constantemente à medida que trabalham para ficar à frente dos que tentam identificá-las é bastante difícil de se estabelecer uma “impressão digital” fidedigna. Se em dado momento sabe-se que determinado grupo utiliza um conjunto específico de malwares identificáveis, isto não quer dizer que num momento posterior eles continuem a ser utilizados. Aliás, é mais provável que se modifiquem, pela própria necessidade do ataque, já que as defesas se adaptam ao que se torna conhecido.

Até certo ponto, todos os hackers são parecidos. Eles podem ser identificados como não falantes de inglês, mas identificá-los como chineses depende do rastreamento de uma fonte que não está localizada apenas na China. É preciso demonstrar que o usuário usava um teclado chinês ou tinha o idioma do computador definido como chinês etc, ainda quem nem mesmo tudo isto sirva como uma garantia 100%.

Identificar hackers como chineses não garante também que ajam a partir de uma ação governamental. Porém o governo chinês nunca se mobilizou para deter esses grupos e aparentemente não os entregaria aos governos ocidentais para julgamento.

Além disso, é inteiramente possível que hackers de outros países possam utilizar servidores chineses como outra camada de cobertura para suas próprias atividades. Seria tolice acreditar que apenas o governo chinês está envolvido em ataques patrocinados pelo Estado, já que todos os governos têm interesse em espionagem comercial, militar e, em alguns casos até, simples influência política.

Infelizmente, parece que o sonho de Lennon de um cenário pacífico a partir de um mundo sem fronteiras se torna mais distante. Esta nova guerra, sem fronteiras estabelecidas, comparativamente às guerras convencionais territoriais, estabelece uma dificuldade adicional em termos de estabelecimento de um tratado de Paz que ajuste os ponteiros entre os países e resolva o contencioso. Em muitos casos sequer existe um contencioso claro, ou seja, “essa guerra tá na paz”.

* A Mandiant foi adquirida em dezembro de 2013 pela FireEye.

2 notes

·

View notes

Text

Este é o cenário da Guerra 4.0!

Onde estão as fronteiras?

Alguém consegue enxergar as fronteiras entre as Nações nos dias de hoje? Geograficamente é moleza, não é mesmo? Porém se pensarmos no nível de Globalização que o mundo alcançou temos um primeiro choque com respeito às fronteiras. A União Européia é um exemplo no qual diversos países, deliberadamente, decidiram baixar suas guardas em termos de controles fronteirissos. A globalização também é sentida no caso de crises humanitárias. Mesmo os países com controle mais rígido de suas fronteiras acabam ser tornando compelidos a aceitar refugiados em prol de um bem global.

Mas e quanto a soberania? O conceito de soberania pode ter abrangência variada, mas em tempos de democracia como regime político principal no mundo, ficamos com o pregado por Rousseau, que transfere o poder absoluto das mãos do governante para o povo. Falando em povo e governantes não há como descolar o conceito de entidades como Estado e Nação e, nesse caso, recaímos mais uma vez no território. A soberania se manifesta, principalmente, pela constituição de um sistema de normas jurídicas capaz de estabelecer as pautas fundamentais do comportamento humano dentro de uma territorialidade.

Depois dessa volta gigantesca introduzimos o elemento-chave que nos instigou a escrever este artigo: Internet. Como definir fronteiras na Internet? Como constituir normas jurídicas que garantam a soberania dos Estados-Nações num ambiente como a Grande Rede Mundial de Computadores?

Enxergamos o papel fundamental que os órgãos gestores da Internet exercem. O modelo multistakeholder preconizado por grande parte dos órgãos e comitês parece lidar bem com as adversidades e com os cenários de contencioso, incluindo os que afetam supostamente a soberania dos Estados.

O caso da empresa Amazon versus a Floresta Amazônica, representada essencialmente por Brasil e Peru é um exemplo. Nem nos sonhos mais loucos de John Lennon, com sua frase “imagine there’s no country”, imaginaríamos um dia, em âmbito global, uma disputa como essa: de um lado uma coligação de países, mas de outro uma empresa. Uma guerra (pela propriedade do gTLD* .amazon) mediada, arbitrada por um comitê sem bandeiras, ou, sendo mais preciso, com diversas bandeiras de países, mas tendo em sua composição não apenas burocratas de carreira governamental.

“Imagine there’s no country.”

John Lennon

O GAC - Governmental Advisory Committee, que assessora a ICANN é representado também por membros da sociedade civil, comunidade científica etc., tende a ser exta-territorial, apesar de estarem agrupados por governos (já que é um Governmental Advisory). A própria ICANN - Internet Corporation for Assigned Names and Numbers tem um visão bastante extra-territorial e propaga como representação desta ideia a frase: “one world, one Internet”.

“Imagine all the people sharing all the world.”

John Lennon

A Internet é um ambiente inerentemente voltado para o compartilhamento, o que parece, com a devida licença poética, ser um exemplo dos devaneios visionários de Lennon, que disse: “imagine all the people sharing all the world”. Mas é também um ambiente onde ocorrem ações de Guerra (ou de “guerra” - entre aspas). O termo é usado entre aspas porque essa guerra difere em alguns aspectos da guerra convencional onde existem fronteiras claramente envolvidas, onde os combatentes defendem a noção de Pátria, lutando por seu Povo/Nação.

Temos estudado muito o tema ultimamente e pretendemos nas próximas semanas escrever alguns artigos apresentando histórias de guerra travadas na Internet. Se o sonhador inveterado, John Lennon, erra ou acerta mais em sua imaginação, deixamos para conclusão de cada leitor.

*gTLD - generic top-level domain

3 notes

·

View notes

Text

(2018) O futuro começa hoje – ações PMERJ 2018 (Parte 2)