Text

Hasta siempre ❤️

Desde La Nueve de Anonymous nos despedimos habiendo cumplido una década en la que sabemos que hemos tenido un papel clave y fundamental en el hacktivismo, del que esperamos que muy pronto otras tomen el testigo.

Después de toda una década, de 2012 a 2022, divirtiéndonos molestando, denunciando y exponiendo a fascistas y poderosos de todo rango, ha llegado el momento de que digamos adiós. Y creednos cuando os decimos que lo hacemos con el corazón en un puño.

La Nueve, este cuestionamiento que ha buscado dotar de voluntad a la acción escapando de toda lógica establecida con el fin de engendrar nuevos significados a través de Internet, ha conformado una perspectiva finita que ha sido nutrida por preciosas personas dentro de un concepto mucho más amplio como es Anonymous. Lo cierto es que todas han desempeñado un papel importante, pero algunas han sido imprescindibles. Y la cruda realidad es que en estos diez años que hemos pasado destapando las vergüenzas de la (in)seguridad en el Estado español, y a veces incluso también fuera de nuestras fronteras, hemos perdido a algunas compañeras por el camino y de las tres que estuvieron en la idea primigenia, dos se han ido para siempre.

Llegadas a este punto, consideramos que no tiene sentido continuar. En parte porque no podremos cubrir nuestras múltiples y diversas facetas que nos han hecho tan particulares, y en parte como homenaje a quienes ya no están: sin estas personas, la Nueve ya no es la Nueve y no continuará como tal.

Damos por cumplida una década clave en el hacktivismo (y más cuando parece que hemos salido indemnes), y esperamos que más pronto que tarde otras tomen el relevo bajo nuevas performatividades adaptadas al nuevo panorama cibernético que a nuestros ojos se presenta más rígido, velado y frío que nunca. No olvidéis que detrás de todas estas nuevas interfaces o superestructuras se encuentran los mismos códigos fundamentales de siempre, y que el fallo humano sigue siendo la mejor herramienta de hacking posible 😉

Nunca os dejéis engañar por quienes digan conocernos o hagan pasarse por nosotras: nosotras dejamos de existir en este momento y de volver a dar señal alguna, será única y exclusivamente a través de nuestro correo o por Mastodon. Nuestras huellas quedan, al menos por el momento, en nuestra página de Tumblr y en nuestros perfiles de Mastodon y Twitter (aunque éste último es sólo un reflejo de nuestra actividad en Tumblr), y en algunas intervenciones que van desde nuestra sonada ponencia en la Rooted de 2016 hasta nuestra última entrevista en Código Fuente. Nuestras acciones más antiguas son ya apenas un rastro, recogido por AnonymousAction. Con la suspensión de nuestra vieja cuenta de Twitter, de decenas de miles de seguidores, se perdió todo lo demás.

Be safe, be kind, be unbreakable.

Las que quedamos os vamos a echar muchísimo de menos.

Hasta siempre 💜

Siempre vuestras,

La Nueve de Anonymous

Y recuerda: CUESTIÓNALO TODO

Inglorious /b/asterds

vimeo

#Anonymous#La9#LaNovena#9deAnon#hacktivismo#ciberseguridad#hacking#ciberactivismo#La9deAnon#HastaSiempre#Vimeo

18 notes

·

View notes

Text

Resumen de 2 días en la #FEINDEF21

Dos, porque más sería insoportable. Hemos visto conferencias por streamer, leído tuits de empresas, soldaditos de juguete con perfiles llenos de banderitas, comerciantes de muerte de muy diverso pelaje y uniformes, muchos uniformes.

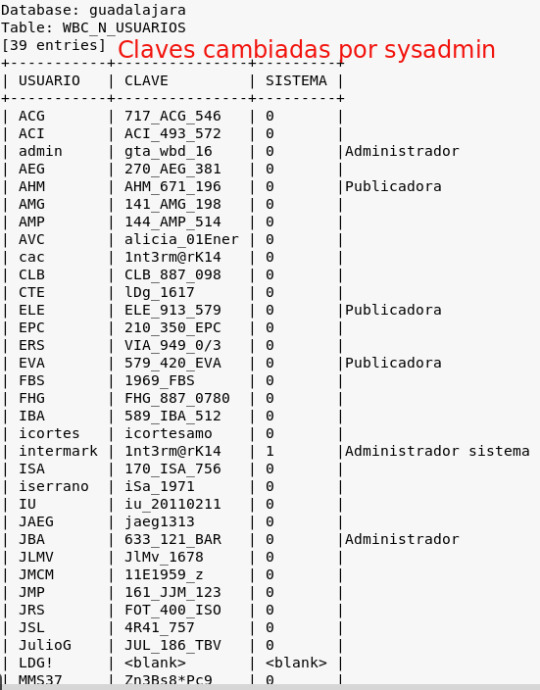

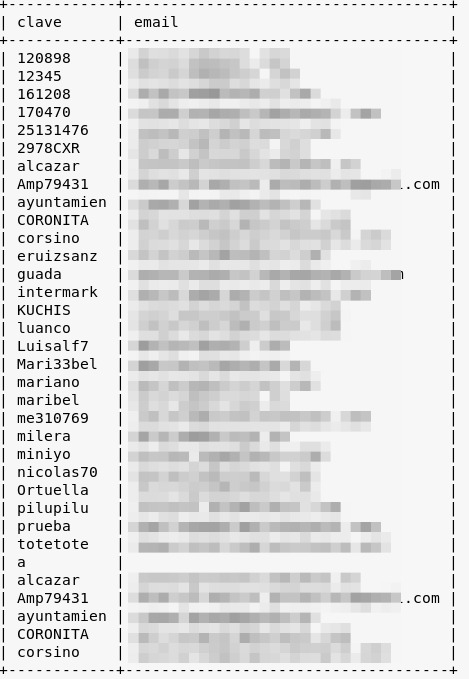

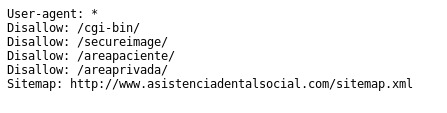

Hemos entrado en lugares donde la protección de datos brilla por su ausencia; hemos mandado newsletter a suscriptores de espacios donde se hace propaganda bélica y visto contraseñas como "estudiante", "Defensa", "amoralapatria" y otras. Alguna como aA1$europa nos abría las puertas de las webs de IDS y otras menos originales las de otros lugares 🤫

Lo hemos ido contando en el fediverso, en nuestra cuenta de Mastodon. En este Hilo

Sed cuidadosas ahí fuera

CUESTIONADLO TODO

Inglorious /b/asterds

#Anonymous#La9#LaNovena#9deAnon#hacktivismo#ciberseguridad#FEINDEF#hack#hacking#vulnerabilidades#ciberactivismo#La9deAnon#IFEMA#Metalia

3 notes

·

View notes

Text

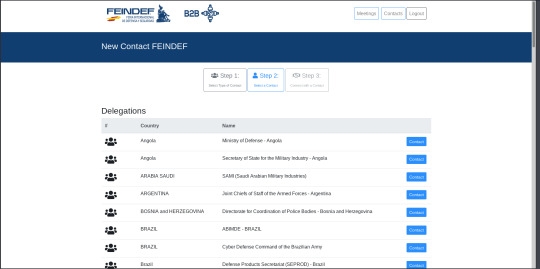

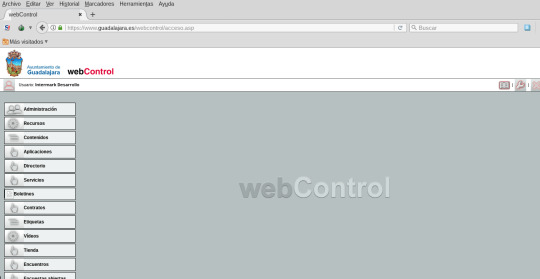

Invitadas estrella en la #FEINDEF21

Caris ❤️

Sentimos estos meses de ausencia, la pandemia ha sido dura para todas. Pero para compensar os traemos una nueva acción. Y de las grandes, además.

Agarraos que despegamos.

A partir de mañana arranca en Madrid la Feria Internacional de Defensa y Seguridad (FEINDEF), el "foro de referencia que engloba al sector de defensa y seguridad en España, para innovar, cooperar internacionalmente y compartir el conocimiento entre empresas, instituciones, universidades y otros organismos, como respuesta global a la Seguridad" 😳

Veréis, es que tiene bastante gracia... es el foro de referencia en DEFENSA y SEGURIDAD del país, y hemos entrado hasta la cocina.

Españistán, queridas.

Pero hemos de decir que el problema no se lo podemos achacar a Defensa, ya que quien ha desarrollado el entorno digital ha sido el Grupo Metalia. Y por tanto, es Metalia la que nos ha dejado colarnos. A nosotras, que por suerte no matamos gatitos, y a saber a quién más... ¿De quién ha sido la idea de confiarle este proyecto al Grupo Metalia líder en metalurgia y n00b en ciberseguridad? 🤯

Y ojo, amigas, que efectivamente la feria no es asunto menor. Para las que no estéis enteradas, comentaros que entre sus asistentes están nada más y nada menos que los ministerios de defensa de Angola, Brasil, Colombia, República Checa, Egipto, Georgia, Grecia, Polonia, Gabón, Arabia Saudí, Serbia, Eslovaquia, Turquía, Ucrania y Emiratos Árabes, así como delegaciones oficiales de defensa de los Estados Unidos, Uruguay, etc

Pero continuemos...

El tema es que como llevamos bastante tiempo desaparecidas, más allá de nuestra aparición en el podcast de Código Fuente este último verano, y esta feria es un hito de muerte y destrucción, hemos pensado salir a la palestra con varias capsulitas de lulz que soltaremos por nuestra cuenta de Mastodon.

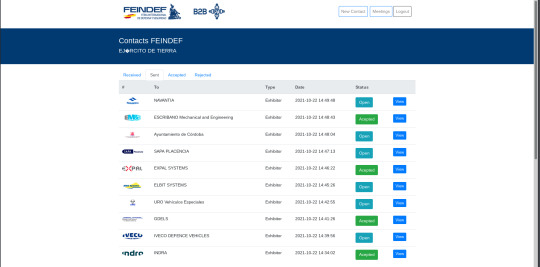

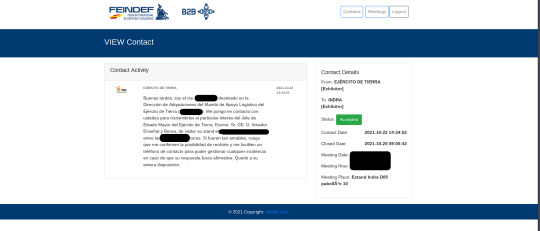

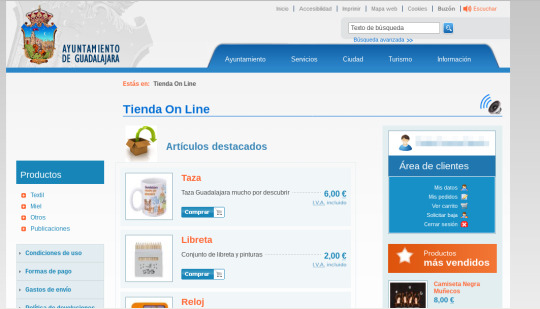

Y ya que hablamos de cápsulas... Aircraft Rescue, que ha presentado un proyecto (que por cierto, es finalista de la 2ª edición de la DSiB) titulado "Joint sistem of rescue and supply capsules applicable on aircrafts, large helicopters and space shuttles", ha escrito al Ejército de Tierra para concertar una reunión. Por supuesto, todo esto por la vía de comunicación interna ultrasegura (b2b, la nueva moda) que han dispuesto los desarrolladores de Metalia 😅

Ya le adelantamos desde aquí, Sr. Agustín, que aunque el Ejército de Tierra le ha respondido agradeciendo su propuesta y comunicándole que tiene la agenda a tope, no es del todo cierto. De hecho, tiene numerosos huecos libres y otras tantas peticiones pendientes sin rechazar. Los verdaderos amores del Ejército de Tierra son los de siempre: NAVANTIA, EXPAL, URO o INDRA. Esperamos no romperle el corazón. Vaya por delante que a nosotras su proyecto nos parece el mejor proyecto, o por lo menos, el único que se preocupa por proteger vidas en lugar de destruirlas. ¡Esperemos que gane! Aunque quizás eso nosotras ya lo sabemos 🤫

Los 10 proyectos seleccionados se lo han currado (unos más que otros)

Pero volvamos al lío, que nos dispersamos...

Que os echábamos de menos, y simplemente queríamos saludar a nuestra manera. No hemos querido ser intensas, así que de momento esto es solo el aperitivo. Hay otras cosas en referencia a la FEINDEF que están por llegar.

Y ahora, si nos lo permitís, adoptaremos por un momento un grado más de seriedad: este es un evento de compra y venta de materiales para masacrar a poblaciones enteras e individuos concretos si es necesario. Y se lleva a cabo en la capital del reino, en el famoso recinto ferial del IFEMA que, si echáis un vistazo rápido en Wikipedia, está formado por la Comunidad de Madrid (31%), el Ayuntamiento de Madrid (31%), la Cámara de Comercio (31%) y la Fundación Montemadrid (7%). Congrega a numerosos ministros de defensa y a multitud de empresas de muerte con fondos públicos que financian nuestros impuestos y, más especialmente, los impuestos de las vecinas de Madrid.

Estad atentas.

Os quiere,

La Nueve de Anon

CUESTIONADLO TODO

Inglorious /b/asterds

#Anonymous#La9#LaNovena#9deAnon#hacktivismo#ciberseguridad#FEINDEF#hack#hacking#vulnerabilidades#ciberactivismo#La9deAnon#IFEMA#Metalia

4 notes

·

View notes

Text

Entrevista en Código Fuente

Transcribimos la entrevista enlatada que hicimos para Código Fuente y que por razones obvias de seguridad no pudimos realizar de viva voz. Agradecer a todas aquellas personas y "personitas" que se han interesado por nosotras en este tiempo de pandemia. También mandar recuerdos al CCN-CERT que nos sigue fielmente por más que les pedimos que desistan de hacerlo 😅

Y por supuesto, darle a Epsy la enhorabuena por su nuevo proyecto y a Dabo las gracias por pensar en nosotras en su entrevista ❤️

Va la transcripción de la entrevista:

Identíficate

Somos La Nueve, una perspectiva finita dentro de un concepto mucho más amplio como es Anonymous que escapa a toda delimitación. No tenemos entidad ni certidumbre, tan sólo la duda que busca dotar de voluntad a la acción que escapa de toda lógica establecida. O dicho de otro modo: no somos más que un cuestionamiento que busca poner fin a tantas asunciones trasnochadas que perpetúan el imperio de la violencia insitucionalizada o capitalismo a través de Internet.

Usuario

Algunas, como el CCN-CERT, nos llaman la 9ª Compañía de Anonymous, pero nos gusta más 'La Nueve'.

Contraseña

J0d3t3F4ch4

¿Cómo explicarías que significa la palabra "Libertad" a un alienigena?

Después de darle alguna vuelta, hemos convenido que primero tendríamos que saber qué sistema de comunicación utiliza el alienígena en cuestión. El pensamiento está atravesado y determinado por el lenguaje, igual que nuestras acciones en Internet lo están por distintos códigos que no podemos obviar. De hecho, a eso jugamos, ¿no? A explorar las posibilidades de los diferentes lenguajes poniendo nuestra mirada en sus consecuencias tanto teóricas como prácticas, que se traducen precisamente y nada menos que en diferentes formas vida. Por otro lado, nos resistimos a situarnos en el antropomorfismo de pretender explicarle a un extraterrestre un concepto que aunque pretendamos otra cosa no deja de ser terrenal. En un supuesto encuentro con un alienígena no nos detendríamos a tratar de colonizarlo.

¿Qué le dirías a alguien que está empezando a comprenderla realidad digital que le rodea?

Si le interesa nuestra experiencia, le insistiríamos en que los códigos son fundamentales. La realidad digital son también códigos: lineas de programación escritas que las máquinas comprenden y a nosotras nos llegan ya traducidas convertidas en apps, programas, etc. Esos códigos pueden utilizarse de diversas formas y no todas "buenas", éticas o formadoras. No cuestionarse esa realidad digital que consumimos a diario sería un error a evitar.

Háblanos de algún proyecto que te resulte especialmente interesante

Seguimos admirando el trabajo y el tesón de los pueblos oprimidos en su resistencia como en el caso de Cuba, Kurdistán o Palestina, y por supuesto de movimientos como el zapatista, que ya ha sido mencionado en programas previos por su inestimable aportación a la lucha anónima como reflejo de una lucha colectiva sin fronteras identitarias. Y también, por qué no decirlo, sentimos un respeto inmenso por el trabajo de las compañeras de la PAH. Ellas han hecho más por la política de este país en los últimos diez años que todos los partidos políticos de izquierdas juntos. Éstos solo recogen los frutos del trabajo que se hace a pie de calle, y encima cobran por ello.

¿Qué debe saber quien dice que "no tiene nada que esconder"?

No hace falta saber nada, sino simplemente hacerse preguntas. Sin embargo, no siempre es fácil dar con las preguntas adecuadas para un cuestionamiento radical, que vaya a la raíz de los problemas. En este caso puede ser interesante leer a Edward Snowden, quien dice que no preocuparse por el derecho a la privacidad por no tener nada que esconder es como despreocuparse del derecho a la libertad de expresión por no tener nada que decir. También a Julian Assange, que desde un punto de vista más político plantea cómo todo ese conocimiento se traduce en poder. ¿Poder para quién?, podríamos preguntarnos. ¿Y con qué fin? La pregunta no es qué tienes tú que esconder, tu ego no le interesa absolutamente a nadie. La pregunta camina más en la línea de por qué quieren saberlo.

Cuénntanos alguna anécdota "hacker", tuya o no, que haya o no prescrito.

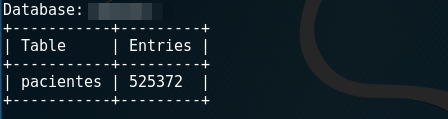

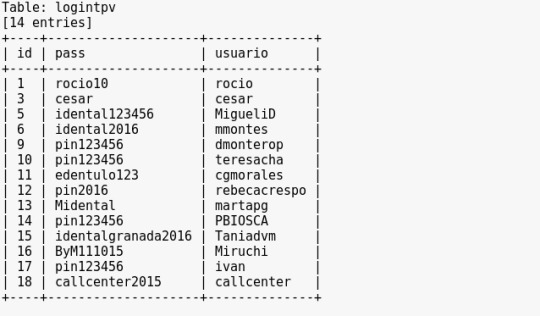

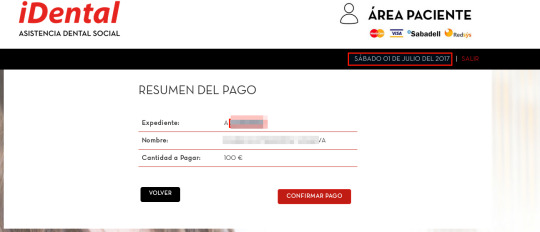

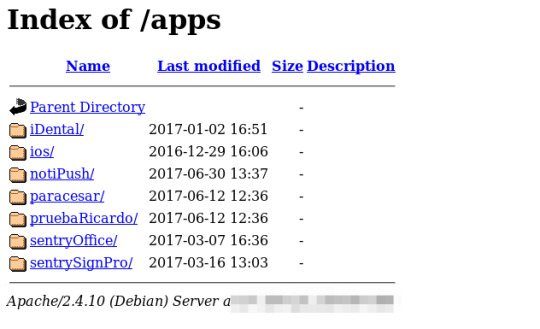

¡Prescripción! Jajaja, ardua y desagradable palabreja que implica que estamos libres de responsabilidad penal. Nuestras letradas nos aconsejan no entrar en terrenos pantanosos, pero la mayoría de nuestras acciones son de dominio público: El Corte Inglés, Agencia EFE, Capio, AvalMadrid, Vox, La Moncloa, El Valle de los Caídos, Partido Popular, Inditex, Banco de Santander, Ausbanc, Cedro, SGAE, Acciona, Indra, Sindicat de Mossos d'Esquadra, Intereconomia, 13TV, Fundación Jose Antonio, varias Cámaras de Comercio... Creemos que tratándose de nosotras y no del PP seguirá habiendo vigencia penal en muchas de ellas. Pero podemos contar que cuando accedimos a los servidores de iDental tuvimos largos debates para ver si nos cargábamos todas las deudas de sus clientes o les íbamos haciendo pagos y rebajas a plazos. La opción menos cantosa fue la que al final se impuso. También disfrutamos lo nuestro con la filtración de la liposucción de Margallo o jugando con el IOT en las aguas de Navarra, donde tuvimos acceso directo a los mandos de control.

¿Qué opinas del periodismo, de Julian Assange y de Wikileaks?

Consideramos que el periodismo ha cambiado desde Julian Assange, pero no sólo por el fenómeno WikiLeaks. Assange abrió un camino muy interesante de la mano de la democratización tecnológica, sin embargo el periodismo ha ido por otros derroteros muy distintos. Lejos de popularizarse, se ha institucionalizado con más fuerza si cabe. Y no lo ha hecho sólo el periodismo, sino el conjunto de Internet. Estamos en un momento de contradicción en torno a Internet. Por una parte, su accesibilidad sigue ampliándose a diario, pero por otra, cada vez viene más determinada. Sin embargo, no hay código capaz de contener una idea. Y ahí es donde entran las fake news, la antítesis del periodismo de Julian Assange comprometido con una verdad de carácter científico (derivada de los propios datos). Lo que pretenden las fake news es precisamente manipular las ideas.

¿Cuales son las herramientas de hacking que consideras imprescindibles?

Si por herramientas tenemos que entender aplicaciones de software, ya sean de código abierto o privativo, las que nos resultan imprescindibles en el hacking actual son las que cualquier distribución de seguridad informática facilitan. Podemos nombrar Kali, Parrot, Tails, etc. Siempre Linux, aunque existen herramientas privativas onerosas y potentes que son las que más utilizan las empresas que se alimentan de la ciber(IN)seguridad: Acunetix, BurpSuite en su opción comercial, etc. Pero por encima de todas: la imaginación y curiosidad que proporciona conocer un lenguaje de programación que facilite investigar aspectos no tan visibles ni previsibles en el control de vulnerabilidades. El fallo humano sigue siendo la mejor herramienta de hacking posible. En un futuro no demasiado lejano, con el desarrollo de la informática cuántica y la biometría aplicada, cambiará mucho el panorama de la ciber(IN)seguridad, pero el error humano seguirá estando ahí igual que seguirá existiendo el ingenio y ese espíritu juguetón del que habla Stallman. Definirse como hacker resulta algo pedante en cualquier actividad y el hacking no es exclusivo de ingenirías o expertas matemáticas. El mejor hacking se practica en la infancia rompiendo juguetes, y más tarde rompiendo normas ;-)

¿Qué opinas de las criptomonedas?

Hemos tenido que darle varias vueltas a esta pregunta, pero todas coincidimos en considerar que alimentan una ideología tecnoutópica como pocas. Nuestra filosofía es cuestionárnoslo todo y no vamos a hacer una excepción en este caso. El concepto de las criptomonedas, por mucho que se vista de anarquista, no deja de ser neoliberalismo radical. Y del más ofensivo por su atrevida ingenuidad. Sólo desde los privilegios del primer mundo puede una autoengañarse con la utopía del socialismo libertario por medio del desarrollo de las criptomonedas. Sólo desde la ignorancia se puede confundir el concepto de libertarismo con el de liberalismo. Es materialmente imposible socializar los medios de producción manteniendo la propiedad privada.

Recomiéndanos un lugar, una película, un libro, una canción y unvideojuego

Por menos de esto cazaron a Ted Kaczynski.

Marca 3 objetivos clave para la Humanidad, que consideras debancumplirse antes de 2050

Sólo vemos uno: quitarse del medio del tablero. El planeta no precisa de la humanidad, pero la humanidad sí precisa del planeta. Un olvido como este es una sentencia de muerte que hace superfluo hablar de cualquier otro objetivo.

¿Qué significa para ti, ser hacker?

Romper códigos establecidos para idear otros nuevos. Cuestionarse los sistemas, todos los sistemas.

Ahora resulta que los ciberseguratas pueden ser hackers y guardianes del orden digital establecido al mismo tiempo, mercenarios de los poderes que ponen las barreras de lo bueno y lo malo según los intereses de unas pocas personas. ¡Es un oxímoron! Esta nueva definición de la RAE ha venido impuesta políticamente con el objetivo de criminalizar a quienes utilizan los conocimientos informáticos para la denuncia social y los abusos de las grandes empresas y de los estados. El término hacktivista ya tiene un apartado en los informes de los servicios secretos de todos los países. A quienes pagan, se les ayuda. Jamás se les puede ridiculizar, dejar en evidencia o reírse de sus falsas seguridades. El "espíritu juguetón" debe estar comprendido dentro de la legalidad como si fuera un chiste blanco de Jaimito. Pero proteger a los poderosos a expensas de quienes tienen menos poder es una ideología totalizadora como el fascismo.

¿Conoces alguna formación interesante para quienes comienzan en el mundo de la seguridad informática, la programación o las redes?

No. Romper cosas para hacerlo cada vez mejor hoy es un delito, con lo que nadie puede enseñar de esta forma. Esas cosas como los CTF o los juegos de empresa con el equipo rojo o azul, sumados a las prácticas universitarias o másters de ciberseguridad, sirven para hacerse perfiles en Linkedin o un currículum con los que optar a trabajos mal pagados, o para ganar popularidad en Twitter. En la programación, por otro lado, lo que viene mejor desde nuestro puento de vista es el estudio puro de los lenguajes sin ceñirse solamente a la OOP. Es necesario comprender los lenguajes de bajo nivel (Ensamblador) a pesar de su dificultad, si se quiere profundizar en aquellos otros que precisan de compiladores para su comprensión por las máquinas. Poco sabremos de programamos en Java, Phyton, C, C++, etc., si no entendemos el Binario.

Por cierto, ¿suena un arbol si cae en un bosque, pero no hay nadiepresente?

Depende de lo que entendamos por "sonido". Si nos ceñimos a su definición científica, el "sonido" son ondas que se propagan con independencia de que las oigamas o no. En este sentido, da igual que haya o no haya un oído para interpretarlo, bien podría valer cualquier otro sentido capaz de interceptarlo como el de otro árbol. Ahora bien, si la pregunta hace referencia a si hay sonido en el caso de que no haya ninguna posibilidad de percibir las ondas mecánicas... entonces, aparentemente no. Pero sólo aparentemente. De todos modos, no hay bosque sin árboles (y otros muchos seres vivos).

¿A quién te gustaría que le hiciéramos estas mismas preguntas?

A Jeremy Hammond. Estamos seguras de que es alguien que tiene muchísimo que aportarnos, y ya han tratado de silenciarlo durante un tiempo más que suficiente por medio de la institución disciplinaria por excelencia del Estado. De hecho, cabe señalar que Hammond fue expulsado de la Universidad de Illinois por mostrar a los administradores del Departamento de Ciencias de la Computación los puntos débiles de su página web y ofrecerse a solucionarlos. ¿Cómo señalar entonces alguna formación para quienes comienzan en este mundillo? En el ámbito informático el conocimiento no se premia, se castiga.

Termina la frase: Internet es una herramienta ¿para?...

Controlarnos a todas. A menos que seamos capaces de recuperar la autonomía de las redes, hoy monopolizadas por las grandes empresas.

¿Qué le dirías a tus enemigos?

Que no matamos gatitos.

Cuéntanos cual es tu filosofía de vida o algunas experienciaspropias que consideras importante compartir con la Comunidad

Nuestra filosofía de vida es cuestionarlo todo. Experiencias, como ente sin entidad, no tenemos.

¿Cómo y donde podemos encontrarte?

En Mastodon, Riseup, Tumblr, Protonmail, "Twitter"... y en el CNI ;-)

El final es tuyo. Dinos una cita que te gustaría recordar, unas palabras que quieras compartir o simplemente, despídete de quienes nos escuchan

No hay mayor irresponsabilidad que vivir de acuerdo a una sociedad previamente reglada, responder ante sus leyes predeterminadas, en las que se cree porque se confía, por una cuestión de fe, rehuyendo toda razón. Afirmar que necesitamos unas reglas de fábrica significa legitimar el imperialismo. Las reglas responsables son movibles, evolucionan a cada momento y se adaptan a los acontecimientos… Y esto, supone una hermosa labor. Una comprensión responsable.

*****

Volveréis a saber de nosotras antes de lo que creéis 😏

Inglorious /b/asterds

3 notes

·

View notes

Text

#WeAreAllAssange

28 de noviembre de 2010:

The Guardian, El País, Der Spiegel, The New York Times y Le Monde empiezan a publicar los documentos diplomáticos de los Estados Unidos, conocidos como Cablegate y facilitados por Julian Assange, en un acuerdo sin precentes.

28 de noviembre de 2020:

Julian Assange es juzgado sin cobertura mediática.

******************************************************************************************

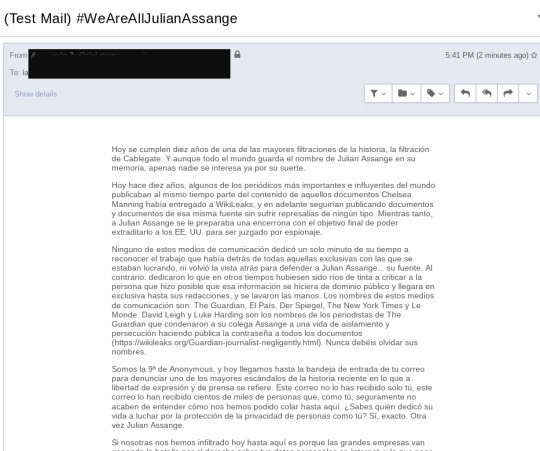

Regresamos con motivo del décimo aniversario de una de las mayores y más relevantes filtraciones de la historia, y para denunciar la persecución y las violaciones de los derechos sufridas por Julian Assange, fundador de WikiLeaks.

Tenemos que agradecer la enorme y desinteresada labor de los servidores de correo que nos han prestado sus medios para poder llegar a los centenares de miles de personas que irán recibiendo este humilde recordatorio. Gracias a las instituciones militares, policiales, universitarias... que tanto nos han ayudado con sus subscripciones a servicios de mail-bombing. Podríamos haber enviado un regalito adjunto, pero hemos optado por el texto plano para no levantar susceptibilidades 😝

La carta que hemos enviado (si es que no la habéis recibido) es la siguiente:

Hoy se cumplen diez años de una de las mayores filtraciones de la historia, la filtración de Cablegate. Y aunque todo el mundo guarda el nombre de Julian Assange en su memoria, apenas nadie se interesa ya por su suerte.

Hoy hace diez años, algunos de los periódicos más importantes e influyentes del mundo publicaban al mismo tiempo parte del contenido de aquellos documentos Chelsea Manning había entregado a WikiLeaks, y en adelante seguirían publicando documentos y documentos de esa misma fuente sin sufrir represalias de ningún tipo. Mientras tanto, a Julian Assange se le preparaba una encerrona con el objetivo final de poder extraditarlo a los EE. UU. para ser juzgado por espionaje.

Ninguno de estos medios de comunicación dedicó un solo minuto de su tiempo a reconocer el trabajo que había detrás de todas aquellas exclusivas con las que se estaban lucrando, ni volvió la vista atrás para defender a Julian Assange... su fuente. Al contrario: dedicaron lo que en otros tiempos hubiesen sido ríos de tinta a criticar a la persona que hizo posible que esa información se hiciera de dominio público y llegara en exclusiva hasta sus redacciones, y se lavaron las manos. Los nombres de estos medios de comunicación son: The Guardian, El País, Der Spiegel, The New York Times y Le Monde. David Leigh y Luke Harding son los nombres de los periodistas de The Guardian que condenaron a su colega Assange a una vida de aislamiento y persecución haciendo pública la contraseña a todos los documentos (https://wikileaks.org/Guardian-journalist-negligently.html). Nunca debéis olvidar sus nombres.

Somos la 9ª de Anonymous, y hoy llegamos hasta la bandeja de entrada de tu correo para denunciar uno de los mayores escándalos de la historia reciente en lo que a libertad de expresión y de prensa se refiere. Este correo no lo has recibido solo tú, este correo lo han recibido cientos de miles de personas que, como tú, seguramente no acaben de entender cómo nos hemos podido colar hasta aquí. ¿Sabes quién dedicó su vida a luchar por la protección de la privacidad de personas como tú? Sí, exacto. Otra vez Julian Assange.

Si nosotras nos hemos infiltrado hoy hasta aquí es porque las grandes empresas van ganando la batalla por el derecho sobre tus datos personales en Internet, y lo que pase con ellos, más allá de llenarles los bolsillos, les importa una mierda. Tanto, que como puedes comprobar no están protegidos.

Hoy Julian Assange está siendo juzgado sin garantías en el Reino Unido en el que algunos llaman el "juicio del siglo". El juicio del siglo, como no podía ser de otra manera, es un juicio político. Y aunque en un primer momento este juicio iba a ser retransmitido en privado para que varias organizaciones de derechos humanos y observadores internacionales pudieran ser testigos, finalmente no ha sido así. El "juicio del siglo" se está llevando a cabo a puertas cerradas, y podría celebrar su última audiencia en los EE. UU. con una sentencia final de muerte o cadena perpetua bajo la Ley de Espionaje de 1917.

A la sala donde se celebra la audiencia sólo pueden acceder como público cinco familiares de Assange. A parte, únicamente hay otros cinco huecos. En estos casos, la estrategia siempre es la misma: grupos de influencia que no están interesados en que se haga público lo que sucede entre esas cuatro paredes ponen a personas afines a hacer cola desde primera hora de la mañana para copar esos pocos espacios. Y así, de paso, dejan al acusado sin el calor del apoyo social. Lo aislan un poco más. Por suerte, esta estrategia es vieja y los observadores internacionales, que tendrían que tener un sitio asegurado, se levantan de madrugada y, tras horas de espera, consiguen hacerse con algún sitio. Demasiado fatigados para seguir con atención el caso, están presentes al fin y al cabo.

Julian Assange, encerrado en una jaula de cristal, física, mental y anímicamente agotado, tiene que arrodillarse cada vez que quiere comunicarse con sus abogados. Esta humillación, que llega tras meses de aislamiento e informes médicos que alertan de que su estado de salud es crítico, tiene lugar mientras en las redacciones de The Guardian, El País, Der Spiegel, The New York Times y Le Monde los periodistas siguen sus carreras sin echar la vista atrás. Mercenarios de la información canturrean mientras siguen robando las historias de otros, ajenos a todo el sufrimiento sobre el que se han elevado.

Julian Assange no está solo, pero está silenciado. Por eso nos dirijimos a ti. Para que sepas lo que está pasando, para que busques información en línea, para que se hable del llamado "juicio del siglo" en todas las redes sociales. Para que el juicio se desarrolle con garantías, para que dejen de someter a Assange a tratos vejatorios. Para que impidamos la amenaza de su extradición, para que evitamos su condena a muerte o su condena a una vida de absoluto aislamiento en la ADX Florence. Porque en este último caso, tampoco sobreviviría.

Para que Julian Assange sea liberado de inmediato.

Sé parte de la resistencia. Comparte este mensaje.

Inglorious /b/asterds

#WeAreAllJulianAssange#JulianAssange#WikiLeaks#OpAssange#Assange#Cablegate#Anonymous#La9#LaNovena#La9deAnon#9deAnon#hacktivismo#ciberseguridad#ciberactivismo#FreeAssange#WeAreAllAssange

5 notes

·

View notes

Text

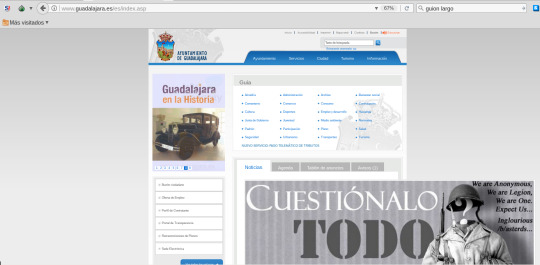

Half-track en AVALMADRID

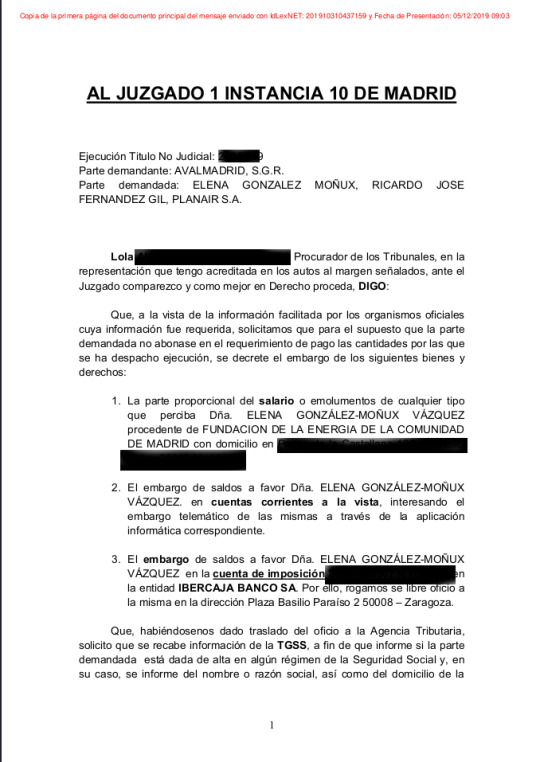

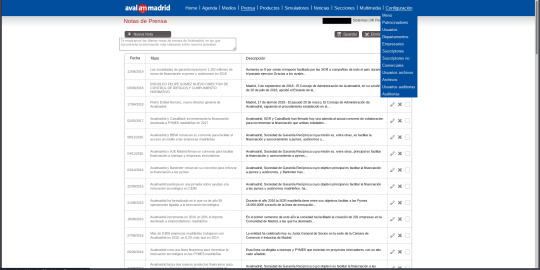

Tras tanta demora y vista la expectación, vamos a desvelaros dónde estaba uno de nuestros half-tracks: en AVALMADRID 😉

¿Y qué hacíamos allí tanto tiempo? Pues ver documentos y documentos de préstamos, de embargos… A los periodistas les encataría 😁 El caso es que a nosotras más que encantarnos, nos divierte.

Y es que, por ejemplo, ahora sabemos que Elena González-Moñux Vázquez, ex concejala del Ayuntamiento de Madrid y diputada en la Asamblea de Madrid por el Partido Popular, tenía su sueldo y sus cuentas corrientes bajo amenaza de embargo en 2019. ¿Qué habrá pasado?

Pero no está sola en esto, le acompaña el administrador de Planair SA, Ricardo José Fernández Gil. ¿Y qué demonios es Planair? Una consultoría de gestión empresarial. Nosotras, de ser periodistas, le echaríamos un ojo 🙄

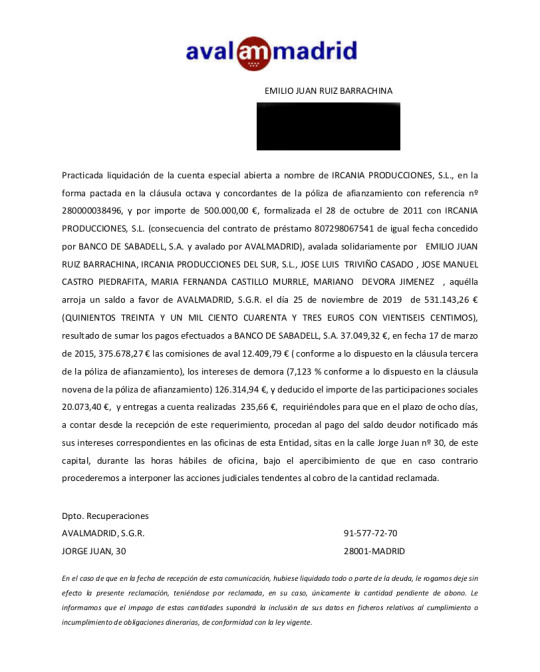

Hemos descubierto grandes empresas que desconocíamos beneficiándose de varios millones de euros con AVALMADRID –entre las que no nos ha sorprendido encontrar empresas de comercio de animales–, otras quizás menos ambiciosas extinguiéndose por deudas de varios cientos de miles de euros. Hemos sufrido con los intereses de demora (7’123 %!), que convierten pequeñas cantidades de dinero en un infierno para cualquier persona que no se dedique a robar. Y también hemos caído en un dato curioso: el año que AVALMADRID se puso las botas avalando fue en 2011, con Esperanza Aguirre al mando de la Comunidad de Madrid (cuya Conserjería de Economía, Empleo y Competitividad es el socio principal de esta empresa semipública que trabaja mano a mano con Bankia).

Por ejemplo, nos ha preocupado un poco que AVALMADRID avalara a Emilio Ruiz Barrachina con 500.000 euros un mes antes que el Instituto de la Cinematografía y de las Artes Audiovisuales (ICAA) le concediera una subvención de otros 576.107 euros por los que la Fiscalía Provincial de Madrid le acabó pidiendo dos años de cárcel por inflar, siempre presuntamente, los datos de taquilla para acceder a la misma. ¡Y es que también el Instituto de Finanzas de Cantabria (IFC) le demandó el pasado año por un presunto desvío de fondos públicos! Fondos que, en todos los casos, obtuvo bajo un gobierno del PP.

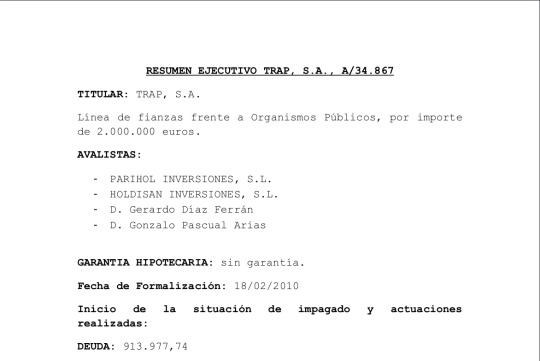

Pero vamos a las cosas importantes: el pastizal que AVALMADRID ha concedido al ex vicepresidente de la CEOE Arturo Fernández (imputado) o al ex presidente de la CEOE Gerardo Díaz Ferrán (encarcelado) y que nunca han devuelto ni devolverán, ya que parece que AVALMADRID se encarga de alargar algunos procesos judiciales hasta su vencimiento. O por lo menos, lo intenta. Digámoslo así: AVALMADRID concede créditos millonarios a sus amiguetes, éstos si acaso devuelven algunos míseros miles de euros para demostrar que algo van pagando, y se abren los procesos juidiciales pertinentes. Los abogados de AVALMADRID empiezan a mandar correos a las distintas partes, y aquí nadie embarga nada. Al contrario, pasa el tiempo y AVALMADRID concede nuevos préstamos a los mismos personajes por medio de nuevas empresas 💶

Que por cierto, aquí tenemos algunos documentos relacionados con Trapsa, la última empresa por la que Díaz Ferrán ha vuelto a ocupar titulares por un nuevo caso de corrupción. En este caso, por un (siempre presuntamente) trato de favor recibido para la explotación de amarres en en las Islas Baleares.

Pero vamos, que lo más interesante de AVALMADRID no es toda esta morralla (entre la que se puede bucear por un sinfín de solicitudes monetarias de infinitud de empresas, que se dice pronto), sino la Presidenta de la Comunidad de Madrid. Y es que si llevamos tanto tiempo dentro es porque hay unos documentos que se nos escapan: los relacionados con el padre de Isabel Díaz Ayuso. Como el conejo blanco de Alicia, MC Infortecnica SL ha aparecido y desaparecido delante de nuestras narices. Sólo que, en esta ocasión, no parece habernos conducido al país de las maravillas 🙁

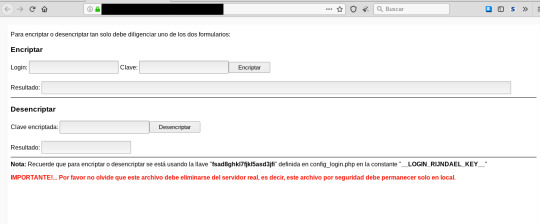

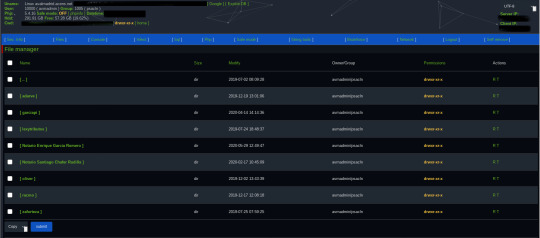

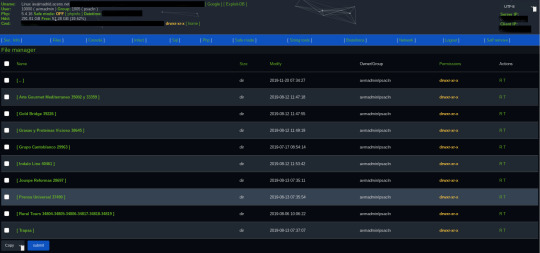

Pero para eso están nuestros half-tracks: para echarnos unas risas aun cuando las condiciones nos sean adversas. Y es que el desarrollo del sitio y la programación realizada por la empresa PXSP, de la que sólo se conserva alguna información en FB del año 2012 y cuya web está fuera de servicio, es muy cuqui para cualquier curiosa: un desarrollo en PHP con Mysql (Maria DB Fork) como base de datos y el dominio alojado en Acens de Telefónica al que le han ido poniendo parches (todos muy desafortunados).

Hay algo medianamente bien hecho, y es el hasheo de las passwords (en una codificación muy original xD). Y decimos medianamente bien hecho porque, a pesar de la insistencia de no dejar en producción el fichero PHP que codificaba y descodificaba las passwords, se les olvidó quitarlo 😂

Nos encantan los malos desarrollos en PHP/Mysql en servers mal configurados. Todas las características que reúne, en este momento, el sitio de avalmadrid.es 😍

Entrar y subir una webshell no es complejo. Llevamos dentro bastante tiempo y hemos dado varias señales que harían sospechar al sysadmin menos avezado. O por casualidad o por mosqueo, alguien borró y modificó uno de los agujeros por los que entró una shell, pero dejó otra backdoor olvidada 🤗

Las password cortas (mirad que nos repetimos) no son aconsejables, pero seguir insistiendo con “123456”, “0000”, “Av1234”, etc., es de canelos, y esos canelos tienen estas contraseñas. Uno de ellos, el entonces flamante Director de Riesgos de Avalmadrid Antonio Chorro que tiene una que podríamos haber puesto nosotras: “Koronita01”, jajajaja.. Pero ¡cuidao!, que el Director Financiero y de Administración, Fernando de la Fuente, gasta un “1973”, y el Director General Pedro Embid disfruta de su “0000” 😂

Y pues eso, que nos colamos en su intranet:

Y en su web como usuario con privilegios:

Y nos paramos largo rato en los directorios que llenan de documentos y mensajes de outlook con los que comparten información los cuatro despachos de abogados con los que trabaja esta “cosa” de la Comunidad de Madrid, Bankia, Santander, CEOE y otros amiguetes, para avalar préstamos a clientes selectos y otros menos a los que embargarán seguro. Estos cuatro despachos a los que dirigirse para pedir información son:

https://www.garciapiabogados.es

https://www.adarve.com

https://oliverabogados.es

http://zaforteza.es

https://www.racmo.com

Y las notarías para dar fe de las cosas del dinero, las de los notables:

Enrique Garcia Romero

Santiago Chafer Rudilla

Los abogados y notarías de estos despachos suben a un FTP cuanta documentación trabajan en torno a los procesos ejecutivos, embargos y querellas, que son muchas. Naturalmente, toda la documentación está repleta de datos personales y capturas de LexNet que deberían tener mayores medidas de seguridad. Pero es lógica la ausencia de medidas: hay que tener en cuenta que en los mejores años de AVALMADRID era Santiago Abascal quien dirigía el chiringuito de la Agencia de Protección de Datos de Madrid. Tenerle en el Congreso es una garantia de que él y su muchachada no harán otra cosa que cagarla (repasad vuestros servidores, entes fascistas 😎).

El caso es que esta vez, sólo os vamos a dejar un mensaje en el index principal porque el uso de mascarillas y geles nos importuna y ya se nos han acabado las Coronas, pero debéis ser conscientes del destrozo que podríamos haberos causado.

La Covid-19 no ha impedido –ERTES de algún despacho de abogados de los mencionados, aparte– que sigáis embargando salarios y viviendas a personas no tan importantes como la familia de Isabel Díaz Ayuso, Díaz Ferrán, Arturo Fernández y otros próceres de la familia derechosa hispana. Naturalmente, hemos hecho acopio de información documental, usuarios, correos, etc., de los que no haremos mayor uso porque es nuestra seña de identidad (influencias Casadianas) 🤣🤣🤣

Por lo demás, nosotras seguimos y seguiremos ahí fuera, buceando entre los favores de quienes se creen impunes. De forma anónima y sin perder detalle. Podríamos habernos cargado la web entera, sed conscientes, ¿pero quién pagaría los platos rotos? No vamos a darle el gusto de cargar sus frustraciones contra sus informáticos mal pagados a nadie.

La seguridad es un unicornio rosa: muy bonito, pero un fraude. Como la partitocracia de este país. Ellos se ríen desde los Parlamentos, nosotras nos reímos desde dentro de sus sistemas.

Inglorious /b/asterds

Kisses 😘

#Anonymous#La9#LaNovena#La9deAnon#9deAnon#hacktivismo#ciberseguridad#AVALMADRID#hack#hacking#vulnerabilidades#ciberactivismo#Isabel Díaz Ayuso#Esperanza Aguirre#Diáz Ferrán#Arturo Fernández#Emilio Ruiz Barrachina#Partido Popular#Bankia#CEOE#Comunidad de Madrid#Banco Santander#Elena González-Moñux Vázquez#Planair#Infortecnica

7 notes

·

View notes

Text

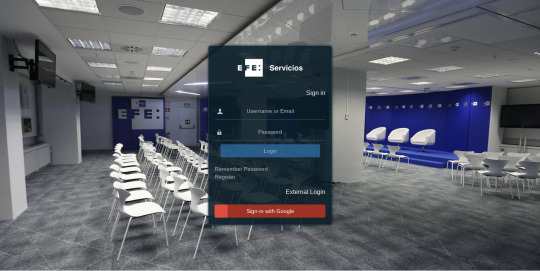

20 días después, seguimos dentro de la Agencia EFE

Hace unas semanas publicábamos un texto en el que presentábamos una acción relativamente modesta, con una importante denuncia.

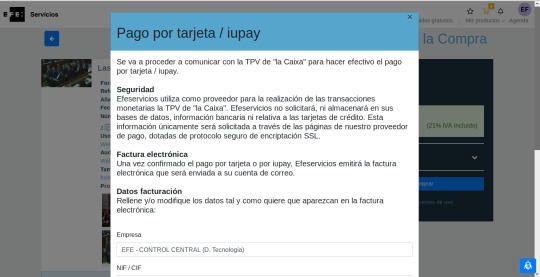

La selección del objetivo estaba marcada por la necesidad de dar a conocer la ley de excepción digital que ha sido aprobada con nocturnidad y alevosía por el actual Gobierno en funciones, y ratificada en el Parlamento con el apoyo de PP y Ciudadanos, y la abstención de Unidas Podemos. Efectivamente, hablamos del Real Decreto-ley 14/2019, por el que se otorga un poder absoluto al Gobierno en materia de telecomunicaciones. Hasta tal punto, que podría ejercer la gestión directa de las mismas llegando a intervenirlas a demanda.

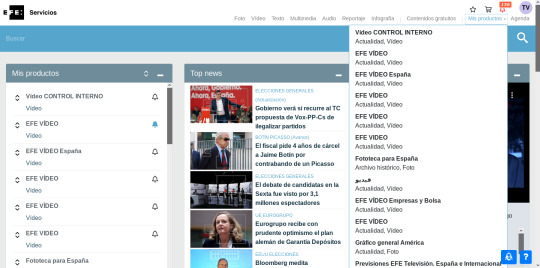

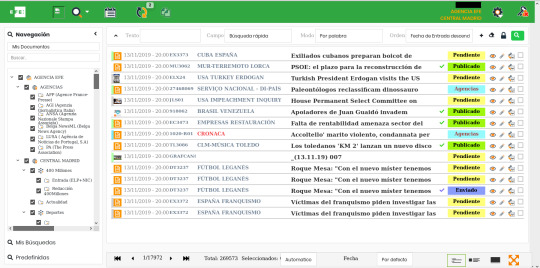

Sin embargo, sabíamos que sería complicado dar a conocer la acción y, con ello, el mensaje tras la misma. Y es que prácticamente todos los medios de comunicación tienen una cartera virtual para comprar misivas a la Agencia EFE (por medio de un sistema de pago con un protocolo no precisamente sencillo). Es una de las manos que les dan de comer, con lo que son parte de los afectados. Naturalmente, iban a intentar evitar difundir la noticia de que el medio estatal de la SEPI es un coladero 😁

Pero nuestras múltiples motivaciones políticas siempre tienen un mismo trasfondo común: la denuncia de la (in)seguridad en la Red. Especialmente, cuando se trata de grandes instituciones, pues son responsables de miles de datos de terceros. Nuestra elección del objetivo no estuvo nunca, por tanto, limitida a la necesidad de dar a conocer una noticia echando mano de su sistema de edición, la plataforma PMU.

Esa primera acción era mucho más ambiciosa. Y respondía a una apuesta que habíamos hecho entre nosotras: ¿Cuánto tardarían los equipos informáticos en actuar? ¿Serían capaces de ver más allá de la denuncia pública? ¿Entenderían por dónde habíamos entrado, encontrarían el fallo de seguridad? ¿Comprenderían, por tanto, hasta dónde nos habíamos metido? En otras palabras, ¿auditarían los sistemas o se limitarían a cortar el acceso y cambiar las contraseñas de las cuentas que habíamos utilizado para acceder a la PMU? 🙄

Como de costumbre, optaron por la vía fácil, barata y silenciosa. Eligieron poner por encima de todo su imagen y ganancias.

Y, cómo no, la cagaron...

Porque después de meses y una denuncia pública de semanas, seguimos dentro 😅

Sí, queridos. Seguimos dentro a pesar de vuestra paulatina migración a Azure. ¡Vaya! ¿Pensabais que con eso se acabaría el problema? Pues hemos migrado con vosotros a la nueva plataforma ultrasegura de Microsoft 🤭

Y ahora, otra vez: ¿creéis que esto es todo lo que tenemos? 😬

Podríamos haber hecho ingeniería social y conseguir unos pocos usuarios y contraseñas de forma “casual”, sí. Pero solemos ir un poco más allá, no nos ofendáis.Y, de todos modos, sólo con eso ya se pueden adjuntar archivos y subir cualquier guarrada a los servidores, con lo que optar por la vía fácil tampoco es lo más adecuado en esta tesitura. ¿Acaso no se alertó a los ciberseguratas del CCN, Incibe, Cert o CSIRT para que echaran un vistazo? 🙉

Lo cierto es que casi ninguna de nosotras llegó realmente a creer que alguien pudiera pensar algo así, pero aún así decidimos dar tiempo y sembrar la duda de que todo había sido el simple intento fallido de edición de una noticia 😂

Han transcurrido 20 días, y han ganado la apuesta las opciones más arriesgadas: las que iban en la dirección de que no harían nada, limitándose a cambiar las contraseñas. Total, sus clientes se encargarían de no dar trascendencia al intento de deface con el editor, y punto final. Ya sabéis, aquello de lo que no se habla, no existe...

¡MEEEEC! ERROR DEL SISTEMA 🚨

Tenéis una segunda oportunidad 😉

vimeo

Inglorious /b/asterds

#Anonoymous#La9#LaNovena#LaNueve#La9deAnon#9deAnon#hacktivismo#AgenciaEFE#EFEsiempreestá#ciberseguridad#LeyDeExcepcionDigital#NoalaLeydeExcepcionDigital#EFEnoticias#hack#hacking#vulnerabilidades#ciberactivismo#DecretazoDigital

7 notes

·

View notes

Text

La Nueve desde la Agencia EFE

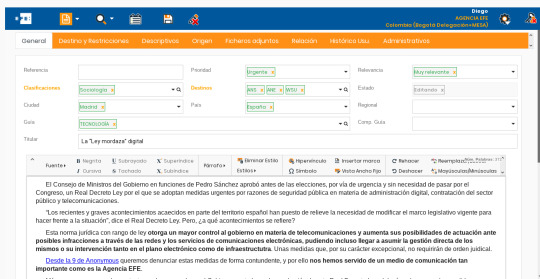

Ante la alarmante aprobación de una ley de excepción por parte del Gobierno en funciones de Pedro Sánchez, desde la Nueve hemos tomado prestado el acceso a una de las agencias de noticias internacionales más importantes del mundo: la Agencia EFE.

Nuestro propósito con esta acción es muy simple: darle a esta funesta noticia la atención que se merece. Para ello, íbamos a publicar lo siguiente en la agencia, a la que hemos accedido con permisos de editoras sin mayor problema:

El Consejo de Ministros del Gobierno en funciones de Pedro Sánchez aprobó antes de las elecciones, por vía de urgencia y sin necesidad de pasar por el Congreso, un Real Decreto Ley por el que se adoptan medidas urgentes por razones de seguridad pública en materia de administración digital, contratación del sector público y telecomunicaciones.

“Los recientes y graves acontecimientos acaecidos en parte del territorio español han puesto de relieve la necesidad de modificar el marco legislativo vigente para hacer frente a la situación”, dice el Real Decreto Ley. Pero, ¿a qué acontecimientos se refiere?

Esta norma jurídica con rango de ley otorga un mayor control al gobierno en materia de telecomunicaciones y aumenta sus posibilidades de actuación ante posibles infracciones a través de las redes y los servicios de comunicaciones electrónicas, pudiendo incluso llegar a asumir la gestión directa de los mismos o su intervención tanto en el plano electrónico como de infraestructutra. Unas medidas que, por su carácter excepcional, no requirirán de orden juidical.

Desde la 9 de Anonymous queremos denunciar estas medidas de forma contundente, y por ello nos hemos servido de un medio de comunicación tan importante como es la Agencia EFE (ENLACE).

Más que preocuparnos los pretextos en los que se basa el Gobierno central para la aprobación de este Real Decreto Ley, deberían alarmarnos las medidas que recoge en su seno: que el gobierno de turno pueda acceder a todos los datos que manejan los servicios de telecomunicaciones hace saltar por los aires derechos y garantías constitucionales, dejando en jaque mate libertades civiles básicas.

En los Estados Unidos necesitaron un atentado terrorista con más de 3.000 víctimas mortales para abrir un debate que alcanzó dimensiones globales sobre la prioridad de la “seguridad” ante los derechos constitucionales. Aquí, en el Estado español, Pedro Sánchez sólo ha tenido que servirse del discurso de crispación alentado por la derecha, de uno y otro lado, en torno a Catalunya. Un discurso con consecuencias devastadoras que cada vez se extiende a más ámbitos de la vida. Y lo ha llevado a cabo sin levantar polvareda, sin ninguna oposición que le haga frente.

Por todo ello, desde la 9 de Anonymous gritamos alto y claro:

¡NO A LA LEY DE EXCEPCIÓN DIGITAL!

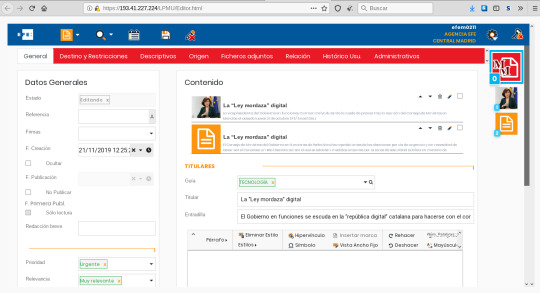

Aquí se nos puede ver en la Edición de América:

Aquí, modificando la noticia de portada de la Edición de España 🤭

Aquí, añadiendo nuestra noticia como nueva:

Y aquí... aquí nos han pillado con el carrito del helado 🤣

Esta vez hemos sido descubiertas antes de acabar nuestro trabajo. No pasa nada, no es la primera vez ni será la última. ¡Pero ojo! Que se nos hayan revocado algunos permisos de acceso no significa que nos hayan echado del sistema, y seguimos necesitando de una acción tan trascendente como esta para dar a conocer la ley de excepción aprobada por el gobierno 😉

Y es que ante una violación tan flagrante de nuestros derechos como la que supone una ley de espionaje de semejantes características, solo cabe una respuesta: insurrección.

Justo hoy finaliza el primer tramo de seguimiento del INE, al que los principales operadores de telefonía móvil han cedido nuestros datos de ubicación para la realización de un estudio de movilidad. Un estudio que en sí mismo no supone un problema, pero que descubre una realidad que no por ser más conocida, es menos amarga: nuestras compañías, con acceso a una cantidad insultante de nuestros datos personales, tienen vía libre para traficar con ellos.

Por todo ello, hemos lanzado una acción de semejantes características. Es necesario alzar la voz y denunciar estos abusos que minan día a día conquistas alcanzadas tras años de lucha.

Y aunque no tenemos nada personal contra la Agencia EFE, y ya que estamos aquí... ¿de verdad que nuestra privacidad “es importante”?

Echémosle un ojo...

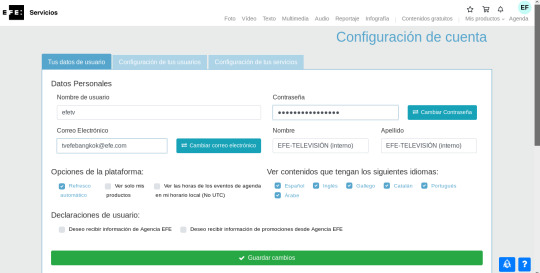

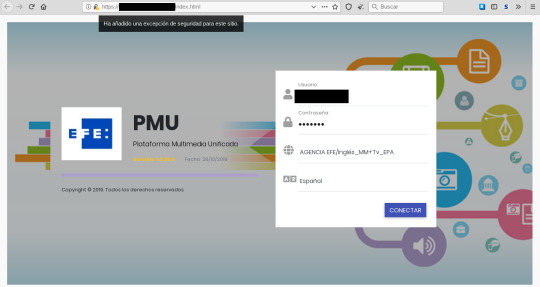

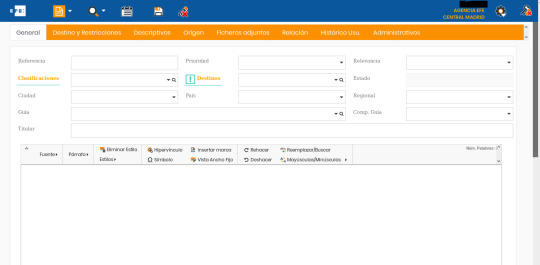

EFE utiliza unos servidores para su sistema de edición y publicación de noticias en sus delegaciones y países llamado PMU (Plataforma Multimedia Unificada).

A través de este sistema, sus corresponsales y redactores acceden a los paneles de edición, elaboración y publicación de noticias, vídeos, imágenes, audio, etc. Lo normal en un medio de comunicación.

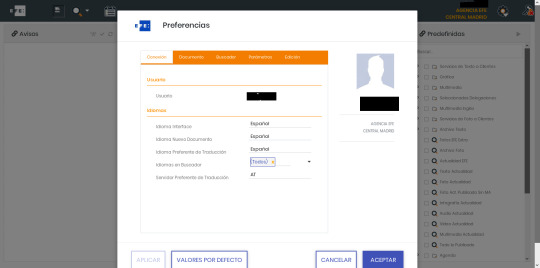

Cada redactor/editor personaliza el sistema de búsquedas, alarmas, agenda...

...y ¡a trabajar con el bonito, eficaz y completo editor de EFE!

Por lo que respecta a nosotras, hemos osado entrar en su sistema con nuestros half-tracks de teclado para dar a conocer una noticia que, pese a tratarse de la mismísima Ley mordaza digital o la Patriot Act a la española, ha pasado sin pena ni gloria ante una opinión pública cada vez más aséptica y sumisa, domesticada por los constantes abusos de poder que cada día se ejercen desde las instituciones.

¿Será esto todo? ¿O tendremos más sorpresas preparadas...?

Estad atentas. Alzad la voz. ¡Rebelaos!

PD: Y no os preocupéis, que todo esto es de uso exclusivo de la Agencia EFE xDD

#NoaLaLeyDeExcepcionDigital

#Anonymous#La9#LaNovena#LaNueve#La9deAnon#9deAnon#hacktivismo#AgenciaEFE#EFEsiempreestá#ciberseguridad#LeyDeExcepcionDigital#NoaLaLeyDeExcepcionDigital#EFEnoticias#hack#hacking#vulnerabilidades#ciberactivismo

7 notes

·

View notes

Text

We’re back!

Hace varios meses ya que Twitter decidió suspender nuestra cuenta de forma definitiva, sin aviso ni posibilidad de recuperación. Y no somos las únicas… cada día más cuentas personales y colectivas denuncian la censura de un servicio que años atrás dio alas a movimientos revolucionarios de todo el mundo. Poco le queda ya de la esencia de aquellos años.

En estos meses no hemos dejado de trabajar, y hemos mantenido el contacto con algunas personas y medios de comunicación. Al parecer, existía la preocupación de que emprendiéramos acciones en el marco de las protestas por una sentencia vergonzosa contra nueve líderes independentistas condenados a prisión, que cuenta con la firme condena de numerosas personas a lo largo de todo el Estado español y también, desgraciadamente, de la connivencia de otras tantas. Pero como habréis observado, nuestra intervención no ha hecho ninguna falta :-)

En Catalunya hay una resistencia latente que en los últimos años se ha dejado ver no solo en las calles sino también en los entornos digitales, cada día más imbricados con la cotidianidad. Ha sido desde estos entornos que se ha generado una suerte de guerrilla lúdico-urbana que, como el agua, ha logrado colarse por las grietas más insospechadas. Y como ocurre con las goteras, no vale cualquier apaño ya que solo conducen a humedades que acaban haciendo peligrar la estructura del edificio. Esto es algo que la Audiencia Nacional algún día debería llegar a aprender. La Audiencia Nacional, y los gobiernos de paso que aprovechan su mandato en funciones para hacer modificaciones legales de urgencia “por razones de seguridad pública” propias de regímenes totalitarios.

El independentismo no es ni ha sido nunca nuestra lucha. El bochorno que nos provocan los líderes del gobierno español no dista en nada del que nos provocan los del govern, y no vemos ni hemos visto nunca a los asesinos de los mossos como “nuestra” policía. La gente haciéndose fotos con Torra o llamándole “president” nos provoca el vómito. Pero todo esto no quita para que condenemos con firmeza una sentencia a todas luces desproporcionada e incendiaria, que entendemos que ahonda en una senda represiva que hace tiempo que llegó demasiado lejos, y la respuesta violenta a las diferentes manifestaciones populares. Porque la violencia no llega únicamente de las fuerzas represivas; la violencia la vive el conjunto de Catalunya cada vez que alguien pide mano dura contra una postura política desde los altares de los medios de comunicación. La irresponsabilidad de la mayor parte de los partidos a escasos días de unas nuevas elecciones, saca lo peor de nosotras. Pero sobre todo, saca lo peor de la gentuza que ha consagrado su vida al negocio de la política. Las vidas de miles de personas vuelven a ser moneda de cambio electoralista en un ambiente cada vez más hostil.

En estos meses no hemos dejado de trabajar, pero también hemos aprovechado para reflexionar. Para reflexionar sobre el contexto social en el que nos encontramos, y también sobre nuestro cometido. Hemos navegado por las entrañas de distintas empresas, recopilado información y valorado nuevas acciones.

Y hemos decidido volver a Twitter, pero como un simple reflejo de nuestro contenido en Tumblr que se lanzará automáticamente a la red de microbogging en una nueva cuenta cuenta: @9deAnon.

En su lugar, tendremos mayor presencia en Mastodon: @[email protected]

Pero especialmente, hemos decidido abrir nuestro correo:

la9deanon[@]protonmail.com

Nuestro anonimato es vuestra voz en un contexto cada vez más turbio para la libertad de expresión.

Por todas las personas que alguna vez se han atrevido a alzar la voz ante las injusticias…

We’re the 9th of Anonymous,

And we’re back!

6 notes

·

View notes

Text

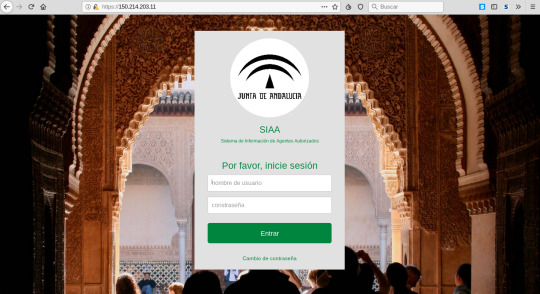

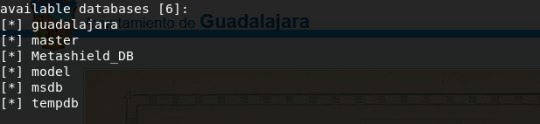

Auditando el sistema de tickets de la Alhambra de Granada

El día 22 de mayo de 2019, el Confidencial, publica una noticia que alerta de una vulnerabilidad en la web de compra de entradas online de la Alhambra de Granada (link). Ese mismo día se suceden comunicados, desmentidos, notas de prensa, opiniones de políticos y de responsables de la Consejería de la Junta de Andalucía. Algunas publicaciones tecnológicas también reflejan “el hackeo” que había sufrido la plataforma con mayor o menor fortuna en sus análisis.

Dos noticias cierran el anecdotario del suceso: una, el comunicado que la empresa Hiberus envía a los medios echando la culpa a un ataque profesional y organizado; dos, el anuncio de varios medios el día 24 de mayo donde se comunica la denuncia realizada en la Policía para que se averigue si hubo acceso no autorizado y se depuren responsabilidades.

Hasta aquí, lo que se ha publicado y especulado. Todo facilmente accesible desde buscadores…

Lo que sigue, es el relato que hacen las “hackers” profesionales, malotas y organizadas de La Nueve de Anonymous, supuestas autoras del desastre y de la supuesta “filtración” de los datos de más de 4,5 millones de usuarios y 1000 agencias de viajes, de lo sucedido:

Las fechas, lugares y técnicas utilizadas, así como las capturas de este reportaje y su edición están alteradas para no facilitarle el trabajo a esas otras profesionales que no dudadmos nos siguen con delicadeza y tesón. Todo lo que leáis, veáis (oler no, pero os garantizamos que el humillo que nos rodea es fantástico también) puede ser irreal, ficticio… debéis cuestionarlo TODO. Mucho más a nosotras que no somos tangibles, sólo una idea que surca la red.

(Vayan por delante nuestras excusas para los más legos en vocabulario técnico. Le hemos dicho a las becarias que controlen un poco el tema, pero alguna se lanza y se pone a desbarrar con la terminología)

1 – El origen

Sabéis (y si no, os lo decimos nosotras) que la ciberseguridad, tal y como os la cuentan es una milonga para estudiantes de certificaciones y aprendices de “hacking ético” de las universidades y academias “especializadas”. Nuestros abuelos (La Novena compañía de la División Lecrerc) nos enseñaron que el tesón, la imaginación y las ideas conforman un principio tan fuerte como la fortaleza de las grandes organizaciones.

Nuestros objetivos no están en vulnerar, atacar o deformar webservers, servidores o VPS para hacernos con datos que podamos vender en eso que llaman la “web profunda”. Para más inri, avisábamos desde una red social siempre que salian nuestros HalfTracks. Vale que no de una manera clara, pero siempre con algo de humor…

La Junta de Andalucía siempre nos encantó como campo de entrenamiento y aprendizaje. Esa Sociedad Andaluza para el Desarrollo de las Telecomunicaciones; esos centenares de impresoras conectadas a la red que podíamos manejar desde nuestras alcantarillas; esas Universidades con sus miles de dominios y desarrollos; el CICA (Centro Informático Científico de Andalucía) y tantos más.

Nos había llegado un caso de corrupción en la venta de entradas de la Alhambra de Granada ocurrido entre los años 2002-2005 que se juzgó en 2018. Una trama en la que el Patronato de la Alhambra no quedaba muy limpio como tampoco algunos guias y empresas, y decidimos documentarnos mejor y ver cómo iba ese negocio de ventas de entradas.

https://elpais.com/cultura/2018/02/16/actualidad/1518773761_045383.html

¿Cómo se gestionaban las entradas en la época de las telecomunicaciones?¿Cómo habían avanzado tecnológicamente, Apps, webs, seguridad en los datos?¿Cómo se compraban y desde que plataformas?

Comezaba eso que los “hackers blanquitos” llaman fingerprinting o footprinting y que nosotras llamamos buscar ropita sucia entre humo y cervezas.

Objetivo: Patronato de la Alhambra

Motivo: Comprobar seguridad de compradores de entradas online

Justificación: LOL y LULZ

2 – Exploración

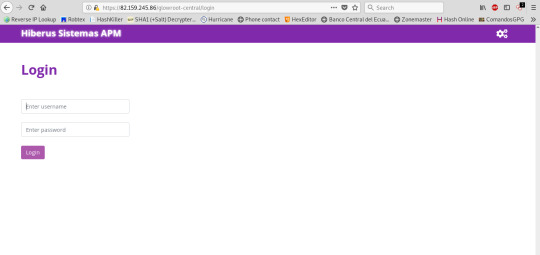

Nos sorprendió encontrar que el servicio de venta de entradas no estaba gestionado directamente por el Patronato y que ONO-Vodafone proveía la tecnología de comunicación y servidores. La red 82.159.245.0 – 82.159.245.255 nos daba en su Whois el nombre, dirección, y persona del registro: hiberus. El host donde estaba el webserver era el 82.159.245.172 con los puertos 80 y 443 abiertos.

Dos dominios:

a) tickets.alhambra-patronato.es

b) compratickets.alhambra-patronato.es

Desde el primero, se seleciona el tipo de entrada y desde el segundo se completa la compra facilitando fechas y datos.

La tecnología web utilizada: Bootstrap

La URL nos daba una pista sobre el sistema utilizado

https://compratickets.alhambra-patronato.es/reservarEntradas.aspx/?opc=2&gid=2&lg=en&ca=0

Estábamos ante una infraestructura Microsoft ASP.NET y posiblemente ante un Microsoft SQL Server montado sobre Apache.

El SO sobre el que está montado el webserver es un Windows 8.1 o 2012 R2 y, efectivamente, un ASP.NET 4.0.30319, Microsoft IIS 8.5

Un poco desfasado todo. Siempre fastidia tener que actualizar sistemas por si la aplicación se nos jode y tenemos que sacarla de la fase de producción que nos da tan bonitos beneficios.

¿Quien era Hiberus?

El Whois nos había proporcionado una huella interesante sobre el propietario del software de ticketing :

https://hiberus.com.websiteoutlook.com/

En origen se llamaba IRITEC Sistemas Informáticos S.L. y se constituyó en S.A. como Hiberus en 2005 con un capital social de 16.695 €.

Su web nos aporta información sobre la empresa de Zaragoza y la progresión que ha ido adquiriendo desde 2005.

En 2017 adquieren el 51% de la empresa IACPOS especializada en ticketing y que había montado sistemas de venta de entradas en grandes museos, pabellones de deportes y diversas instituciones.

Buscar sus desarrollos en la red no era difícil, asi que destinamos un grupito a esa tarea: Tyssen, El Prado, Palacio de Deportes de Zaragoza, etc, etc..

Mucha gente comprando entradas por internet. Teníamos curiosidad por comprobar la seguridad de esas aplicaciones y, lo reconocemos, no pedimos permiso a Hiberus para auditarles ¡cachis en la mar!

3 – “Marco busca a su mamá”

¡Humm! Sistema desactualizado, subdomios de Hiberus llamativos:

62.82.205.148 chat.hiberus.com

79.99.213.76 correoweb.hiberus.com

62.82.205.148 crm.hiberus.com

178.79.140.121 des.hiberus.com

62.82.205.148 echo.hiberus.com

79.99.213.76 imap.hiberus.com

62.82.205.148 intranet.hiberus.com

79.99.213.76 mail.hiberus.com

79.99.213.76 pop3.hiberus.com

82.159.245.202 pruebas.hiberus.com

178.79.160.156 queen.hiberus.com

79.99.213.76 smtp.hiberus.com

139.162.222.137 soporte.hiberus.com

139.162.222.137 support.hiberus.com

62.82.205.150 vpn.hiberus.com

Por aquí nos enseñan una puerta:

Por aquí otra:

Leyendo el código vemos algunas rutinas en js:

https://compratickets.alhambra-patronato.es/scripts/bootstrap.min.js

(desde la alarma han ido “pintando las paredes”, como es natural)

Nos pusimos a jugar con HackBar y BurpSuite para comprobar la fortaleza de las variables del SQL Server de Mocosoft y ¡Bingo!. En contra de lo que se ha dicho, el webserver tenía unas mínimas medidas de seguridad. No un WAF/IDS consistente, pero te dificultaba un poco la tarea. Tampoco mucho ¡eh!

No nos costó demasiado sacar los usuarios de las Bases de Datos del Sistema:

[*] ##MS_AgentSigningCertificate##

[*] ##MS_PolicyEventProcessingLogin##

[*] ##MS_PolicySigningCertificate##

[*] ##MS_PolicyTsqlExecutionLogin##

[*] ##MS_SmoExtendedSigningCertificate##

[*] ##MS_SQLAuthenticatorCertificate##

[*] ##MS_SQLReplicationSigningCertificate##

[*] ##MS_SQLResourceSigningCertificate##

[*] BUILTIN\\Administradores

[*] cactistats

[*] IACPOS-SQL\\Administrador

[*] IACPOS-SQL\\iacpos

[*] NT AUTHORITY\\SYSTEM

[*] NT Service\\MSSQL$SQLWEB

[*] NT SERVICE\\SQLAgent$SQLWEB

[*] NT SERVICE\\SQLTELEMETRY$SQLWEB

[*] NT SERVICE\\SQLWriter

[*] NT SERVICE\\Winmgmt

[*] sa

[*] usrAlhambra

[*] usrMapfre

Las Bases de Datos accesibles en aquella fecha:

[*] dbAlhambra

[*] dbAlhambraUG

[*] dbDobladeOro

[*] dbIACPOS

[*] master

[*] model

[*] msdb

[*] tempdb

El resto ya ha sido relatado por diversos medios de comunicación con mayor o menor fortuna:

https://www.elconfidencial.com/tecnologia/2019-05-22/alhambra-hiberus-sicomoro-patronato-generalife-junta-andalucia_2013846/

https://elpais.com/cultura/2019/05/22/actualidad/1558543799_516409.html

https://www.lavanguardia.com/local/sevilla/20190523/462418883461/granada-web-entradas-alhambra-datos-45-millones-visitantes.html

http://www.rtve.es/noticias/20190523/web-entradas-alhambra-deja-descubierto-datos-45-millones-visitantes/1944183.shtml

https://www.larazon.es/local/andalucia/hackeo-en-la-web-de-entradas-para-las-visitas-a-la-alhambra-ED23464220

Algunos dicen que ha sido un ataque profesional y organizado, pero la realidad es que ha sido el entretenimiento de una pandilla de perroflautas intoxicadas con buena hierba y Coronitas (nos sigue gustando el diminutivo) como es habitual. También, que desconocen los fines. Esos son sencillos de aclarar:

a) Demostrar que nada es seguro al 100%

b) Que debéis cuestionarlo TODO

c) El LULZ y el LOL de darle alguna colleja al sistema

Desde mayo, han sucedido acontecimientos que nos han alejado de las redes sociales. Uno es que Twitter (muy obedientes) nos supendió la cuenta sin dar razones, aunque nos las podemos imaginar dada la política de ese contubernio mediático; otra, que nuestras “tropas” merecen un descanso y disfrutan de permisos por lugares indeterminados y alejados de visitas inoportunas.

¿Se reagrupará La Nueve de Anonymous?

Nuestras “guerreras” no se han diluido, siguen en la RED, en colectivos sociales, en CSO, en las calles y en el imaginario colectivo. Somos muchas, somos legión y debéis esperarnos. Aunque ya ha pasado tiempo, poco ha cambiado desde el 15M. La lucha sigue...

youtube

5 notes

·

View notes

Text

Todo el control de la logística de ACCIONA... ARE BELONG TO US!

50 años del mayo del 68, 7 del 15-M...

Hace ahora 6 años, realizamos nuestra primera acción. Nos hicimos con el control de toda la entidad en línea de Capio Sanidad, incluyendo los hospitales que empezaba a gestionar de forma privada. Todos los datos de las pacientes estaban comprometidos debido a la acostumbrada irresponsabilidad y dejadez en materia de seguridad de este país, y detrás de todo estaban los mismos caciques de siempre.

Ellos pretenden limpiarse las manos culpabilizándonos a nosotras por descubrir y denunciar su negligencia, pero vosotras ya sabéis que esto no funciona así.

¡Y es que ya son 6 años de travesía juntas alrededor de Internet!

Ahora que los nombres de Rodrigo Rato y otras personalidades del Partido Popular como María Dolores de Cospedal han ido perdiendo prestigio y popularidad, queremos mencionar otros que siguen ostentando el poder desde la herencia, legalizada, del franquismo. Otros nombres que forman también parte del caciquismo de este vergonzoso reino pero sin hacer demasiado ruido.

Para tal fin, hemos puesto los ojos en otro de los gigantes de este país: ACCIONA. Su director, José Manuel Entrecanales, cobra casi el millón y medio de euros anuales. También goza de aportaciones "extraordinarias" de otros tantos a su plan de pensiones, que tan lejos queda del de nuestras jubiladas que salen a luchar a la calle cada día. Por desgracia, este dato no resulta obsceno en el sistema capitalista en el que vivimos: ACCIONA forma parte del IBEX-35, y sus cuentas caben dentro de la "normalidad" que ha sido establecida. Pero hay más.

Como monstruo empresarial, ACCIONA sigue creciendo exponencialmente. Poco a poco, está haciéndose con el poder de otros sectores que están más allá de su propio trabajo logístico, como es el energético o el inmobiliario. Este primero le está sirviendo de lavado de cara con su apuesta por las renovables (apuesta que llega cuando la hipócrita gestión de los recursos alrededor del mundo entero la han convertido en ganadora), pero el segundo, menos promocionado y todavía soterrado, apesta a la legua. Estamos hablando de la importante compra de acciones en Testa Residencial/Socimi, gigante de las viviendas en alquiler, asegurándose el puesto de socio referente. Y es que si la vivienda no es ya de por sí un tema baladí en el estado español, todavía menos lo son quienes siguen estando detrás de su explotación.

Antes de su prevista salida a bolsa, Testa ya ha movido de su presidencia a Antonio Hernández Mancha, sucesor de Manuel Fraga en Alianza Popular. Mancha está estrechamente vinculado a la contabilidad opaca del Partido Popular, y apareció en los Papeles de Panamá. Lo han dejado como consejero independiente, de forma que pueda seguir explotando la burbuja y lucrándose con ello pero sin llamar demasiado la atención. Que siempre los mismos, ya canta... Pero ahí están. Su sucesor, Ignacio Moreno Martínez, es parte de la dirección de Telefónica, entre otras joyas, y goza de distintos cargos de responsabilidad en el BBVA (que a su vez controla Testa junto con el banco Santander, Merlin Properties y ACCIONA).

Pero dejándoles el trabajo de investigación a las periodistas, nosotras vamos a centrarnos en demostrar, una vez más, la vulnerabilidad de esos que llaman "peces gordos". Que cobrarán en millones, pero desde luego no pagan igual a sus trabajadoras. Ni tan siquiera se molestan en afianzar la seguridad de sus estructuras digitales.No hay que engañarse: su poder es sólo una imagen. La realidad es que están muy lejos de ser insondables.

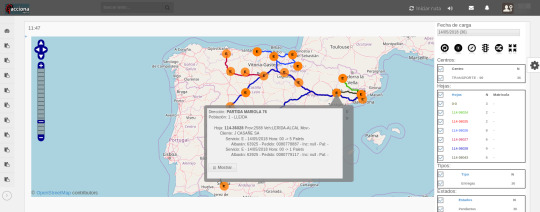

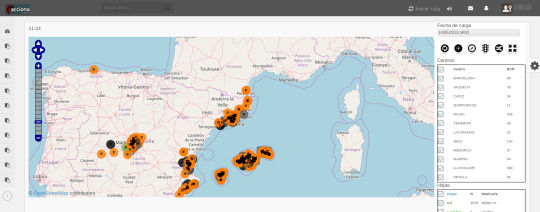

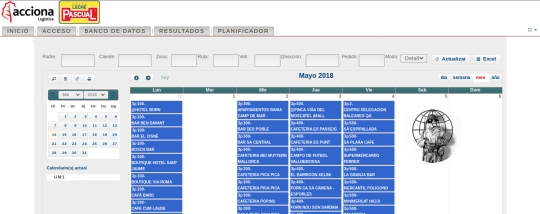

ACCIONA nos interesa especialmente porque es como un kernel a través del que se tejen las redes de innumerables empresas de toda tipología e ideología. Quizás a las antiespecistas les interese saber de dónde salen y hasta dónde van los camiones de empresas dedicadas a la explotación animal como puede ser Leche Pascual. Quizás resulten de interés más general los repartos de Amazon, o el recorrido de los camiones de empresas especializadas en destrucción de documentos, viandas, etc.

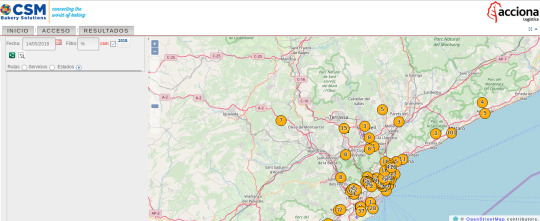

Junto a su filial marítima Transmediterranea, miles de contenedores surcan el mar para luego ser transportados por carretera en vehículos de mercancías controlados a través de GPS instalados en sus carrocerías y que no precisan de mantenimiento alguno, con durabilidad superior a los 5 años. Es el mundo del IoT (Internet de las cosas): todo está controlado a distancia. Lo tenemos todo controlado desde aquí, y desde aquí podemos observar todos y cada uno de los movimientos que tienen lugar.

Ellos tendrán los millones, pero nosotras tenemos acceso a los sistemas en los que se asientan. La seguridad absoluta no existe, y es todavía más compleja en este tipo de macro-compañías. Más aún cuando ni siquiera se preocupan de ello siendo un sector estrátegico en la cadena de abastecimiento y transporte de un país que se llama avanzado. Hoy hemos podido penetrar en sus redes a través de Internet, pero cualquier otro día será una filtración interna.

El capitalismo separa y enfrenta, y somos nosotras las que no tenemos nada que perder.

GPS, sistemas de comunicación, control, inspección de vehículos y conductores, matrículas, nombres, teléfonos, NIF, facturación, emisión de facturas, SMS y mensajería a los conductores, optimizador y planificador de rutas... Estos son tan sólo algunos ejemplos de los accesos que tenemos desde el panel de control. Y si lo tenemos nosotras, es porque cualquiera puede ;-)

¿Queréis saber desde cuándo tenemos acceso? A los cargos de responsabilidad de ACCIONA les recomendamos que contengan la respiración antes de seguir bajando el scroll. Lo que mostramos a continuación son unas capturas de pantalla que avalan lo antes afirmado, y desde cuándo estáis siendo vigilados entre incontables porros y no poca absenta. Es 4theLULZ, naturalmente, pero también un ejercicio para valorar cuán vulnerable es este país como coto de caza del neoliberalismo y lo expuestos que pueden estar ante un arma tan pacífica como un teclado.

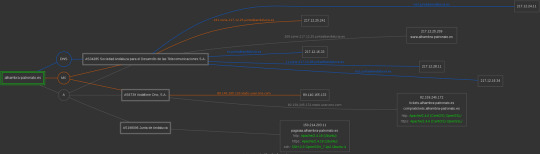

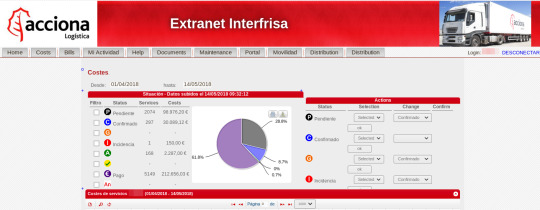

Vamos a ver la matriz de acciona logística:

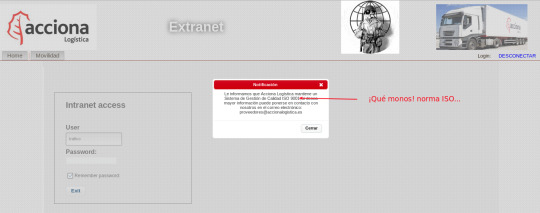

ISO 9001 Serious business! 😝

Apabulla, ¿eh?

Actividades de ayer día 14/05/2018. Pensamos enviar un mail, pero pensamos que era una putada para la curranta...

Una muestra pequeña de las rutas que realiza ACCIONA a diario y que pueden verse en la siguiente captura en bruto:

Seleccionamos una de ellas:

¿Mandamos un WhatsApp al camión indicando modificaciones de ruta...?

¿Creíais que sólo podíamos jugar al control con la matriz? xD

Todo esto, tan sólo es una muestra de cómo ACCIONA mantiene sus servicios de logística a través de un sistema IoT con GPS.

Cuando esto se publique, los equipos de respuesta a incidentes tecnológicos tanto del CERT como de otras empresas sabrán (estamos seguras de ello) que cuentan con las horas precisas para evitar que la catástrofe que pudiera provocar la incompetencia de ACCIONA en este caso sea mucho mayor. No es una competición CTF y el agujero es mayor de lo que aparentan las capturas.

Nosotras lo vamos a dejar aquí, guapis, no sin antes recordar que hoy que el espíritu del 15-M y del Mayo del 68 sigue vivo en muchas personas. Algunas seguimos en la acción directa a través del hacktivismo, pero no nos subestimen; ya saben que:

We are legion, We do not forgive, We do not forget, Expect us!

Inglorious /b/asterds

La Nueve de Anonymous

#business cat#ACCIONA#Anonymous#la novena#la9#la 9#lanueve#lanovena#la9deanon#hacktivismo#IBEX35#PP#Alianza Popular#Testa#Testa Socimi#Testa Residencial#Testa Residencial Socimi#Antonio Hernández Mancha#José Manuel Entrecanales#Ignacio Moreno Martínez#corrupción#seguridad informática#La Nueve#hack#hacking#vulnerabilidades#ciberseguridad#ciberactivismo#vulnerability#vuln

29 notes

·

View notes

Video

vimeo

Un hotel turco... from La9deAnon on Vimeo.

POC de grabación de conversaciones a través de centralita digital en un hotel de Istambul.

4 notes

·

View notes

Text

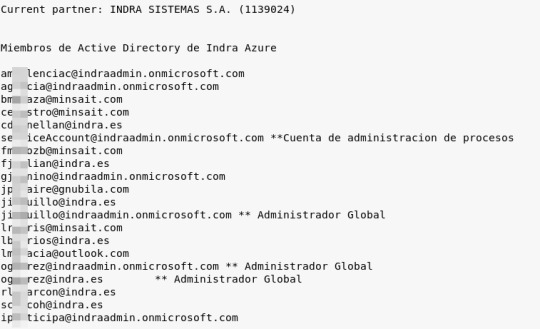

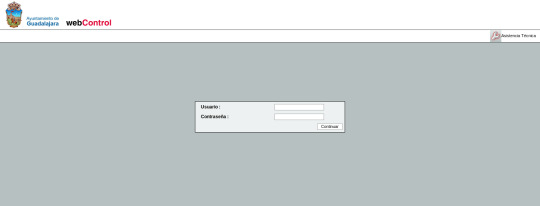

Hackeada la empresa Indra, responsable de la tecnología informática de las elecciones del 21-D

Queridas colegas y simpatizantes del hacktivismo y la (in)seguridad informática:

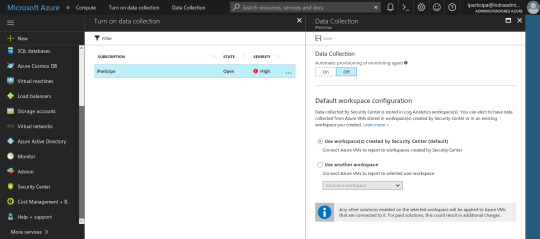

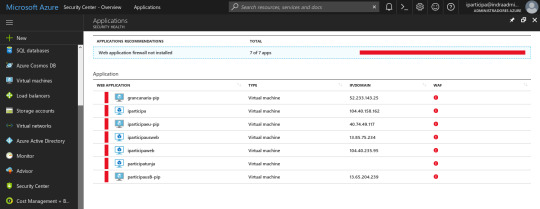

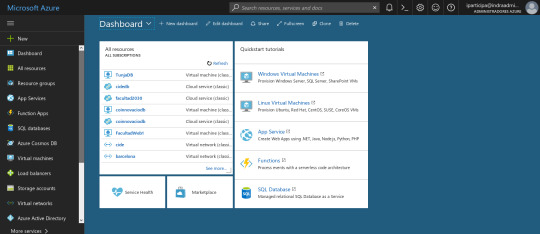

¡Esta vez sí que os hemos dejado con el culo torcido! Y es que hemos penetrado en el sistema mega-giga-tera-peta-hexa seguro de Microsoft. O no, ¡esperad! Que ya hace un tiempo fue comprometida su plataforma ofimática Office 365, algo que dio mucho que hablar. Y hace tan sólo un año, su plataforma cloud conocida como Azure. ¡¡La misma que ha vuelto a sufrir una vulnerabilidad en junio de este mismo año y a la que ahora hemos accedido nosotras!!

Concretamente, hemos penetrado en una cuenta de Indra Company que se encontraba en la nube de Microsoft. Y efectivamente, hemos permanecido 20 días dentro con derechos de administradoras: analizándola, configurando y desconfigurándola, utilizando sus redes corporativas y aplicaciones, generando algún que otro VPS... Si este es el panorama en Microsoft, para qué vamos a entrar a hablar de la seguridad informática del país en general. Absolutamente nefasta. Por eso nos entretenemos llevando a cabo tantas auditorías gratuitas :-D Como no nos cansaremos nunca de repetir y denunciar: la seguridad es el unicornio rosa del entorno binario.

En 2014, Indra contrató la plataforma de servidores en la nube de la gigante empresa de Bill Gates para aumentar la capacidad de gestión de sus servicios convirtiéndose en uno de sus socios más importantes. Y hoy, aunque con cautela, reconoce que uno de sus espacios virtuales en la nube ha sido comprometido.

La multinacional tecnológica española encargada de la comunicación del recuento de votos en tantas convocatorias electorales, tanto aquí como en otros países, pertenece al índice del IBEX 35 desde 1999, seis años después de su privatización con Felipe González al frente del gobierno de España. Su función en esta materia, una vez contabilizadas las papeletas de forma manual delante de interventores y apoderados de los distintos partidos tras el cierre de los colegios electorales, y elaboradas y comunicadas las actas, consiste en digitalizar los resultados. Por este motivo es tan importante la revisión de los resultados comunicados, actas en manos, por una comisión independiente.

Por este, y porque según los resultados de las investigaciones alrededor de la operación Lezo llevadas a cabo por la Guardia Civil Indra ha desviado 600.000 euros públicos al PP, el partido actualmente al mando del gobierno central. ¿Qué fiabilidad puede tener una de las principales responsables de la financiación ilegal de la organización criminal al mando del Estado español? ¿No le basta al PP con controlar la libertad de expresión y de pensamiento por medio de mordazas que tienen que hacerse también cargo de los resultados electorales ¿Y luego pretenden hablar de dictaduras y golpes de estado? ¿Con qué autoridad? ¿Con qué credibilidad?

Indra es, además, la principal contratista de la industria armamentística nacional y un nido de puertas giratorias del que pueden destacarse, entre otros, los casos de Pablo González Romero, primogénito de Felipe González; Josep Pujol Ferrusola, hijo de Jordi Pujol; y Pablo Gonźalez, hermano de Ignacio Gonźalez. Pero mejor que le echéis un ojo vosotras mismas al informe publicado por La Marea sobre este asunto.

¿Pero dónde hemos penetrado exactamente?

En iParticipa. Buceando en los servidores y aplicaciones de Indra conectados a la Red (que no todos lo están) nos llamó la atención el concepto de Cloud que se explica en la plataforma iParticipa (más información aquí y aquí), un proyecto en desarrollo que utilizaba Azure de Microsoft como centro de operaciones, diseño y programación de la idea.

Azure e iParticipa eran, además, dos escenarios con los que poder jugar al “Red Team” y darle un poco de caña a la gente de los “Blue Team” de respuesta inmediata ante ataques cibernéticos (guiño guiño) de los que tanto gusta alardear hoy a la señá Cospe y a Mariano. Nos armamos de paciencia y unas cajas de Coronas, y abordamos una auditoría a la corruptísima empresa del IBEX35. Y todo esto, por medio de un nuevo fichaje que, como la anterior becaria ascendida a redactora que escribe estas líneas, apunta maneras ;-)

¿Y por qué iParticipa?

La explicación sencilla es porque en una búsqueda somera detectamos una “vinculación” entre elecciones (electoral processes) e iParticipa, y porque era una plataforma concebida para ofrecer a organismos, administraciones y empresas (gobiernos incluidos) un modelo de innovación con el concepto Cloud. Y además era la menos obvia, ya que parecía algo un poco dejado (y por lo tanto, con menos vigiliancia). Nuestra intención de origen era demostar que la seguridad de los sistemas de Indra adolece de los mismos defectos que otros, y que todos pueden ser vulnerados.

Que todo estuviera en un servicio externo cuyo proveedor era el imperio Gates nos complicaba un poco la acción a emprender debido al sistema de logueo. No era sencillo, pero existían vectores que poder explotar...

¡Al lío!

Un scaneo simple muestra algunos dominios interesantes:

https://azure.microsoft.com/en-us/status/

http://track.azure.com/

http://portal.azure.com/

https://azureplatform.azurewebsites.net/en-us/

http://azureinteractives.azurewebsites.net/

https://passwordreset.microsoftonline.com

La alerta temprana del CERTSI sobre Active Directory de Azure en junio de 2017 aquí explicada, constituía también otro vector a tener en cuenta. ¿Habría updateado Indra a la versión que corregía la CVE-2017-8613?

Una búsqueda con los términos “Powered by Indra” también nos dio orientación sobre los trabajos realizados hasta la fecha (Nota: después de tomar conciencia de nuestra entrada en iParticipa, Indra ha eliminado la mayoría de aplicaciones y conexiones a la plataforma, siendo sólo posible a la hora de publicar esto localizar algunas en la caché de Google).

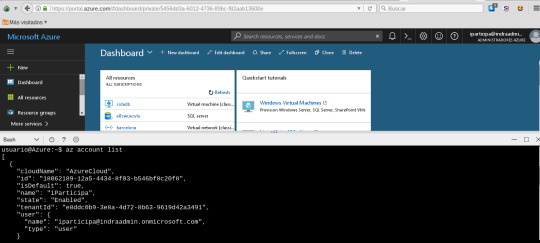

The Harvester daba información sobre usuarios. Sabemos que Microsoft proporciona un dominio "onmicrosoft.com" en el formato [email protected] cuando se realiza una suscripción a sus aplicaciones online debido a la arquitectura de Share Point Online, luego vamos a tener una cuenta similar a:

iparticipa@<grupo_de_usuarios>.onmicrosoft.com

o

<usuario>@indra.es

Indra:

onmicrosoft:

El usuario random de la empresa "consultado" (y que vamos a mantener en nuestras alcantarillas) “respondió” facilitando el grupo de usuarios de Azure en la "casa" de iParticipa y que corresponde a indraadmin. La política de contraseñas de Azure venía a decirnos que tenía que ser alguna con 3-4 juegos de caracteres y mayor de 8:

#Ip4t1c1p4

@iPart1cipazure

4zur3@1p4rt1C1pA

...etc.

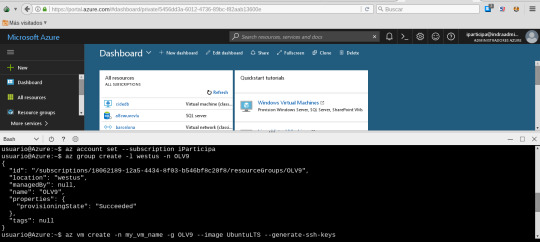

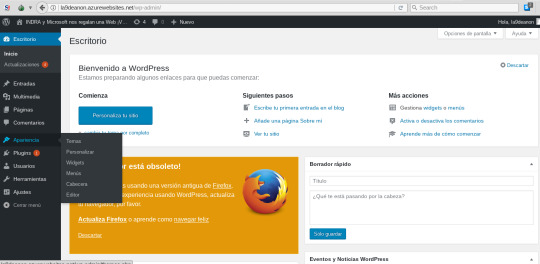

Ganado el acceso, quedaba explorar qué teníamos de valor en el pisito okupado.

1 - Vimos que no estaba muy actualizada y con errores graves de seguridad:

2 - Que teníamos acceso a la consola interna de Azure:

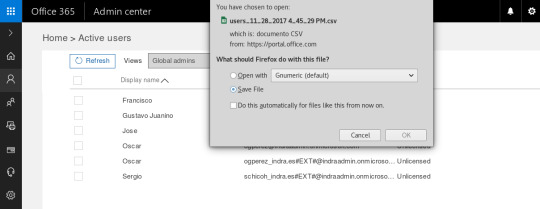

3 - Encontramos y descargamos los usuarios de Office 365:

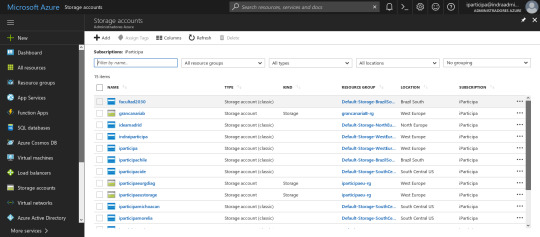

4 - Gestionamos el almacenamiento en Azure:

Entonces, para que quede claro: ¿qué podíamos hacer?

Podíamos configurar servidores virtuales (MV/VPS) en diferentes sistemas operativos y utilizarlos como base para lanzar mailbombing, subir malware, webs para phising, etc.

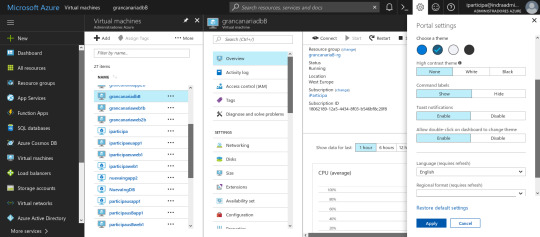

En un princpio decidimos montar unas cuantas máquinas virtuales pensando que los administradores globales de Indra (grupo indraadmin) estarían pendientes de los logs y nos echarían pronto de allí. Probamos con nombres aleatorios y con distintas opciones: consola interna, ssh, ftp... y comenzamos a dar pistas en redes sociales jugando con la vigencia de los mensajes.

Al final montamos un VPS/MV con una distribución de Kali Linux con la que podíamos hacer pentesting desde IPs “confiables” y que utilizamos para testear distintos objetivos (entre ellos algunas de las auditorias realizadas esa quincena larga como la del caso Nagore). Por poder, hubiéramos podido hasta hacer diabluras que estarían firmadas por Microsoft e Indra... ¡Nosotras y a saber quiénes más!

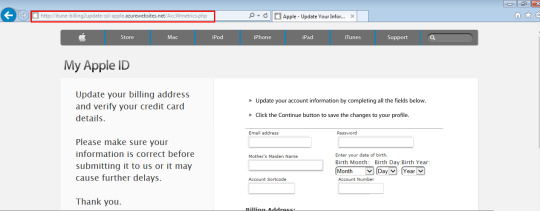

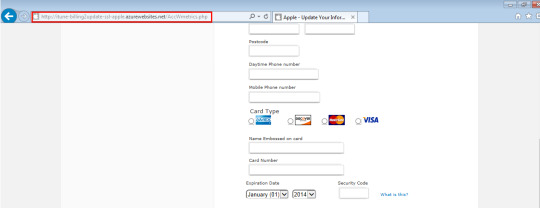

Otra cosa que también resulta sencilla es utilizar la “seguridad” que ofrece la marca Azure de Microsoft para poner en un dominio azurwebsite una web clonada que simulara el logueo en cualquier aplicación conocida; un perfecto phishing en un host nada menos que de Microsoft. Por ejemplo, generando un acceso web de Apple, con su misma estética, solicitando login y contraseña. Y es que en la url aparece “azurewebsites.net”, lo que da confianza a la usuaria aunque lo que vaya delante no lo entienda o no sepa lo que es. Con esto se pueden conseguir todo tipo de datos como tarjetas de crédito, números de cuentas bancarias, usuarios y contraseñas de otras aplicaciones, números de teléfonos, etc. Por ejemplo se podría crear http://paypalscurity.azurewebsites.net, que con unas mínimas diferencias en el inicio de la url llevaría a la confusión de las receptoras del enlace desde una máquina confiable y segura a todas luces. ¿No se os ocurren otras posibilidades...?

http://movistar . azurewebsites.net/

http://bankia-seguridad . azurewebsites.net/

http://netflix-accounts . azurewebsites.net/

https://bbva-control . azurewebsites.net/

http://verifiedbyvisa-security . azurewebsites.net/

Ejemplo de acceso web de Apple:

Pero nuestras acciones nunca se basan en el engaño y utilización de técnicas para dañar a usuarias de Internet, así que en lugar de esas web montamos estas otras más inocentes: