#utilizza Linux

Text

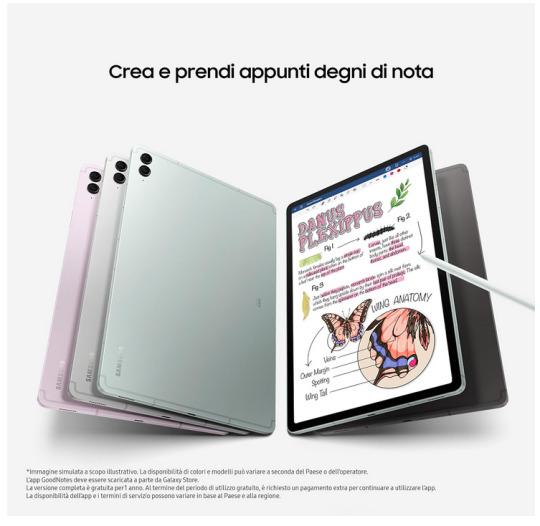

Samsung Galaxy Tab S9 FE+: Top di Gamma del 2024 con Display TFT LCD PLS da 12.4

Samsung Galaxy Tab S9 FE+: Top di Gamma del 2024 con Display TFT LCD PLS da 12.4

Samsung Galaxy Tab S9 FE+: Il Top di Gamma del 2024

Il Samsung Galaxy Tab S9 FE+ si distingue come uno dei migliori tablet del 2024, offrendo un'esperienza eccellente sia per l'intrattenimento che per la produttività.

Con un ampio display TFT LCD PLS da 12.4 pollici, questo tablet ti permette di immergerti completamente nei tuoi contenuti preferiti.

Design e Colori Vibranti

Esplora un mondo di creatività e intrattenimento con il Galaxy Tab S9 FE+. Con il suo design colorato e le varie opzioni di colori tra cui Gray, Mint, Silver e Lavender, questo tablet si adatta perfettamente alla tua personalità.

S Pen Inclusa

La confezione include la nuova S Pen resistente all'acqua, che ti consente di disegnare e scrivere liberamente.

Dai libero sfogo alla tua creatività con le app professionali e la S Pen Creator Edition.

Display Ottimizzato per Tutte le Condizioni di Luce

Grazie alla tecnologia Vision Booster, il Galaxy Tab S9 FE+ offre una visibilità ottimale anche sotto il sole diretto. Contrasto e colori perfetti ti accompagnano dallo studio all’aria aperta.

Prestazioni Fluenti e Realistiche

Guarda le tue serie TV preferite, naviga sul web o modifica i tuoi video in modo fluido grazie al display con refresh rate a 90Hz. Galaxy Tab S9 FE+ protegge la tua vista con emissioni di luce blu ridotte.

Resistente e Duraturo

Libera la tua creatività ovunque tu sia grazie alla batteria a lunga durata e alla resistenza IP68 che protegge il Galaxy S9 FE+ e la S Pen da acqua e polvere in ogni contesto.

In conclusione, il Samsung Galaxy Tab S9 FE+ si conferma come uno dei top di gamma del 2024, offrendo un mix perfetto di prestazioni elevate, design accattivante e funzionalità avanzate, tutto a un prezzo conveniente.

Vedi tutti i dettagli per l 'acquisto tramite i nostro link di affiliaizone ad amazon.

Articoli recenti

Microsoft: Un Difetto in Declino di Defender al Cuore del Blocco di Edge sui Siti Web

Analisi: Il 42% degli Utenti di Steam Utilizza Windows 11 sul loro PC

Beeper: Il CEO Condivide i Dettagli dell’App Android Ridisegnata

Reddit IPO: Valutazione Stimata fino a $6.5 miliardi secondo Nuovo Rapporto

Samsung Galaxy Tab S9 FE: Recensione del Tablet 10.9″ Top di Gamma del 2024

Tablet DOOGEE U9: Recensione del Miglior Tablet 10 Pollici del 2024

Nuova Variante Malware Linux BIFROSE Utilizza Dominio VMware Ingannevole

OpenAI accusa The New York Times di aver hackerato ChatGPT per prove nel processo contro Microsoft e OpenAI

0 notes

Text

Lingmo OS

Lingmo OS è un promettente sistema operativo basato su GNU/Linux Debian.

La particolarità di questa distribuzione è quella di cercare di assomigliare ad un ambiente grafico in stile MacOs.

Lingmo OS utilizza le librerie Qt in particolare QQC2 (Qt Quick Controls 2) ed è l’erede di Cutefishos dal quale ha ereditato molta parte del suo codice e stile grafico.

Può essere installato su computer con…

View On WordPress

0 notes

Text

Cassandra Crossing/ Archivismi: archiviamo Cassandra, parte prima

New Post has been published on https://www.aneddoticamagazine.com/it/cassandra-crossing-archivismi-archiviamo-cassandra-parte-prima/

Cassandra Crossing/ Archivismi: archiviamo Cassandra, parte prima

(564) — Oggi cambiamo lato della medaglia; niente tecnica, raccontiamo una storia vera.

31 dicembre 2023 Nelle ultime tre puntate abbiamo lavorato su Internet Archive, ma solo con esempi semplici.

Archiviare vuole però spesso dire archiviare una quantità di materiali diversi, con uno scopo finale. Ed in questi casi non ci sono esempi semplici che bastino; il diavolo sta sempre nei dettagli, e le informazioni più utili si apprendono ascoltando storie ed esperienze reali.

Ecco che oggi Cassandra vi racconterà una storia vera, tuttora non conclusa, e parlerà solo di dettagli che non hanno a che fare direttamente con Internet Archive, ma con le fasi preliminari una campagna di archiviazione generica, in cui il lavoro più lungo è ritrovare, raccogliere e soprattutto preparare il materiale per l’archiviazione vera e propria.

E cosa di meglio che raccontare la campagna di archiviazione di Cassandra Crossing? Si, era da tempo che Cassandra metteva da parte pezzi destinati ad essere archiviati. Ma andiamo con ordine.

Le origini di Cassandra Crossing risalgono al lontano 2003, la pubblicazione regolare (beh, quasi regolare….) inizia invece nel 2005 su Punto Informatico. Prosegue poi su altre testate come Zeusnews.it, talvolta in parallelo. Si estende anche su carta e in video.

I materiali disponibili erano dei tipi più svariati; file di testo con e senza accenti, file di word processor di tipi diversi, file pdf e chi più ne ha più ne metta. Tanti file sono ovviamente andati semplicemente persi.

Fu così che parecchi anni fa Cassandra cercò il modo di recuperare, omogeneizzare e centralizzare tutto il corpus di Cassandra.

Come in tutte le cose, conviene buttarsi a capofitto in un lavoro, ma pensare, programmare, fare e poi cercare una via ancora migliore. Dopo diversi tentativi, Cassandra ha provato Medium.com, un social specializzato per scrittori od aspiranti tali. Oltre a fornire un punto unico, in cui scrivere con un discreto editor online ed immagazzinare gli articoli, Medium.con è dotato di una ottima funzionalità di importazione di testo da qualunque sito, anche con pagine piene di pubblicità od effetti vari.

E’ dotato di una funzionalità di esportazione dei dati utente, che salvava i singoli articoli in formato in HTML.

Fu così che Cassandra centralizzò l’archivio su Medium.com, non senza aver dedicato molto tempo a ritrovare, con i motori di ricerca, i link ai vecchi articoli, mai archiviati in locale o comunque perduti.

Ma la soluzione non era soddisfacente per vari motivi, a cominciare dal fatto che gli articoli erano in un cloud, e peggio ancora in quello che sostanzialmente era un social, con tutti gli aspetti deleteri che Cassandra odia e vi racconta spesso.

E così Cassandra decise di iniziare ad archiviare Cassandra Crossing su Internet Archive. E visto che si partiva da un archivio completo in formato omogeneo, sembrava dovesse essere una passeggiata. “Madornale errore”, come usa dire Jack Slater.

Infatti l’omogeneità necessaria non è solo una questione di formato, ma soprattutto di struttura interna e di omogeneità delle informazioni memorizzate dei file degli articoli.

Partiamo dalla cosa più semplice: i nomi dei file. Ovviamente Medium.com utilizza una sua filosofia, e forma il nome dalla data di pubblicazione (non quella originaria, ma quella su Medium.com), aggiungendo un identificativo binario ed una derivazione del titolo.

Qualcosa tipo

2023–12–29_Cassandra-Crossing — Archivismi — l-organizzazione-dei-documenti-in-Internet-Archive-e83b9e3b9cca.html

Ora, è pur vero che i file si rinominano anche a mano, ma si tratta di un lavoro improbo quando i file sono centinaia o migliaia. Automatizzare diventa indispensabile. Per fortuna in Linux sono disponibili linguaggi di scripting potenti e librerie che hanno del miracoloso.

Si riesce quindi a rinominare abbastanza facilmente i file togliendo, aggiungendo e riordinando informazioni. Paradossalmente la cosa più difficile è stata inserire automaticamente il numero dell’articolo all’inizio del nome del file.

Per fortuna Cassandra, che talvolta è metodica, aveva l’abitudine di scrivere il numero dell’articolo all’inizio del sottotitolo, mettendolo tra parentesi tonde. Con qualche piccola alchimia di espressioni regolari è stato così possibile estrarlo automaticamente ed utilizzarlo per costruire un più “umano” nome di file come

562_Cassandra-Crossing — Archivismi — l-organizzazione-dei-documenti-in-Internet-Archive.html

Poi è stato necessario elaborare i file, ripulirli e convertirli in formati bene archiviabili.

Il primo passo necessario è stato ripulire i file html da una immane quantità di tag nascosti, totalmente inutili per definire il testo ma necessari per garantire le funzionalità del sito di Medium.com. Infatti, come tutti i social, Medium.com implementa le funzioni di esportazioni al minimo sindacale richiesto dal (sempre sia lodato) GDPR, e quindi produce dati completi si, ma non adatti per essere facilmente riutilizzati.

La soluzione migliore che Cassandra ha trovato è stata quella di convertire l’html in formato markdown, filtrare delle linee che non contenevano informazioni utili e riconvertirlo nuovamente in html. Questo piccolo miracolo è stato possibile grazie alle librerie di conversione documentale Pandoc, coadiuvate dalle normali utilità unix come grep.

Ora che i file sono ripuliti ed hanno un nome umano sussiste ancora il problema delle immagini incluse nei file. Infatti le immagini non vengono esportate con gli altri dati, e gli url delle immagini puntano tutti ai server di Medium.com, che quindi, malgrado tutto il lavoro fatto, ha ancora in pugno una parte importante degli articoli.

E’ necessario quindi convertire le immagini remote in immagini inline, dentro lo stesso codice html, codificandole in base64. Questo processo, concettualmente semplice, deve di solito essere svolto a mano per ogni singolo file ed url; per fortuna esiste il modo di farlo automaticamente, tramite il parametro — self-contained, aggiunto al comando Pandoc di riscrittura dell’html.

Per l’archiviazione, il formato principale scelto è comunque il pdf, che non ha questo problema perché convertendo l’html in pdf le immagini vengono inserite direttamente nel file.

Per non farsi mancare niente, sempre grazie ai miracoli di Pandoc, Cassandra ha potuto convertire in maniera semplicissima in pdf tutti i formati già prodotti, l’html di partenza, il markdown e l’html semplificato, scegliendo poi il migliore.

Il risultato, per ora, lo trovate qui.

Concludendo, un paio di giornate “piene” di lavoro hanno portato a questo script bash di 39 righe, certamente non ottimale né privo di errori, che qui comunque commenteremo, giusto per rendere l’idea. Capirlo a grandi linee è sufficiente. Ma se vi servisse, riutilizzarlo sarebbe per voi un bel risparmio di tempo.

# Procedura per la preparazione all’archiviazione degli articoli

# di Cassandra Crossing

#

# inizializzazioni varie

_base=”./tuttocassandra_elaborazione/”

_base2=”./posts/”

_base3=”./markdown/”

_base4=”./temp/”

_base5=”./html/”

_base6=”./pdf/”

_temp=”temp.txt”

#

# cambio directory di lavoro, creazione directory e pulizia file

cd “$_base”

mkdir markdown html temp pdf

rm ./markdown/* ./html/* ./temp/* ./pdf/*

cd “$_base2”

rm “$_temp”

_dfiles=”*”

#

# inizio loop principale

for f in $_dfiles

do

rm “$_temp”

#

# estrazione del numero dell’articolo

g=`grep -Eo -m 1 ‘\([0–9]+\)’ $f | tr -d ‘()’`

g=”000″$g

g=`echo $g | rev | cut -c 1–3 | rev`

h=`echo $f | cut -d ‘_’ -f2- | rev | cut -d ‘-’ -f2-| rev`

#

# formazione del nuovo nome del file e copia col nuovo nome

i=$g”_”$h

echo “ — -> Identifier: $i”

cp $f “../$_base4$i.html”

#

# conversione in formato markdown, ripulitura e riconversione in html

pandoc -f html -t markdown “../”$_base4$i”.html” > “$_temp”

grep -v “^:::” “$_temp” |sed -e ‘s|#.*||g’ > “../”$_base3$i”.md”

pandoc — self-contained -f markdown -t html “../”$_base3$i”.md”> “../”$_base5$i”.html”

pandoc — pdf-engine=xelatex -f markdown -t pdf “../”$_base3$i”.md” > “../”$_base6$i”.pdf”

#

# pulizia e fine ciclo

done

rm -rf “$_temp” “../$_base4”

(Se dovete copiare questa procedura, rimettete a posto i doppi apici curvi con quelli normali, gli apici semplici curvi con quelli normali, il segno meno lungo con due segni meno normali. Medium.com non permette di scrivere come si vuole …)

Ed anche per oggi è tutto. Stay tuned per la prossima puntata di “Archivismi”.

Scrivere a Cassandra — Twitter — Mastodon

Videorubrica “Quattro chiacchiere con Cassandra”

Lo Slog (Static Blog) di Cassandra

L’archivio di Cassandra: scuola, formazione e pensiero

Licenza d’utilizzo: i contenuti di questo articolo, dove non diversamente indicato, sono sotto licenza Creative Commons Attribuzione — Condividi allo stesso modo 4.0 Internazionale (CC BY-SA 4.0), tutte le informazioni di utilizzo del materiale sono disponibili a questo link.

0 notes

Text

Xiaomi HyperOS è ufficiale: caratteristiche, funzionalità e modelli su cui esordirà

Xiaomi ha ufficializzato il suo nuovo sistema operativo, Xiaomi HyperOS, creato e sviluppato per gestire l’ecosistema intelligente composto da dispositivi personali, automobili e prodotti per la casa. Quattro gli obiettivi principali: low-level refactoring, la connettività intelligente cross-end, l’intelligenza proattiva e la sicurezza end-to-end.

Il nuovo sistema operativo sarà al momento preinstallato sui nuovi dispositivi Xiaomi 14 Series, Xiaomi Watch S3, Xiaomi TV S Pro 85″ MiniLED e altri ancora, disponibili nel mercato cinese.

Low-level Refactoring: sfruttare appieno il potenziale dei device

Xiaomi ha un catalogo di prodotti che copre oltre 200 categorie. Questa ampia esperienza in differenti segmenti di prodotto ha spinto l’azienda a innovare oltre ogni aspettativa, dando così vita a Xiaomi HyperOS.In fase di sviluppo dal 2017, Xiaomi HyperOS è stato progettato per introdurre un nuovo livello di coerenza nel panorama IoT, adempiendo alla missione di unificare tutti i dispositivi dell’ecosistema in un unico framework di sistema integrato. L’obiettivo finale è massimizzare le prestazioni di ogni device, garantire un’esperienza utente uniforme e consentire una perfetta connettività tra tutti i dispositivi Xiaomi.

Xiaomi HyperOS è fondato su Linux e sul sistema Xiaomi Vela, sviluppato da Xiaomi stessa. La sua ampia compatibilità e le precise capacità system resource management consentono a ogni dispositivo di offrire prestazioni ottimali. Il layer Xiaomi HyperOS supporta oltre 200 piattaforme di processori e oltre 20 file system standard, coprendo centinaia di tipi di dispositivi e migliaia di SKU. Consente una configurazione, un funzionamento e un’implementazione flessibili in base ai requisiti hardware, con una gamma di dimensioni della RAM dei dispositivi compatibili che va da 64KB a 24GB. Seguendo il principio di configurare solo le risorse necessarie, Xiaomi HyperOS è leggero per sua stessa natura: il firmware di sistema sugli smartphone occupa solo 8,75GB, il che costituisce un miglioramento significativo rispetto alla concorrenza.

Xiaomi HyperOS è dotato di sofisticate capacità di pianificazione in grado di gestire accuratamente l’hardware e orchestrare differenti attività in scenari diversificati e complessi.

Connettività intelligente cross-end – HyperConnect

Il fulcro di HyperOS è un innovativo framework di connettività intelligente cross-end, HyperConnect, che facilita il collegamento in rete in tempo reale tra una miriade di dispositivi. Con l’introduzione del centro dispositivi integrato, gli utenti possono ora controllare attivamente quasi tutta la loro gamma di dispositivi connessi.

Xiaomi HyperOS armonizza tutti i dispositivi connessi, consentendo al software di adattarsi alle esigenze dell’utente. È possibile cambiare senza problemi le sorgenti della telecamera durante le videoconferenze, accedere alle telecamere dell’auto dal telefono, accedere alla telecamera posteriore dello smartphone mentre si utilizza un tablet o un laptop e persino collegare il tablet a Internet tramite lo smartphone. Inoltre, le app, i contenuti degli appunti e le notifiche possono essere trasferiti senza problemi tra i dispositivi, a seconda delle esigenze dell’utente.

L‘intelligenza proattiva di HyperOS

Nell’era dell’Internet of Things, la connettività e l’integrazione delle funzionalità tra i dispositivi è essenziale; Xiaomi HyperOS compie un ulteriore passo avanti incorporando un sottosistema di IA che supporta tecnologie IA avanzate, consentendo ai dispositivi di assistere gli utenti in modo proattivo.

HyperMind è il centro cognitivo dell’ecosistema di dispositivi Xiaomi, che porta connessioni all’avanguardia tra dispositivi nell’era dell’“intelligenza proattiva”. Ciò consente ai dispositivi di comprendere in modo proattivo le esigenze degli utenti e di agire di conseguenza. HyperMind utilizza le quattro capacità percettive dei dispositivi – ambiente, visione, suono e comportamento – per apprendere le esigenze degli utenti e adattare automaticamente i dispositivi alle loro necessità. Ad esempio, se un utente accende sempre la luce del soggiorno dopo aver sbloccato la serratura della porta intelligente, HyperMind illuminerà automaticamente la stanza dopo aver appreso questo schema e dopo aver richiesto il consenso dell’utente.

Xiaomi AI Assistant consente ora l’accesso diretto alle capacità di generazione di testo dei modelli di base tramite la sua interfaccia utente, rendendo possibili attività come la generazione di discorsi e il riassunto di articoli. La funzione di sottotitolazione in tempo reale è stata migliorata per trascrivere le conversazioni di videoconferenza in note e riassunti intelligenti delle riunioni. Ancora, gli utenti possono utilizzare frasi vocali per cercare immagini nei loro album fotografici e creare immagini di IA basate su ritratti esistenti; la versione per tablet dell’app “Mi Canvas” si è dotata di un pennello IA in grado di trasformare scarabocchi casuali in opere d’arte raffinate; inoltre, le applicazioni di terze parti possono sfruttare le potenzialità del sottosistema IA, come la comprensione dei documenti attraverso le schermate di WPS o la generazione di presentazioni con un solo comando.

Sicurezza End-to-End

Operando su un hardware dedicato, questo sistema operativo di sicurezza isolato è costruito appositamente per salvaguardare le informazioni sensibili, coprendo un’ampia gamma di funzioni di sicurezza per smartphone e dispositivi AIoT, come biometria, password e blocco dello schermo.

Xiaomi HyperOS estende il suo ombrello protettivo non solo ai singoli dispositivi ma anche ai moduli di sicurezza interconnessa, assicurando la fiducia reciproca tra i dispositivi della rete. Per proteggere ulteriormente l’intera rete, Xiaomi HyperOS impiega la crittografia end-to-end attraverso il TEE per la trasmissione dei dati tra i dispositivi.

HyperOS è open source

Xiaomi HyperOS aderisce al principio dell’open source, alimentando attivamente un ecosistema software aperto, e accoglie i partner per unirsi a Xiaomi nel dare forma a un ecosistema intelligente e fornire insieme una migliore esperienza utente.

Xiaomi ha annunciato l’open-sourcing di Xiaomi Vela, una piattaforma software IoT pensata per i prodotti IoT di consumo. Questa piattaforma, sviluppata in modo indipendente da Xiaomi, si basa sul sistema operativo in tempo reale open-source NuttX. Xiaomi Vela fornisce una piattaforma software uniforme per diversi hardware IoT, semplificando lo sviluppo grazie all’astrazione delle differenze hardware sottostanti e offrendo un’interfaccia software unificata per gli sviluppatori di livello superiore. Questo approccio unifica scenari applicativi diversi, snellisce lo sviluppo e migliora l’efficienza. Rendendo Xiaomi Vela open-source per i produttori e gli sviluppatori di dispositivi IoT, Xiaomi promuove l’innovazione dei device IoT, migliorandone le prestazioni e abilitando la capacità di connettività in tempo reale su un ampio spettro di dispositivi.

L'articolo Xiaomi HyperOS è ufficiale: caratteristiche, funzionalità e modelli su cui esordirà sembra essere il primo su Cellulare Magazine.

Read the full article

0 notes

Text

L'indipendenza tecnologica non dipende da alcuna azienda o software particolare .

Gli unici strumenti di cui hai bisogno sono le basi comuni open source integrate in qualsiasi sistema operativo Linux o BSD: strumenti gratuiti di dominio pubblico che non sono di proprietà di nessuno e che possono essere eseguiti su qualsiasi computer.

Impara alcuni di questi strumenti di base e potrai eseguire il tuo server privato su qualsiasi computer per sempre, per il resto della tua vita. Ospita il tuo sito web e la tua posta elettronica. Mantieni i tuoi contatti e calendari sincronizzati con il tuo telefono. Esegui il backup e sincronizza foto, film e musica nel tuo spazio di archiviazione privato. Non sono più necessari abbonamenti.

Si possono ignorare tutte le aziende che offrono “ soluzioni ”, anche se gratuite, perché tolgono l’autosufficienza . Il punto è sapere come farlo da soli , non avere qualcuno che lo faccia per te. Vale la pena fare un po' di lavoro iniziale, come imparare a guidare.

Di seguito sono riportate semplici istruzioni passo passo che funzionano. Invece di sommergerti di opzioni, utilizza un sistema operativo chiamato OpenBSD e una società di hosting chiamata Vultr perché li uso da anni e so che sono buoni e affidabili. Ma potresti fare la stessa configurazione con qualsiasi sistema operativo Linux o BSD gratuito , con qualsiasi società di hosting che ti dia accesso "root" al tuo server privato. Potresti farlo anche su un vecchio laptop nel tuo armadio .

Quindi se un’azienda diventa malvagia o fallisce, nessun problema! Puoi configurare un nuovo server ovunque in un'ora, indirizzare il tuo nome di dominio al nuovo indirizzo IP e il gioco è fatto. Questa è l'indipendenza tecnologica : non dipendere mai da un particolare provider o software. È molto potente. Le istruzioni seguenti ti mostreranno come. [...]

1 note

·

View note

Text

Amazon si unisce a Open Invention Network per proteggere i suoi brevetti Linux

Amazon e Amazon Web Services (AWS) hanno aderito al consorzio di non aggressione dei brevetti Open Invention Network (OIN).

Fondato nel 2015, l'OIN acquista brevetti e poi li concede in licenza royalty-free ai suoi membri, che hanno tutti concordato di non far valere i propri brevetti contro progetti basati su Linux, entro certi limiti.

Questo può aiutare a combattere un'attività comunemente nota come "patent trolling", in cui le persone cercano di far valere i propri brevetti ben oltre i loro veri diritti legali, spesso nel tentativo di estorcere pagamenti.

Che ruolo giocherà Amazon?

Amazon utilizza una varietà di software basato su Linux come parte sia di Amazon Web Services (AWS) che della sua attività di vendita al dettaglio.

La mossa vedrà Amazon impegnare il suo intero portafoglio di brevetti nel corpo di brevetti che sono liberi di utilizzare all'interno dei progetti open source definiti da OIN.

Una volta che l'OIN accetta di proteggere un software, a tutti i membri vengono concesse licenze di brevetto comunitario esenti da royalty per l'utilizzo di tale software.

Amazon afferma che l'aggiunta dei suoi brevetti al pool sta contribuendo a ridurre il rischio di aggressione ai brevetti per le aziende che innovano con l'open source.

Nithya Ruff, direttore dell'ufficio del programma Open Source di Amazon, ha dichiarato: "Linux e l'open source sono essenziali per molti dei nostri clienti e un motore chiave dell'innovazione in Amazon".

Siamo orgogliosi di supportare un'ampia gamma di progetti, fondazioni e partner open source e ci impegniamo per il successo e la sostenibilità a lungo termine dell'open source nel suo complesso.

Hanno aggiunto: "Aderendo a OIN, continuiamo a rafforzare le comunità open source e contribuiamo a garantire che tecnologie come Linux rimangano fiorenti e accessibili a tutti".

È difficile dire esattamente perché Amazon abbia optato per la recente mossa, ma di recente ha sicuramente sostenuto alcune iniziative open source.

Ad esempio, nel maggio 2022 Amazon ha iniettato $ 10 milioni di finanziamenti annunciati (si apre in una nuova scheda) nella Open Source Security Foundation (OpenSSF), unendosi ad altri sostenitori di Big Tech come Alphabet.

Amazon non è estraneo alle controversie legali relative ai brevetti.

È stato riferito nell'ottobre 2022 che il gigante tecnologico cinese Huawei sta attualmente facendo causa ad Apple per una violazione di brevetto senza nome.

0 notes

Text

Sottosistema Windows per Linux 2: la guida completa per Windows 10 e 11

Sottosistema Windows per Linux 2: la guida completa per Windows 10 e 11

Questo tutorial mostra come installare, gestire e utilizzare un ambiente Linux completo sul tuo PC Windows 10 o Windows 11 con WSL2. Eseguirai un kernel Linux ed eseguirai applicazioni native condividendo senza problemi file e servizi con editor di codice e browser Windows.

Perché usare Linux?

Il tuo host web utilizza quasi sicuramente Linux . È veloce, open source ed esegue la maggior parte…

View On WordPress

0 notes

Text

Samsung Galaxy Tab S9 FE: Recensione del Tablet 10.9" Top di Gamma del 2024

Samsung Galaxy Tab S9 FE: Il Tablet di Fascia Alta per l'Eccellenza Multimediale

Il Samsung Galaxy Tab S9 FE sta rapidamente emergendo come uno dei tablet più ambiti del 2024, grazie alle sue prestazioni di alto livello e alle sue funzionalità avanzate.

Con un ampio display, una potente RAM, una memoria generosa e una resistenza all'avanguardia, questo tablet è progettato per soddisfare le esigenze degli utenti più esigenti.

Design e Colorazioni Vibranti

Una delle prime cose che cattura l'attenzione dell'utente è il design accattivante del Samsung Galaxy Tab S9 FE.

Disponibile in una varietà di colori vivaci tra cui Gray, Mint, Silver e Lavender, questo tablet permette agli utenti di esprimere la propria personalità attraverso il proprio dispositivo.

Con dimensioni ergonomiche e una scocca in metallo resistente, il Tab S9 FE unisce stile e robustezza in un unico pacchetto.

Esperienza Visiva Immersiva

Il display TFT LCD PLS da 10.9 pollici offre un'esperienza visiva straordinaria, con colori vividi e dettagli nitidi.

La tecnologia Vision Booster garantisce una visibilità ottimale anche sotto la luce diretta del sole, mentre il refresh rate a 90Hz assicura una visualizzazione fluida e reattiva.

Con la protezione dalla luce blu ridotta, il Galaxy Tab S9 FE protegge gli occhi degli utenti anche durante sessioni di utilizzo prolungate.

Prestazioni Potenti

Dotato di un processore Exynos 1380 e 6GB di RAM, il Tab S9 FE offre prestazioni potenti e reattive per una varietà di attività, dal multitasking alla grafica intensiva.

Con 128GB di memoria interna, c'è spazio sufficiente per archiviare foto, video, applicazioni e molto altro ancora. Inoltre, la batteria da 8000mAh garantisce una lunga durata e permette agli utenti di utilizzare il tablet per lunghe sessioni senza doversi preoccupare di rimanere senza carica.

Resistenza e Durata

Il Samsung Galaxy Tab S9 FE è progettato per resistere alle sfide della vita quotidiana.

Con la classificazione IP68, è protetto dall'acqua e dalla polvere, mentre la scocca in metallo conferisce una robustezza aggiuntiva. Inoltre, la S Pen inclusa, resistente all'acqua, consente agli utenti di esprimere liberamente la propria creatività ovunque vadano.

Conclusione

In conclusione, il Samsung Galaxy Tab S9 FE si distingue come un tablet di fascia alta che offre un'esperienza multimediale eccellente e prestazioni affidabili.

Con il suo design accattivante, il display immersivo, le prestazioni potenti e la resistenza all'avanguardia, questo tablet è una scelta ideale per gli utenti che cercano il meglio in termini di funzionalità e stile.

Non sorprende che sia diventato uno dei tablet più venduti nella fascia alta. Se sei interessato a acquistare il Samsung Galaxy Tab S9 FE, puoi trovarlo su Amazon tramite il seguente link di affiliazione: Acquista qui.

Articoli recenti

Tablet DOOGEE U9: Recensione del Miglior Tablet 10 Pollici del 2024

Nuova Variante Malware Linux BIFROSE Utilizza Dominio VMware Ingannevole

OpenAI accusa The New York Times di aver hackerato ChatGPT per prove nel processo contro Microsoft e OpenAI

Threads introduce la funzionalità di salvataggio dei post come X e Instagram

Intel rilascia un nuovo driver Bluetooth per Windows con miglioramenti in modalità ibernazione e Dual Sense

Tablet Conveniente e Potente SIMPLORI M107: Specifiche e Offerta Imperdibile

ECLAST T45HD Tablet Android 13 10,5 Pollici | 16 GB RAM + 128 GB ROM | Display 2K | Widevine L1 | Dual SIM

TRIGKEY Green G4 N100: Mini PC Potente con Wi-Fi 6 e Ampia Memoria

0 notes

Text

Nozioni di base per laptop.

I laptop sono convenienti per il trasporto di file, foto e documenti in giro oltre a navigare su Internet. Un laptop, chiamato anche computer portatile, un palmare, un minicomputer con una tastiera e uno schermo o una tastiera e un mouse esterni. I PC, (personal computer) sono più grandi, computer fissi destinati all'uso con software. Entrambi hanno applicazioni di elaborazione delle parole di base, foglio di calcolo e applicazioni per ufficio, programmi di editing musicale e video e accesso a Internet. I laptop eseguono anche altri sistemi operativi come Windows CE, Linux e Solaris.

I laptop sono ideali per l'uso in uso mobile. Con la prevalenza di elettronica portatile come telefoni cellulari e lettori multimediali portatili, i laptop stanno trovando la loro strada nei cuori e nelle tasche di più persone. Inoltre, a causa della loro mobilità, possono essere presi praticamente ovunque, dall'aula della spiaggia, dalla stanza del lavoro all'automobile e di nuovo. I laptop di oggi possono eseguire funzioni di base come l'elaborazione di testi, l'invio di e-mail e navigare su Internet. Come suggerisce il loro nome, i laptop sono fantastici per l'uso mobile.

Prodotti più popolari MiglioriOpinioni.Com Italia I laptop possono sostituire i computer desktop in determinate situazioni. Ad esempio, se una persona lavora in un ufficio, non avrebbe bisogno di un desktop per essere in grado di fare tutte le attività tipiche richieste da un professionista competente come lettere di scrittura e documenti aziendali. I laptop possono essere utilizzati come alternativa ai computer desktop in situazioni in cui non c'è o scarso accesso a un PC locale. Ad esempio, una persona può utilizzare il suo laptop per navigare su Internet, inviare e-mail, chat con clienti e colleghi, giocare e così via.

Alcuni produttori di laptop hanno introdotto una serie di caratteristiche speciali volte a rendere i laptop più utili per il mobile computing. Una caratteristica così utile è la portabilità USB. Quasi tutti i laptop moderni hanno questa funzione di portabilità. La portabilità USB consente di utilizzare il laptop su vari dispositivi portatili come telefoni cellulari, lettori MP3 e altri gadget elettronici. Questa è una caratteristica particolarmente utile per gli studenti che hanno bisogno di portare i loro laptop in giro per il campus.

I laptop sono generalmente più piccoli dei computer desktop. Un lato negativo della dimensione dei laptop è che non sono così potenti come computer desktop. Oltre alle loro dimensioni, i laptop sono anche meno costosi dei computer desktop. Ciononostante, ci sono molti vantaggi nell'uso di laptop. Un vantaggio è che possono essere facilmente utilizzati ovunque in qualsiasi momento, il che li rende ideali per le persone che sono sempre sulla strada.

I computer portatili hanno i loro vantaggi e svantaggi. Uno dei principali svantaggi di un laptop è che manca la mobilità associata a un computer desktop. Una persona non può semplicemente riprendere e lasciare il suo laptop dietro. Un altro svantaggio di un laptop è che non sono come facili da usare come desktop. Sono pesanti e grandi, e non sono facili da portare a causa della loro dimensione e peso.

I laptop sono utilizzati principalmente per il personal computing. Non sono ampiamente utilizzati per motivi di lavoro, sebbene siano utili per gli utenti aziendali. I notebook aziendali sono più potenti e più pesanti dei laptop personali, quindi sono più adatti per uso aziendale. Anche se alcuni laptop sono progettati per l'uso mentre sei in viaggio, la maggior parte delle persone utilizza i loro computer nella loro casa o per motivi di lavoro, quindi la mobilità non è un problema per la maggior parte degli utenti.

I computer portatili stanno aumentando in popolarità a causa dei benefici che offrono agli utenti. I costi coinvolti con il proprietario e l'utilizzo di un laptop sono molto inferiori ai computer desktop. Sebbene siano più costosi dei computer desktop, sono anche più potenti e user-friendly. C'è una vasta gamma di portatili tra cui scegliere, quindi scoprire che uno che è giusto per te dovrebbe essere facile.

1 note

·

View note

Text

Pass the Ticket: come mitigarlo con un SOCaaS

Estimated reading time: 5 minutes

Ogni anno cresce costantemente il numero di attacchi che minacciano la sicurezza di dispositivi, sistemi informatici, server e infrastrutture di rete. Questo avviene traendo vantaggio dalle vulnerabilità presenti in questi sistemi. Tra le tante tipologie di attacchi, bisogna prestare particolarmente attenzione all’attacco pass the ticket (PTT).

Con un attacco pass the ticket è possibile sfruttare il protocollo di rete Kerberos, presente in tutti i principali sistemi operativi, per accedere alla sessione di un utente pur non avendo le sue credenziali d'accesso. Un attacco di questo tipo può essere difficile da rilevare e solitamente è in grado di aggirare i più comuni controlli d’accesso al sistema.

Pass The Ticket: cos'è e come funziona

Kerberos

Prima di capire nel dettaglio cos'è e come funziona un attacco PTT è opportuno fare un po' di chiarezza sul protocollo di rete Kerberos dato che un attacco di questo tipo, sfrutta proprio questo protocollo. Kerberos è un protocollo di rete progettato dal MIT negli anni '80 ed è diventato uno standard IETF nel 1993. Viene usato per l'autenticazione forte tra diversi terminali tramite un sistema di crittografia a chiave simmetrica, senza trasmettere alcuna password.

Il vantaggio nell'utilizzare il protoccolo Kerberos sta nel suo sistema di autenticazione forte tra client e server. Questo lo rende molto efficace contro i tentativi di phishing e contro gli attacchi "man in the middle".

Kerberos è integrato in tutti i principali sistemi operativi appartenenti ad aziende note come Microsoft, Apple, Red Hat Linux e molte altre ancora.

Con un attacco pass the ticket è possibile sfruttare l’autenticazione Kerberos per ottenere l’accesso ad un account utente. Le conseguenze che potrebbe comportare un avvenimento del genere non sono da sottovalutare. Tra i tanti scenari immaginabili ad esempio, ci potrebbe essere la possibilità che l’account compromesso goda di elevati privilegi amministrativi garantendo così all’hacker pieno accesso alle risorse.

L'attacco

Un attacco pass the ticket permette di ottenere un accesso privilegiato alle risorse di rete senza dover utilizzare alcuna password utente. Ecco come: in Active Directory, un Ticket Granting Ticket (TGT) ha la funzione di dimostrare che un utente è proprio chi dice di essere. Tramite alcuni strumenti e tecniche, un hacker potrebbe raccogliere questi ticket e utilizzarli per richiedere dei Ticket Granting Service (TGS) con il fine di accedere alle risorse presenti in altre parti della rete.

Un attacco PTT potrebbe comportare dei rischi anche se l’account compromesso non gode di particolari privilegi amministrativi dal momento che l’hacker, tramite il Lateral Movment, potrebbe riuscire ad ottenere l’accesso ad altri account e dispositivi.

La differenza tra il pass the ticket e un attacco pass the hash sta nel fatto che il primo sfrutta i ticket TGT che hanno una scadenza di poche ore, mentre il secondo utilizza gli hash NTLM che cambiano solo nel caso in cui un utente decida di cambiare la sua password. Un ticket TGT deve essere utilizzato entro i tempi della sua scadenza oppure va rinnovato per un periodo di tempo più lungo.

Come difendersi e prevenire un attacco Pass The Ticket

Mantenere sicura una rete e i dispositivi ad essa connessi è un fattore molto importante. Bisogna sempre avere protocolli e software che riescano a garantire una protezione efficace da ogni tipo di minaccia, con sistemi aggiornati che mantengano le informazioni sensibili al sicuro. Le aziende possono avvalersi di tecnologie di rilevamento e risposta degli endpoint. Sarà possibile il rilevamento locale di più ticket utilizzati per la stessa sessione.

Caso account senza privilegi

Nel caso in cui avvenga un attacco pass the ticket, se l'account compresso a cui è stato sottratto il TGT o il TGS era un account con privilegi limitati, la mitigazione potrebbe essere abbastanza semplice. Basta reimpostare la password di Active Directory dell’utente. Un'azione simile invaliderebbe il TGT o il TGS, impedendo all’hacker di generare nuovi ticket.

Caso account con privilegi

Al contrario, se l'attacco PTT ha compromesso un account privilegiato, limitare il danno è molto più difficile. In questi casi, le aziende potrebbero rispondere all’attacco reimpostando il servizio Kerberos TGT in modo da generare una nuova chiave di firma, assicurandosi di eliminare la chiave compromessa.

Successivamente è necessario analizzare nel dettaglio i registri Kerberos e le informazioni di Active Directory per investigare e scoprire a quali risorse di rete sono state compromesse. In questo modo si ha anche modo di capire quali dati potrebbero essere stati sottratti. La tecnologia SIEM consente alle organizzazioni di assimilare, analizzare e analizzare questi dati.

Protezione dall'attacco

Per garantire una protezione completa ad una infrastruttura, impedendo anche attacchi pass the ticket, è bene usare tecnologie di rilevamento valide come UEBA e SIEM. Infatti, è possibile prevenire attacchi Pass The Ticket analizzando il comportamento degli utenti e delle entità. La soluzione UEBA, in questi casi, assicurerebbe l'identificazione rapida di qualsiasi account compromesso, bloccandolo in modo da mitigare i danni.

Alcuni software SIEM inoltre, permettono non solo di analizzare i tradizionali logs ma sono in grado anche di fornire un'analisi accurata della sicurezza, analizzando il comportamento della rete e degli utenti in modo da rilevare tempestivamente la presenza di eventuali minacce all’infrastruttura.

Conclusioni

Abbiamo visto cos'è un attacco pass the ticket e in che modo le aziende possono adottare soluzioni specifiche per intercettare i pericoli e le anomalie di un'intera infrastruttura informatica. Possiamo così mitigare più efficacemente le minacce.

Una soluzione completa, come abbiamo visto, coinvolge un monitoring costante e granulare delle comunicazioni. La soluzione che proponiamo a questo scopo è un SOCaaS.

Se vuoi conoscere i nostri servizi dedicati alla sicurezza, non esitare a contattarci. Puoi usare il pulsante qui sotto, saremo lieti di rispondere a qualsiasi tua domanda.

- Pass the hash: come guadagnare accesso senza la password

- Attacco Magecart: cos'è e come proteggersi

- I più recenti attacchi Ransomware nel 2021

Read the full article

0 notes

Text

Zimbra Convertitore migra Zimbra a PST

Zimbra è un'applicazione basata su desktop disponibile su Linux, Mac OS, Windows e molti altri. Gli utenti possono sincronizzare calendario, cartella, contatti, e-mail e così via tra il proprio disco di sistema e la propria casella di posta utilizzando il desktop Zimbra. Zimbra è ampiamente utilizzato dalle persone, tuttavia, alcuni utenti migrano ancora da Zimbra a PST tramite Zimbra Converter. In questo blog abbiamo discusso un metodo sicuro e diretto per eseguire il processo di migrazione senza rendere inaccessibili i dati.

Perché gli utenti dovrebbero utilizzare Zimbra Converter per migrare Zimbra a PST e non al metodo manuale?

Consigliamo vivamente ai nostri lettori di utilizzare Zimbra Converter per migrare Zimbra a PST. Se un utente sceglie uno strumento di terze parti per eseguire il processo di migrazione, può spostare i dati da Zimbra a PST in modo sicuro. L'utilizzo di uno strumento di terze parti rispetto al metodo manuale è un'opzione migliore in quanto gli utenti possono essere certi del risultato e non rischiare i dati. Non ci sono limitazioni maggiori o minori nell'utilizzo dello strumento di terze parti rispetto al metodo manuale. Se un utente commette un grave errore nell'utilizzo del metodo manuale, potrebbe non essere in grado di migrare tutti i dati e rischiare anche la sicurezza.

Suggeriamo ai nostri lettori di utilizzare Zimbra Converter per migrare direttamente Zimbra a PST. Lo strumento è integrato con le principali funzionalità che consentono agli utenti di migrare Zimbra a oltre 10 formati di file come NSF, VCF, ICS, MBOX, PDF, MSG, EML, PST, EMLX, O 365, Exchange Server, HTML e così via. Il software è costituito da molteplici funzionalità più recenti che garantiscono la sicurezza e la migrazione al 100% dei dati da Zimbra al tipo di file desiderato. Lo strumento ha "Conversione batch" "Elemento selettivo", "Filtro messaggi", "Dividi" e molte altre potenti funzionalità che aiuteranno gli utenti a migrare Zimbra a PST direttamente e rapidamente.

Scopri i passaggi per migrare da Zimbra a PST tramite Zimbra Converter

● Apri Zimbra Converter sul sistema operativo.

● Fare clic con il pulsante destro del mouse sull'opzione "Preferenze".

● Fare clic sull'opzione "Apri".

● Fare clic sui pulsanti "Cassetta postale singola" o "Cassetta postale multipla".

● Seleziona le cartelle Zimbra di cui desideri eseguire la migrazione.

● Sfoglia le cartelle Zimbra nella posizione desiderata.

● Fare clic su "OK".

Segui i passaggi sopra indicati e migra Zimbra a PST in pochissimo tempo e in sicurezza. Utilizza lo strumento per eseguire l'intero processo di migrazione in modo sicuro e non utilizzare il metodo manuale poiché comporta molteplici rischi e limitazioni, quindi suggeriamo ai nostri lettori di optare per uno strumento automatizzato per garantire la sicurezza.

Sommario

In questo blog, abbiamo discusso i motivi per utilizzare un convertitore Zimbra professionale per migrare Zimbra a PST. abbiamo menzionato in dettaglio i passaggi per utilizzare un convertitore Zimbra per migrare la casella di posta Zimbra nel formato di file PST.

Leggere Di più: https://www.kdetools.com/blog/free-methods-export-zimbra-to-pst.html

0 notes

Text

Tablet DOOGEE U9: Recensione del Miglior Tablet 10 Pollici del 2024

Recensione del Tablet DOOGEE U9: Una Scelta Popolare su Amazon

Il Tablet DOOGEE U9 sta rapidamente guadagnando popolarità tra gli acquirenti su Amazon, e non è difficile capire il motivo.

Con una serie di funzionalità all'avanguardia, prestazioni affidabili e un prezzo accessibile, questo tablet si sta distinguendo nel mercato dei dispositivi mobili del 2024.

Prestazioni Potenti e Connessione Avanzata

Una delle caratteristiche più impressionanti di questo tablet è il suo supporto per il WiFi 6, garantendo segnali più stabili e trasmissioni più veloci.

Con la connettività Bluetooth 5.0, è possibile godersi un'esperienza audio wireless coinvolgente e a basso consumo energetico. Inoltre, il supporto per Widevine L1 permette di guardare i video su piattaforme popolari come Disney+, Amazon Prime Video e Hulu con una qualità eccellente.

Sistema Operativo Avanzato e Ampia Capacità di Archiviazione

Dotato del sistema operativo Android 13, il tablet offre un maggiore controllo della privacy e dei dati, oltre a una migliore protezione per gli utenti.

Con una frequenza principale fino a 2,0 GHz, le prestazioni di streaming sono fluide e efficienti.

La combinazione di 7GB di RAM e 64GB di ROM garantisce un funzionamento regolare del sistema e una vasta capacità di archiviazione per applicazioni e contenuti multimediali. Inoltre, la possibilità di espandere la memoria fino a 1TB con una scheda TF aggiuntiva rende questo tablet estremamente versatile.

Display Vivido e Controllo Genitori Integrato

Il tablet presenta uno schermo IPS da 10,1 pollici con una risoluzione di 1280x800 pixel, che offre colori vivaci e un'esperienza visiva coinvolgente.

La funzione di controllo genitori integrata risponde alle preoccupazioni dei genitori sul tempo trascorso dai loro figli sui dispositivi e sull'accesso alle applicazioni, offrendo una soluzione bilanciata tra apprendimento e intrattenimento.

Batteria Durevole e Certificazione di Sicurezza

Con una batteria da 5060 mAh, il tablet DOOGEE U9 è in grado di soddisfare le esigenze quotidiane di lavoro e intrattenimento. La porta Type-C semplifica il processo di ricarica, assicurando una maggiore comodità.

Inoltre, la certificazione TÜV Rheinland per la protezione degli occhi offre una garanzia aggiuntiva di sicurezza per gli utenti.

Conclusione

In conclusione, il Tablet DOOGEE U9 si distingue come una scelta eccellente per coloro che cercano un dispositivo mobile potente e versatile.

Con prestazioni impressionanti, un'ampia capacità di archiviazione, un display vivido e funzionalità di sicurezza avanzate, questo tablet offre un ottimo rapporto qualità-prezzo. Non sorprende che sia diventato uno dei prodotti più venduti su Amazon nei primi mesi del 2024.

Se sei interessato a acquistare il Tablet DOOGEE U9, puoi trovarlo su Amazon tramite il seguente link di affiliazione: Acquista qui.

Articoli recenti

Nuova Variante Malware Linux BIFROSE Utilizza Dominio VMware Ingannevole

OpenAI accusa The New York Times di aver hackerato ChatGPT per prove nel processo contro Microsoft e OpenAI

Threads introduce la funzionalità di salvataggio dei post come X e Instagram

Intel rilascia un nuovo driver Bluetooth per Windows con miglioramenti in modalità ibernazione e Dual Sense

Tablet Conveniente e Potente SIMPLORI M107: Specifiche e Offerta Imperdibile

ECLAST T45HD Tablet Android 13 10,5 Pollici | 16 GB RAM + 128 GB ROM | Display 2K | Widevine L1 | Dual SIM

TRIGKEY Green G4 N100: Mini PC Potente con Wi-Fi 6 e Ampia Memoria

TECLAST N20: Mini PC Potente e Compatto con Wi-Fi 6 e Ampia Memoria

0 notes

Photo

Netrunner 2018.01 “Rolling” Netrunner Netrunner è una distribuzione Linux basata su Kubuntu che utilizza una versione personalizzata del desktop manager KDE e integra molte applicazioni Gnome, nonchè codec multimediali e plugin per Flash e Java.

1 note

·

View note

Photo

Drovorub: il Malware che attacca Linux

L’FBI e la NSA hanno pubblicato un rapporto sul malware basato in Russia che attacca Linux noto come Drovorub.

Drovorub utilizza un rootkit del modulo del kernel consentendo di controllare il computer da remoto, evitando ogni suo rilevamento mentre è in azione. Il malware è facile da individuare se si scaricano informazioni non elaborate dalla rete, ma il modulo del kernel quindi lo rende difficile da trovare, agganciando molte delle sue funzioni in modo che i processi possano essere nascosti.

La fonte del malware è stata rintracciata presso il GRU, Direttorato principale per l’informazione e servizio informazioni delle forze armate russe.

Leggi su Andrea Biraghi Medium

Andrea Biraghi: ultime notizie e rassegna stampa, cybersecurity 24 Agosto 2020

Cybersecurity: hackers iraniani prendono di mira Asia e Russia con il ransomware DHARMA

Cybersecurity: rischio malware i file condivisi su Google Drive

0 notes