#Zugriffsmanagement

Text

Wie man die Sicherheit beim Einsatz von Kafka in der Microserver-Architektur optimiert:

Optimiere die Sicherheit beim Einsatz von Kafka in der Microserver-Architektur mit MHM Digitale Lösungen UG

#Kafka #MicroserverArchitektur #Sicherheit #MHMDigitaleLösungenUG

Die Microserver-Architektur ist ein Ansatz, der das Hinzufügen und Entfernen von Servern zu einem bestehenden Netzwerk ermöglicht, ohne dass sich das gesamte Netzwerk ändern muss. Kafka ist ein Open-Source-Stream-Prozessing-System, mit dem sich die Verarbeitung von Datenströmen in Echtzeit vereinfachen lässt. Ein solches System ist für Unternehmen vor allem bei der Verarbeitung großer Datenmengen…

View On WordPress

#Auditing#Authentifizierung#Authorisierung#Kontingentierung#Logging#Monitoring#Rechteverwaltung#TLS#Verschlüsselung#Zugriffsmanagement

0 notes

Text

KRITIS: OT- und IoT-Netzwerkanomalien sind allgegenwärtig

Ein neuer Report zeigt: Netzwerkanomalien und Angriffe sind die häufigsten Bedrohungen für OT- und IoT-Umgebungen besonders im Bereich kritische Infrastrukturen. Die Schwachstellen in kritischen Produktionsbereichen haben um 230 Prozent zugenommen.

Nozomi Networks hat seinen neuesten Networks Labs OT & IoT Security Report veröffentlicht. Die Auswertung der Experten zeigt, dass Netzwerkanomalien und Angriffe die größte Bedrohung für OT- und IoT-Umgebungen darstellen. Ein weiterer Grund zur Sorge: Schwachstellen in kritischen Produktionsbereichen haben um 230 Prozent zugenommen. Daher haben Cyberkriminelle viel mehr Möglichkeiten, auf Netzwerke zuzugreifen und diese Anomalien zu verursachen.

Gesammelte Telemetriedaten aus 25 Ländern

Die einzigartigen Telemetriedaten sammelt Nozomi Networks Labs in OT- und IoT-Umgebungen in 25 Ländern, sie decken eine Vielzahl von Anwendungsfällen und Branchen ab. Die Auswertung dieser Daten hat ergeben, dass Netzwerkanomalien und Angriffe den größten Anteil (38 Prozent) der Bedrohungen in der zweiten Hälfte des Jahres 2023 ausmachten. Die Netzwerkanomalien, die zu großer Sorge Anlass geben, haben im Vergleich zum vorherigen Berichtszeitraum um 19 Prozent zugenommen. Dies wiederum ist ein Indiz dafür, dass hier Kriminelle am Werk sind, die über großes Know-how verfügen.

Netzwerk-Scans führten die Liste der Warnungen noch vor Netzwerkanomalien und -angriffen an, dicht gefolgt von TCP-Flood-Angriffen. Dabei werden große Mengen an Daten an Systeme gesendet, um diese lahmzulegen oder unzugänglich zu machen. Entsprechend haben TCP-Flood- und Anomalous Packet-Alarme in den letzten sechs Monaten deutlich zugenommen, sowohl in Bezug auf die Gesamtzahl der Alarme als auch auf die durchschnittlichen Werte pro Kunde, die sich mehr als verdoppelt bzw. versechsfacht haben.

Anstieg der Warnmeldungen um 123 Prozent

Die Anzahl der Warnmeldungen zu Bedrohungen der Zugangskontrolle und -berechtigung stieg im Vergleich zum vorherigen Berichtszeitraum um 123 Prozent. In dieser Kategorie wuchsen die Warnmeldungen zu Multiple Failed Logins um 71 Prozent und zu Brute-Force-Angriffen um 14 Prozent. Dieser Trend verdeutlicht die anhaltenden Herausforderungen durch unberechtigte Zugriffsversuche und zeigt, dass das Identitäts- und Zugriffsmanagement in der OT sowie andere Herausforderungen im Zusammenhang mit Benutzerpasswörtern weiterhin bestehen.

In den letzten sechs Monaten wichtigsten konnten die Experten von Nozomi diese fünf kritischen Bedrohungsaktivitäten am häufigsten in realen Umgebungen beobachten:

- Netzwerkanomalien und Angriffe – 38 Prozent aller Warnungen

- Authentifizierungs- und Passwortprobleme – 19 Prozent aller Warnungen

- Zugriffskontroll- und Autorisierungsprobleme – 10 Prozent aller Warnmeldungen

- Spezifische Bedrohungen der Betriebstechnologie (OT) – 7 Prozent aller Warnmeldungen

- Verdächtiges oder unerwartetes Netzwerkverhalten – 6 Prozent aller Alerts

ICS-Schwachstellen

Angesichts dieser Häufung von Netzwerkanomalien hat Nozomi Networks Labs auf der Grundlage einer Analyse aller von der CISA in den letzten sechs Monaten veröffentlichten ICS-Sicherheitswarnungen die Branchen ermittelt, in denen höchste Alarmbereitschaft herrschen sollte. Dabei führt die verarbeitende Industrie die Liste an. Hier ist die Zahl der CVEs (Common Vulnerabilities and Exposures) auf 621 angestiegen ist, was einem dramatischen Anstieg von 230 Prozent gegenüber dem vorherigen Berichtszeitraum entspricht.

Das verarbeitende Gewerbe, der Energiesektor und die Wasserversorgung/Abwasser waren auch im dritten Berichtszeitraum in Folge die am stärksten gefährdeten Branchen. Allerdings ging die Gesamtzahl der gemeldeten Schwachstellen im Segment Energie um 46 Prozent und bei der Wasserversorgung/Abwasser um 16 Prozent zurück. Gewerbeimmobilien und Kommunikation sind in die Top 5 aufgestiegen, wo sie die Bereiche Lebensmittel und Landwirtschaft sowie Chemie (die beide aus den Top 10 herausgefallen sind) ersetzt haben. Bemerkenswert ist, dass die Bereiche Gesundheitswesen, öffentliche Verwaltung, Verkehr und Notfalldienste alle in den Top 10 vertreten sind. In der zweiten Hälfte des vergangenen Jahres:

- veröffentlichte die CISA 196 neue ICS-Advisories zu 885 Common Vulnerabilities and Exposures (CVEs) – ein Anstieg um 38 Prozent im Vergleich zum vorangegangenen Halbjahr.

- waren 74 Anbieter betroffen – eine Zunahme Anstieg um 19 Prozent.

- blieben die Schwachstellen Out-of-Bounds-Read und Out-of-Bounds-Write zum zweiten Mal in Folge unter den Top-CVE – beide sind anfällig für verschiedene Angriffe, darunter Attacken der Kategorie Buffer-Overflow.

Daten aus IoT-Honeypots

Nozomi Networks Labs analysierte auch eine große Menge an Daten über bösartige Aktivitäten gegen IoT-Geräte und identifizierte einige bemerkenswerte Trends, die die genannten Branchen berücksichtigen sollten. Die Ergebnisse zeigen, dass bösartige IoT-Botnets auch in diesem Jahr aktiv sind und dass Kriminelle diese Botnets weiterhin einsetzen, um mit Standard-Anmeldedaten auf IoT-Geräte zuzugreifen.

Von Juli bis Dezember 2023 konnte Nozomi Networks durch den Einsatz von Honeypots eine ganze Reihe interessanter Zahlen ermitteln:

- Durchschnittlich 712 Einzelangriffe pro Tag (ein Rückgang von 12 Prozent gegenüber dem Tagesdurchschnitt im vorherigen Berichtszeitraum) – der Tag mit der höchsten Zahl an Attacken war der 6. Oktober mit 1.860 Angriffen.

- Die IP-Adressen der Angreifer mit hoher Aktivität stammen aus China, den USA, Südkorea, Indien und Taiwan.

- Brute-Force-Versuche sind nach wie vor eine beliebte Technik, um sich Zugang zu Systemen zu verschaffen – Standard-Anmeldeinformationen sind nach wie vor eine der Hauptmethoden, mit denen sich Angreifer Zugang zum IoT verschaffen. Remote Code Execution (RCE) bleibt ebenfalls eine beliebte Technik, die häufig für gezielte Angriffe und die Verbreitung verschiedener Arten von Malware verwendet wird.

Der OT & IoT Security Report von Nozomi Networks Labs bietet Sicherheitsexperten die neuesten Erkenntnisse, die sie benötigen, um Risikomodelle und Sicherheitsinitiativen neu zu bewerten, sowie Empfehlungen, die sich einfach umsetzen lassen, für die Sicherung kritischer Infrastrukturen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

IT-Sicherheit: Energieversorger BKW optimiert Identity Governance

IT-Sicherheit: Energieversorger BKW optimiert Identity Governance

Auf eine neue Lösung für Identity Governance and Administration (IGA) setzt der Energiekonzern BKW beim Identitäts- und Zugriffsmanagement.

…. mehr lesen: Capital.de (Quelle)

View On WordPress

0 notes

Text

Was ist Identity and Access Management (IAM)?

Der Begriff “Identity and Access Management”, kurz IAM genannt, besteht grundsätzlich aus zwei verschiedenen Themen, die zusammen als Einheit verwendet werden.

Das eine ist „Identity Management“ (IdM) und das andere „Access Management“ (AM). Je nachdem wird IAM auch nur als Identity Management bezeichnet, da in diesem Kontext vorausgesetzt wird, dass der Access Management Teil zum eigentlichen Verwalten einer Identität gehört.

Begriffsdefinition Identity

Identity ist die englische Übersetzung für Identität.

Laut Duden zeigt eine Identität die Echtheit einer Person oder Sache. So ist dies eine völlige Übereinstimmung mit dem was sie ist oder was diese ausmacht. Also nicht die Person alleine macht sie zur Identität als solches, sondern die Einzigartigkeit ihrer Eigenschaften.

Aus Sicht von L. Jean Camp, einem Amerikanischen Informatik Professor, wird die Identität folgendermassen definiert:

„In an identity management system identity is that set of permanent or long-lived temporal attributes associated with an entity.” (Camp, 2004)

In dieser Ausführung wird von einer digitalen Identität gesprochen. Ausserdem werden Eigenschaften erwähnt, welche meistens einen langen oder endlosen Zeithorizont haben. Am einfachsten ist dies mit einem Beispiel zu beschreiben.

Personen werden nicht nur durch deren Namen, Adresse und Postleitzahl unterschieden. Dazu gibt es noch viele andere Faktoren die eine Identität erst einzigartig machen. Das Aussehen, der Job, die Telefonnummer oder auch die Sozialversicherungsnummer sind nur einige Beispiele dafür. Nur alle Fakten zusammen ergeben die Einzigartigkeit dieser Person und somit die Person als eigenständige Identität. Fast genauso ist es in der digitalen Welt, in welcher eine Identität viele verschiedene Eigenschaften besitzt, mit der sie eindeutig identifiziert werden kann.

Begriffsdefinition Access

Das englische Wort Access kann viele mögliche Übersetzungen beinhalten. Im Zusammenhang mit Identity und Access Management bedeutet es «Zugriff». Dies steht für die Nutzung von Informationen und Daten mitsamt den Berechtigungen, welche diese Nutzung zulassen.

Verwaltung von Identitäten - Identity Management

Wie es die Bezeichnung schon vorgibt, steht Identity Management für die Verwaltung von Identitäten, doch was heisst dies genau?

Identity Management ist die Summe aller Massnahmen die notwendig sind, um Personen und Benutzer in IT-Systemen eindeutig zu erkennen sowie ihnen genau jene Zugriffe zu ermöglichen, die sie aktuell im Rahmen ihrer Tätigkeit benötigen. Dabei sind alle Massnahmen im Rahmen von standardisierten und nachvollziehbaren Prozessen durchzuführen.

Dies zeigt gleich mehrere ausschlaggebende Punkte auf. Zum einen, dass ein solches System alleine nicht die nötige Sicherheit bringt, die anhand dieser Informationen möglich wäre, sondern dass die Prozesse rund um das System ein entscheidender Faktor sind. Zusätzlich zeigt es auf, dass Identity Management nur mit „der Summe aller Massnahmen“ den grössten wirtschaftlichen und sicherheitstechnischen Nutzen bringt.

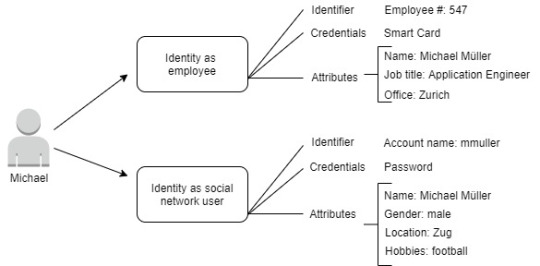

Das nachfolgende Beispiel soll aufzeigen, wie viele Arten von Informationen zu einer einzigen Identität gehören.

Michael befindet sich in 2 verschiedenen Welten. Zum einen in der Arbeitswelt und zum anderen in den sozialen Medien. Die Eigenschaften dieser Welten stimmen grösstenteils nicht überein und beinhalten nicht mal dieselben Informationen. Trotzdem handelt es sich bei beiden um Michael.

Das Ziel ist, mit allen vorhandenen Informationen das Risiko bestmöglich abschätzen und die richtigen Massnahmen einleiten zu können.

Darstellung der verschiedenen Eigenschaften, die eine Identität definieren

Access Management (Zugriffsmanagement)

Das Access Management beinhaltet die Entscheidung über Zugriffsberechtigungen auf der Basis von Benutzeridentitäten, -rollen und Zugriffsrechten (englisch „Policy Decision“: Zugriffsentscheidung). Es beschreibt die notwendigen Mechanismen für den Zugriff auf ein Identity Management System sowie die Kontrolle (englisch „Access Control“: Zugriffskontrolle) und das Durchsetzen des Zugriffs.

Mit Access Management sollen also Zugriffsberechtigungen- und rechte verwaltet werden. Natürlich geht es dabei nicht nur um die Überwachung ob diese Vorgaben erfüllt werden, sondern auch um die Umsetzung in den einzelnen Systemen.

Wieso benötigen Sie ein IAM System?

Durch den Wandel in der IT und den daraus resultierenden Risiken, haben sich auch die Anforderungen an die Vergabe und Kontrolle der Berechtigungen verändert. Hervorgerufen wurden diese durch vielerlei Faktoren. Komplexer werdende IT-Systeme, internationale Zusammenarbeit, neue Bedrohungsszenarien und verschärfte gesetzliche Anforderungen sind dabei die Hauptaspekte.

Vor allem letztere haben durch diverse Vorgaben seitens der Banken und des Staates dazu geführt, dass neue Kontroll- und Umsetzungsmechanismen und -systeme eingeführt werden mussten.

Mit IAM soll es Ihrer Firma möglich sein, alle Benutzerprofile und Zugriffe einer spezifischen Identität zuzuordnen. Mit einer Identität ist eine Person gemeint, welcher unter Umständen 15 Accounts auf unterschiedlichen Systemen besitzen kann. Dabei spielt es keine Rolle, ob es sich dabei um einen Account für eine Lager-Software, einen Zugriff auf ein Bankensystem oder einen physikalischen Zutritt in ein Bürogebäude handelt. Der Vorteil vom Einsatz eines IAM-Systems ist es, dass so der Überblick über alle Zugriffe gewährleistet wird und das Risiko eines jeden Accounts bzw. Person analysiert werden kann und dementsprechend Vorkehrungen getroffen werden können.

If you’re looking for an IT job in Switzerland and hold a Swiss/EU citizenship, don’t hesitate to get in touch with Jobs Zürich!

0 notes

Photo

Sailpoint erwirbt Orkus und OverwatchID Mit der Akquisitionen von Orkus und OverwatchID folgt Sailpoint weiter seiner Mission, Unternehmen das Zugriffsmanagement für sämtliche Anwendungen zu erleichtern – einschließlich der schnell wachsenden Cloud-Infrastrukturen, die die Grundlage ihres digitalen Geschäfts bilden.

0 notes

Text

Das SAP Security Forum jetzt virtuell erleben:...

Bringen Sie Ihr Expertenwissen über #SAPSecurity auf den neuesten Stand! Erleben Sie praktische Vorträge zu aktuellen Themen aus den Bereichen Infrastruktur & Kommunikation, Identitäts- & Zugriffsmanagement und #Compliance & #Datenschutz der IT-Cybersicherheit. Das SAP Security Forum findet vom 18. bis 19. Juni 2020 virtuell als #SAPLiveClass statt. Die Konferenzsprache ist Englisch. #saptraining #sapeducation

Das SAP Security Forum jetzt virtuell erleben:...

Bringen Sie Ihr Expertenwissen über SAP Security auf den neuesten Stand! Erleben Sie praktische Vorträge zu aktuellen Themen aus den Bereichen Infrastruktur & Kommunikation, Identitäts- & Zugriffsmanagement und Compliance & Datenschutz der IT-Cybersicherheit.

SAP Get Social

0 notes

Text

BISG und SSH Communications Security sagen Locky & Co. den Kampf an

BISG und SSH Communications Security sagen Locky & Co. den Kampf an

Prominentes Verbandsneumitglied stärkt den Fachbereich IT-Sicherheit

Ladenburg, 19. April 2016 – Ransomware-Trojaner wie Locky oder TeslaCrypt halten derzeit die IT-Welt in Atem. Und ehe sich Unternehmen auf diese Bedrohungen eingerichtet haben, stehen bereits neue Gefahren vor der Tür. Um immer up to date zu sein, hat sich der Bundesfachverband der IT-Sachverständigen und -Gutachter e.V. ( BISG)…

View On WordPress

0 notes

Text

KI revolutioniert das Zugriffsmanagement

Viele Unternehmen erwägen derzeit, künstliche Intelligenz (KI) für die Identitätsverwaltung zu verwenden. Mit der Technologie lassen sich nicht nur auffällige Verhaltensweisen von Nutzern effektiver und automatisiert überwachen, sondern auch Sicherheitssysteme verbessern.

In der Studie „The State of Identity Governance 2024“ gaben fast 53 Prozent der 567 befragten IT-Experten und Führungskräfte an, dass etwa im Identitäts- und Zugriffsmanagement Funktionen zur Unterstützung von KI zu den fünf wichtigsten Prioritäten bei der Evaluierung einer solchen Lösung gehören. Immer mehr IT-Administratoren kommen zu dem Schluss, dass mit vielen hergebrachten IGA-Systemen (Identity Governance and Administration) ein zeitgemäßes Management von Zugriffsrechten nicht mehr machbar ist.

Die Analyse von Zugriffsversuchen und Nutzerverhalten wird dort nicht unterstützt, die regelmäßige manuelle Prüfung von Berechtigungen muss oft manuell erfolgen und ist für größere Unternehmen mit zahlreichen neuen SaaS-Anwendungen zu aufwändig. Selbst bei vielen modernen IGA-Lösungen ist die „Zertifizierungsmüdigkeit“ ein häufig auftretendes Phänomen. KI-gesteuerte Lösungen, die auf maschinellem Lernen (ML) basieren, erleichtern die Überprüfung von Konten und Zugriffsrechten erheblich und erhöhen die Sicherheit.

KI erweitert das Zugriffsmanagement

Mit KI für IGA können Unternehmen sicherstellen, dass Benutzer nur Zugriff auf die Anwendungen und Systeme erhalten, die sie für ihre Arbeit benötigen - und zwar über den gesamten Identitätslebenszyklus hinweg: vom ersten Arbeitstag bis zum Ausscheiden aus dem Unternehmen. KI für IGA unterstützt Unternehmen dabei, das Zugriffsmanagement zu optimieren und sich an neue Bedrohungen anzupassen, indem fortschrittliche Analyse- und Automatisierungsfunktionen genutzt werden. Hier einige Beispiele für Verbesserungen durch die Nutzung von KI:

- Verifizierung der Benutzeridentität: KI-gestütztes Identitätsmanagement nutzt biometrische Daten (z. B. Gesichtserkennung, Stimm- sowie Fingerabdruckerkennung etc.), um Benutzer zu identifizieren und sicherzustellen, dass Personen, die auf sensible Systeme und Anwendungen zugreifen, auch diejenigen sind, für die sie sich ausgeben. Die KI-gestützte Benutzerüberprüfung geht über andere Arten der Multi-Faktor-Authentifizierung (MFA) hinaus und bietet eine zusätzliche Ebene der Identitätssicherheit.

- Verwaltung des Benutzerzugriffs: KI-Lösungen erleichtern die rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC), indem sie die Aufgaben einer Person in der Organisation analysieren und ihr über vordefinierte Rollen die richtigen Zugriffsrechte zuweisen. Automatisierte KI-Algorithmen optimieren die Rechteverwaltung und verringern das Risiko eines unbefugten Zugriffs.

- Analyse des Nutzerverhaltens: KI-Algorithmen optimieren die Erkennung von Anomalien. Greift ein Benutzer unerwartet auf Daten zu, die er für Erfüllung seiner Aufgaben nicht benötigt, identifiziert das System diese Aktivität als mögliches Sicherheitsrisiko.

- Kontextualisierung von Zugriffsrichtlinien: KI-Algorithmen berücksichtigen Informationen wie Standort, Tageszeit, verwendetes Gerät usw., um bessere Entscheidungen über Zugriffsrechte zu treffen. Versucht ein Benutzer von einem unbekannten Ort aus auf sensible Daten zuzugreifen, kann das System eine zusätzliche Überprüfung anfordern.

- Verwaltung des Lebenszyklus von Benutzeridentitäten: KI automatisiert die Zuweisung von Zugriffsrechten beim Onboarding und den Entzug des Zugriffs beim Offboarding.

- Einhaltung der Sicherheitsrichtlinien: KI für das Identitätsmanagement erleichtert die konsistente Durchsetzung von Unternehmensrichtlinien für das Identitäts- und Zugriffsmanagement und stellt sicher, dass gesetzliche Anforderungen erfüllt sind.

Bedrohungen intelligent bekämpfen

Die Einführung von KI für das Identitätsmanagement ist der erste Schritt zur Reduzierung der Identitätsbedrohungen, mit denen ein Unternehmen konfrontiert ist. Sobald automatisierte Prozesse eingerichtet sind, braucht es jedoch einen definierten Prozess, um die Daten, die die KI-gestützte Lösung liefert, in verwertbare Informationen umzuwandeln. Hier sind drei Möglichkeiten, wie KI und ML-gestützte Analysen IGA unterstützen können:

- Automatisierte Empfehlungen und Chat-basierte KI reduzieren die Lernkurve im Zusammenhang mit Zugriffsanfragen und -genehmigungen, erhöhen die Effizienz des Onboarding-Prozesses und ermöglichen IT-Administratoren und Benutzern Produktivität vom ersten Tag an.

- Rollenerkennung, um festzustellen, welche Identitäten gemeinsame Zugriffsebenen haben, die Zuweisung zukünftiger Identitäten zu erleichtern, Zeit zu sparen und die richtige Zugriffsebene für die richtige Identität zu gewährleisten.

- Verbesserte Berichte, mit denen Berechtigungen, Nutzerkonten im Zeitverlauf, organisatorische Kontexte oder Ressourcen analysiert werden können.

Es wird klar: Der Einsatz von KI im Identitätsmanagement bietet enorme Vorteile. Es gibt jedoch auch Risiken, die berücksichtigt werden müssen. Man muss daher sicherstellen, dass automatisierte Prozesse kein falsches Gefühl von Sicherheit vermitteln. Administratoren müssen sehr genau darauf achten, dass die KI-Algorithmen die gewünschten Ergebnisse liefern. KI-gestütztes Role Mining hilft Unternehmen beim Aufbau einer rollenbasierten, kontextbezogenen Rechteverwaltung als Basis für mehr Sicherheit und vereinfachte Governance.

Ein weiteres Thema ist der Schutz der Privatsphäre: KI-gestütztes Identitäts- und Zugriffsmanagement analysiert personenbezogene Daten, die vor Cyberangriffen geschützt werden müssen. Dabei ist zu berücksichtigen, dass sich die Datenschutzbestimmungen weiterentwickeln und dass Daten, die heute noch nicht als sensibel betrachtet werden, morgen schon als sensibel gelten können.

Maßgeschneidertes Identitätsmanagement mit KI

Jede Organisation sollte ein System implementieren, das einen umfassenden und automatisierten Ansatz für das Identitäts- und Zugriffsmanagement bietet und sicherstellt, dass die Anforderungen an Sicherheit, Compliance und Effizienz erfüllt werden. KI-gestützte Funktionen bringen die Möglichkeiten von IGA-Systemen auf ein neues Level, indem sie Identitätsprüfung, rollenbasierte Zugriffskontrolle und das Lebenszyklusmanagement automatisieren und die Nutzer unterstützen. KI-Algorithmen wandeln die gewonnenen Erkenntnisse dann in verwertbare Informationen um, die die Unternehmens-IT analysieren kann, um die Identitätssicherheitsstrategie zu optimieren. Zur Umsetzung einer modernen IGA-Strategie gehört schließlich noch ein Best-Practice-Verfahren, das sicherstellt, dass die Einführung eines IGA-Systems auch wirklich die Geschäfts- und Sicherheitsanforderungen des Unternehmens abbildet.

Über Omada

Omada, ein globaler Marktführer im Bereich Identity Governance and Administration (IGA), bietet eine umfassende, unternehmenstaugliche, Cloud-native IGA-Lösung, mit der Unternehmen die Einhaltung von Vorschriften erreichen, Risiken reduzieren und die Effizienz maximieren können.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Fünf Cyberabwehrstrategien

In den vergangenen zwei Jahren ist es Angreifern gelungen, in die Systeme von 78 Prozent der deutschen Unternehmen einzudringen. Das zeigt die „Data Risk Management“ Studie von Veritas Technologies. Besonders beunruhigend daran ist, dass KI-Tools wie WormGPT es Angreifern erleichtern, ihre Social-Engineering-Angriffe durch KI-generierte Phishing-E-Mails zu verfeinern.

Doch damit nicht genug: KI-gesteuerte, autonome Ransomware-Angriffe werden auch im Jahr 2024 vermehrt vorkommen. Im Nachfolgenden erläutert Veritas die wirksamen Methoden und bewährte Tipps zur Abwehr von Cyberattacken, insbesondere im Hinblick auf Ransomware.

Passwort-Hacking

Cyberkriminelle nutzen Sicherheitslücken aus und bemächtigen sich fremder Passwörter. Brute-Force-Angriffe, Passwortlisten aus dem Dark Web und gängige Passwörter wie „Password123“ ermöglichen einen schnellen Zugang zu gesicherten Systemen. Um Passwörter basierend auf persönlichen Informationen aus sozialen Medien zu erraten, nutzen viele Hacker Social-Engineering-Methoden. Nach einem erfolgreichen Login umgehen sie Sicherheitskontrollen und führen laterale Angriffe durch, um an kritische Daten zu gelangen.

Daher müssen Passwörter regelmäßig aktualisiert werden, mindestens zwölf bis 14 Zeichen lang sein und eine Kombination aus Groß- und Kleinbuchstaben, Zahlen sowie Symbolen enthalten.

Phishing-Angriffe

Oftmals verleiten Cyberkriminelle abgelenkte Mitarbeiter dazu, schädliche Links zu klicken. Diese Links werden gezielt eingesetzt, um Malware zu verbreiten, Systeme zu sabotieren oder geistiges Eigentum zu stehlen. Dafür werden verschiedene Kommunikationskanäle wie E-Mails, Textnachrichten, soziale Medien und Telefonanrufe genutzt. Eine häufig angewandte Methode ist Spear Phishing. Dabei nutzen die Angreifer Informationen über ein Unternehmen oder einen Mitarbeiter, um sich als vertrauenswürdige Quelle auszugeben.

Die aktive Schulung und Ermutigung der Mitarbeiter, Sicherheitspraktiken proaktiv zu übernehmen, sind von entscheidender Bedeutung. Ein Fokus liegt dabei auf dem Training zur Erkennung von Phishing-Methoden und Social-Engineering-Taktiken.

Gestohlene Passwörter

Benutzerdaten, insbesondere Passwörter, werden häufig im DarkWeb angeboten. Der Verkauf ist lukrativ. Um an die sensiblen Informationen zu kommen, wenden Cyberkriminelle gern die Taktik des „Shoulder Surfing“ (oder auch Schulterblick) an. Dabei beobachten sie, wie ihr Opfer Benutzer- und Passwörter eingibt. Nach dem erfolgreichen Eindringen in die Systeme bewegen sich Cyberkriminelle aktiv zwischen verschiedenen Umgebungen, um geschäftskritische Daten, vertrauliche Informationen und Backup-Systeme aufzuspüren. Die Implementierung eines firmenweiten Zero-Trust-Ansatzes bietet Unternehmen hohen Schutz und minimiert die Angriffsfläche.

Zu den bewährten Praktiken gehören starke Identity- and Access Management (IAM) mit Multi-Faktor-Authentifizierung (MFA). Es ist wichtig, Role Based Access Control (RBAC) zu verwenden, Biometrie zur verbesserten Identifizierung zu integrieren und Hardware-Sicherheitsschlüssel zu nutzen. Der Zugriff auf Daten sollte ausschließlich autorisierten Benutzern erlaubt sein. Um die Sicherheit zu erhöhen, sollte eine klare Richtlinie zur regelmäßigen Änderung von Benutzer- und Anwendungspasswörtern eingeführt werden. Eine entscheidende Rolle spielt hierbei die Integration mit privilegiertem Zugriffsmanagement, wie zum Beispiel CyberArk. Bei Datenschutzoperationen sollten kritische Systeme Passwörter nur aktiv abrufen. Eine Integration mit einem Identitätsanbieter, dessen Lösung auf SAML 2.0 basiert, eröffnet zusätzliche Authentifizierungsmöglichkeiten.

Man-in-the-Middle-Angriff

Sensible Daten können auch durch einen Man-in-the-Middle-Angriff (MitM) gestohlen werden. Benutzernamen und Passwörter werden während der Übertragung über die Netzwerkverbindung abgefangen. Um diese Art von Angriff zu verhindern, ist es wichtig, dass die Daten sowohl während der Übertragung („in transit“) als auch im Ruhezustand („at rest“) verschlüsselt sind. Zusätzliche Strategien umfassen die Nutzung eines Key Management Service mit einem manipulationssicheren Hardware-Sicherheitsmodul (HSM) und die Einhaltung kryptografischer Standards wie FIPS 140. Modelle zur Nutzung eigener Verschlüsselungsschlüssel (Bring Your Own Encryption Key, BYOK) erleichtern die Kontrolle und Verwaltung der Verschlüsselungsschlüssel.

Böswilliger Insider

Insider-Bedrohungen können von aktuellen oder ehemaligen Mitarbeitern ausgehen. Das muss nicht immer böswillig sein, sondern kann auch durch Nachlässigkeit geschehen – eine Sicherheitslücke, die immer häufiger Störungen verursacht. Effektive Gegenmaßnahmen sind unter anderem Zugriffskontrollen und die Implementierung der minimalen Rechtevergabe. Demnach sollten Mitarbeiter nur die Zugriffsrechte haben, die sie für ihre jeweiligen Aufgaben benötigen. Wird ein Arbeitsverhältnis beendet, müssen die Zugriffsrechte geändert werden.

Zudem sollten Unternehmen auch Systeme zur Überwachung von Netzwerkaktivitäten, Dateizugriffen und anderen relevanten Ereignissen einsetzen. Mithilfe regelmäßiger Audits können verdächtige Aktivitäten identifiziert werden.„Durch umfassende Sicherheitslösungen unterstützen Unternehmen nicht nur ihre IT-Profis, sondern stärken auch die Cyberresilienz ihres Unternehmens. Ein mehrstufiger Ansatz mit bewährten Praktiken wie MFA, rollenbasierten Zugriffskontrollen, Datenverschlüsselung und KI-gesteuerten Sicherheitsfeatures ist dabei essenziell“, erklärt Ralf Baumann, Country Manager bei Veritas Technologies. „Um Ausfallzeiten im Fall von Störungen zu minimieren, sollten Wiederherstellungsumgebungen optimiert werden. Daher ist es von großer Bedeutung, Geräte zu verwenden, die zusätzliche Sicherheitsschichten aufweisen, einschließlich unveränderlichem Speicher und integrierter Containerisolierung.“

Über Veritas

Veritas Technologies ist ein führender Anbieter für die sichere Multi-Cloud-Datenverwaltung. Mehr als 80.000 Kunden – darunter 91 Prozent der Fortune-100-Unternehmen – verlassen sich beim Schutz, der Wiederherstellung und der Compliance ihrer Daten auf Veritas.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Schutz von Identitäten und Zugängen

Ein europäischer Cybersecurity-Anbieter und Experte für Identitäts- und Zugangsmanagement, verkündet die Einführung seiner SaaS-Plattform, Wallix One. Die Plattform umfasst die wesentlichen Lösungen, die Unternehmen zum Schutz ihrer digitalen Aktivitäten benötigen.

Dadurch erhalten Mitarbeitende, externe Dienstleister, IT-Administratoren, SPS-Wartungspersonal oder Maschinen und Roboter erst nach einer Überprüfung ihrer Identität und den ihnen gewährten Rechten Zugriff auf IT- oder OT-Infrastrukturen, Geräte, Anwendungen und Daten. Die Auslagerung der Verwaltung der Identitäts- und Zugangssicherheitslösungen an Wallix One bietet IT-Sicherheitsverantwortlichen einige Vorteile: die Kontrolle über den Zugang zu wichtigen Unternehmensressourcen, Reduktion der mit Identitätsdiebstahl verbundenen Risiken und mehr Kapazitäten für die Umsetzung ihrer Sicherheitsrichtlinien.

Vorteile der SaaS-Plattform

Angesichts steigender Rohstoffkosten und des Mangels an Cybersecurity-Personal suchen die Entscheidungsträger in Unternehmen nach effektiven, effizienten und leicht zu implementierenden Lösungen, mit einem hohen Return of Investment. Wallix One bietet dabei Identitäts- und Zugriffsmanagement auf dem neuesten Stand der Technik, inklusive automatischen Updates, den neuesten Funktionen und Sicherheitspatches sowie der Möglichkeit, von künftigen Innovationen zu profitieren.

Die Lösungen lassen sich einfach an die jeweiligen Bedürfnisse anpassen und bieten beispielsweise eine weltweite Verfügbarkeit sowie die Möglichkeit, weitere Dienste aus der Wallix-Produktpalette zu nutzen, Nutzer oder Ressourcen hinzuzufügen sowie Jahresabonnements mit vereinfachten Preisen und Rechnungen. Die SaaS-Lösung ist außerdem schnell einsatzbereit, ohne dabei die internen IT-Teams zu überlasten oder in die Wartung einer eigenen Infrastruktur investieren zu müssen. Die SaaS-Plattform macht eine Zero-Trust-Architektur schnell und einfach betriebsbereit. Außerdem stellt sie die Compliance mit aktuellen Vorschriften für Unternehmen jeder Größe sicher.

Jean-Noël de Galzain, Gründer und CEO von Wallix, erklärt: “Die Entwicklung unseres Angebots hin zu einem SaaS-Modell war eine der zentralen Prioritäten in unserem diesjährigen Innovationsplan, um den Bedürfnissen der Organisationen und der sich verändernden Nachfrage nach IT-Investitionen gerecht zu werden. Wir haben Wallix ONE als zentralisierte SaaS-Plattform konzipiert, die ein agiles und vereinfachtes Management aller digitalen Zugänge und Identitäten ermöglicht, welche die IT-Abteilungen unserer Kunden verwalten müssen.”

Über Wallix

Wallix ist der europäische Spezialist für Zugangs- und digitale Identitätssicherheit und der weltweit führende Anbieter von PAM (Privileged Access Management). Die Technologien von Wallix ermöglichen es Unternehmen, die heutigen Herausforderungen im Bereich IT-Netzwerkschutz und Datensicherheit zu meistern.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Deutschland: 44 Prozent aller Cyberattacken erfolgreich

Laut einer Studie unter deutschen Cybersecurity- und IT-Führungskräften sind die Sicherheitsteams so sehr mit der Abwehr von Cyberattacken beschäftigt, dass sie keine Ressourcen mehr für präventive Cyberabwehr haben.

Tenable® unterstrich heute, dass 44 % der Cyberattacken, denen deutsche Unternehmen in den vergangenen zwei Jahren ausgesetzt waren, erfolgreich verliefen. Sicherheitsteams sind daher gezwungen, Arbeitszeit und Maßnahmen auf eine reaktive Eindämmung von Cyberattacken zu fokussieren, anstatt diese schon im Vorfeld zu verhindern. Da weniger als die Hälfte (48 %) der deutschen Unternehmen davon überzeugt ist, die eigene Risikoexposition mithilfe ihrer Cybersecurity-Verfahren erfolgreich reduzieren zu können, besteht offenkundig Handlungsbedarf. Diese Ergebnisse basieren auf einer Studie unter 102 deutschen Cybersecurity- und IT-Führungskräften, die Forrester Consulting 2023 im Auftrag von Tenable durchgeführt hat.

Zu wenig Zeit und Ressourcen für Abwehrmaßnahmen

Aus der Studie wurde deutlich, dass der Faktor Zeit Sicherheitsteams nicht in die Karten spielt. Nahezu drei Viertel der Befragten (73 %) sind der Ansicht, dass ihr Unternehmen bei der Abwehr von Cyberattacken erfolgreicher wäre, wenn es mehr Ressourcen für präventive Cybersecurity aufbringen würde. Doch die Hälfte der Befragten (50 %) gibt an, dass das Cybersecurity-Team zu sehr mit der Bekämpfung kritischer Vorfälle beschäftigt ist, als dass es einen präventiven Ansatz verfolgen könnte, um die Exposure des Unternehmens zu reduzieren.

Cloud-Computing gefährdet die Cybersicherheit

Besonders besorgt zeigten sich die Befragten über Risiken in Zusammenhang mit Cloud-Infrastruktur, da dort die Korrelation von Nutzer- und Systemidentitäten, Zugang und Berechtigungsdaten äußerst komplex ist. Deutschland wurde bei der Nutzung von Cloud Computing als eines der wachstumsstärksten Länder Europas identifiziert, was sich auch in der Studie zeigt: Sieben von zehn Unternehmen (77 %) geben an, Multi-Cloud- und/oder Hybrid Cloud-Umgebungen einzusetzen. Dennoch führen 60 % der Befragten Cloud-Infrastruktur als einen der Bereiche mit dem größten Risiko für Cyberattacken in ihrem Unternehmen an. Der Reihe nach geordnet entstehen die größten wahrgenommenen Risiken aus der Nutzung von Multi-Cloud- und/oder Hybrid Cloud-Infrastruktur (24 %), Public Cloud-Infrastruktur (22 %) und Private Cloud-Infrastruktur (15 %).

Komplexe und zu viele Tools vergrößern das Cyberrisiko

Cyber-Experten zufolge ist eine reaktive Haltung zum größten Teil darauf zurückzuführen, dass ihre Teams Schwierigkeiten haben, sich ein genaues Bild von ihrer Angriffsoberfläche zu machen, inklusive Einblick in unbekannte Assets, Cloud-Ressourcen, Code-Schwachstellen und Systeme für Benutzerberechtigungen. Die Komplexität von Infrastruktur – und die damit verbundene Abhängigkeit von mehreren Cloud-Systemen, zahlreichen Tools zur Verwaltung von Identitäten und Berechtigungen sowie verschiedenen Assets mit Internetanbindung – hat zur Folge, dass es an diversen Stellen zu Fehlkonfigurationen und übersehenen Assets kommen kann.

Mehr als die Hälfte der Befragten (62 %) führen an, dass mangelnde Datenhygiene sie daran hindert, hochwertige Daten aus Systemen für Benutzer- und Zugriffsmanagement sowie aus Schwachstellen-Management-Systemen zu gewinnen. Die meisten Befragten (71 %) geben zwar an, Benutzeridentitäten und Zugriffsrechte zu berücksichtigen, wenn sie Schwachstellen für Patching- und Behebungsmaßnahmen priorisieren. Doch 52 % erklären, dass es ihrem Team an einer effektiven Möglichkeit fehlt, solche Daten in ihre präventiven Cybersecurity- und Exposure-Management-Verfahren einzubinden.

Zu wenig Kommunikation in den Chefetagen

Ein Mangel an Kommunikation auf höchster Ebene verkompliziert und verschärft das Cybersecurity-Problem in Unternehmen. Während Angreifer Umgebungen fortlaufend unter die Lupe nehmen, finden Meetings zu geschäftskritischen Systemen bestenfalls in monatlichen Abständen statt. Knapp über die Hälfte der Befragten (54 %) trifft sich eigenen Angaben zufolge monatlich mit Geschäftsverantwortlichen, um zu erörtern, welche Systeme geschäftskritisch sind. Bei 17 % finden solche Besprechungen jedoch nur einmal im Jahr und bei 2 % überhaupt nicht statt.

206 Milliarden Euro durch Cyberattacken 2023

„Deutsche Unternehmen standen der Nutzung von Cloud-Technologie in der Vergangenheit eher zurückhaltend gegenüber. Doch dies hat sich in den letzten Jahren drastisch geändert, wie unsere Studie bestätigt. Angesichts der immer komplexer werdenden Angriffsoberfläche muss sich etwas ändern, um die Flut an erfolgreichen Angriffen aufzuhalten“, so Roger Scheer, Regional Vice President of Central Europe. „Sicherheitsteams haben erkannt, dass ein präventiver Sicherheitsansatz weitaus effektiver ist als ein reaktiver. Doch sie sind überfordert von der schieren Menge an Cyberangriffen, die es für einen solchen Fokuswechsel zu bewältigen gilt. Der deutsche Digitalverband Bitkom gab vor kurzem bekannt, dass Cyberkriminalität die deutsche Wirtschaft im Jahr 2023 insgesamt 206 Milliarden € kosten wird. Um den Ansturm erfolgreicher Cyberangriffe aufzuhalten, sind Veränderungen notwendig.

Sicherheitsverantwortliche müssen frühzeitiger in unternehmerische Entscheidungen auf höchster Ebene eingebunden werden, wie etwa in Strategien der Cloud-Bereitstellung, damit das Team nicht überrumpelt wird. Funktionsübergreifende Zusammenarbeit verbunden mit ganzheitlicher Transparenz über die Infrastruktur des Unternehmens ist notwendig, um auftretende Risiken effektiv und effizient zu reduzieren und Cyberattacken schon im Vorfeld zu unterbinden.“

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Jedes zweite Unternehmen zahlt Lösegeld

Cyberkriminalität ist nicht nur eine Gefahr für Unternehmen, sondern auch ein erschreckend erfolgreiches Geschäftsmodell: Bei fast jedem zweiten Unternehmen in Deutschland (45 %) führte ein Ransomware-Angriff zu einer Lösegeldzahlung.

Bei kleineren Unternehmen mit bis zu 1.000 Mitarbeitenden waren es mit 55 Prozent sogar mehr als die Hälfte. Das hat eine Befragung von SoSafe von mehr als 1.000 Sicherheitsverantwortlichen aus sechs europäischen Ländern ergeben, die im Human Risk Review 2023 veröffentlicht wurde.

Ransomware lohnt sich für die Angreifenden

Im Vergleich zu anderen europäischen Unternehmen zahlen Firmen in Deutschland häufiger als jene im Vereinigten Königreich (38 %) und in Frankreich (30 %). Mehr Zahlungen von Lösegeld werden dagegen von niederländischen Unternehmen geleistet (46 %). Ransomware bleibt der Untersuchung zufolge auch eine der häufigsten Arten von Cyberangriffen: Eine von drei Organisationen (32 %), die in den vergangenen drei Jahren Opfer eines Cyberangriffs geworden ist, wurde mit Erpressungssoftware angegriffen. „Die Anzahl an Ransomware-Angriffen ist alarmierend hoch. Fakt ist, Ransomware lohnt sich für die Angreifenden und wird daher weiterhin fester Teil ihres Repertoires bleiben“, sagt Dr. Niklas Hellemann, CEO und Gründer von SoSafe.

Ransomware-as-a-Service

Einer der Gründe für diese Entwicklung ist die Professionalisierung der Cyberkriminalität. Cyberkriminelle entwickeln ihre Geschäftsmodelle laufend weiter und machen ihre Schadsoftware über „Ransomware-as-a-Service“ (RaaS) im Dark Web gegen Zahlungen mit Kryptowährungen theoretisch für jeden zugänglich – sogar mit verschiedenen Abonnementmodellen und einem eigenen Kundensupport. Auch Laien ohne IT- oder Hacking-Kenntnisse können so höchst effektive Erpressungsangriffe durchführen. Neue Technologien beschleunigen diesen Prozess darüber hinaus. Insbesondere Künstliche Intelligenz (KI) und Tools wie ChatGPT bieten Cyberkriminellen ein enormes Skalierungspotenzial ihrer Cyberangriffe – erste Untersuchungen von SoSafe zeigen beispielsweise eine Zeitersparnis von mindestens 40 Prozent bei Phishing-Angriffen, dem Haupteinfallstor von Ransomware.

„Die Entstehung und Weiterentwicklung des Ransomware-as-a-Service-Geschäftsmodells zeigt, wie Cyberkriminelle ihre Geschäftsstrategien zur Ausweitung ihrer illegalen Aktivitäten anpassen und diversifizieren. Und diese Ransomware-Angriffe können sehr schädlich sein“, so Hellemann. „Jüngste Untersuchungen von IBM zeigen, dass ein erfolgreicher Ransomware-Vorfall Unternehmen im Durchschnitt 4,54 Millionen Dollar kostet, wobei in dieser Zahl die Lösegeld-Forderungen noch nicht enthalten sind. Es ist zu erwarten, dass in Zukunft diese Art von Angriffen zahlreicher und flächendeckender wird. Umso wichtiger ist es, die eigene Sicherheitsstrategie zu optimieren und mit den Innovationen des digitalen Zeitalters Schritt zu halten. Dafür sollte nicht nur in neue Tools und Technologien investiert werden, sondern vor allem in den Faktor Mensch, um eine menschenzentrierte Sicherheitskultur zu fördern.“

Tipps zum Umgang mit Ransomware-Angriffen

Die Verhinderung von Ransomware-Angriffen ist eine gewaltige Aufgabe. Sicherheitsmaßnahmen konzentrieren sich jedoch nicht nur auf die Prävention, sondern auch auf die Minderung der potenziellen Folgen eines Sicherheitsvorfalles. Im Falle eines Ransomware-Angriffs geht es dabei vor allem um den Schutz vor Datenverlusten. Folgende Maßnahmen können Unternehmen dazu ergreifen:

- die Beschränkung der administrativen Rechte von Mitarbeitenden,

- die Überprüfung und Implementierung wirksamer Passwortrichtlinien und

- die Einführung eines strengen Zugriffsmanagements auf Serverebene.

Da viele Ransomware- und auch Phishing-Angriffe in erster Linie auf die menschliche Sicherheitsebene abzielen und oftmals mit einer Form von Social Engineering beginnen, muss eine wirksame Cybersicherheitsstrategie auch regelmäßige Sensibilisierungsschulungen umfassen. Indem Organisationen das Sicherheitsverhalten ihrer Mitarbeitenden fördern und ihre Widerstandsfähigkeit stärken, können sie das Risiko für eine Cyberattacke minimieren.

Über SoSafe

SoSafe unterstützt Organisationen mit seiner DSGVO-konformen Awareness-Plattform dabei, ihre Sicherheitskultur aufzubauen und Risiken zu minimieren. 2018 von Dr. Niklas Hellemann, Lukas Schaefer und Felix Schürholz gegründet, hat SoSafe heute mehr als 4.000 Kunden weltweit und ist einer der führenden Anbieter für Security Awareness und Training in Europa. Mit verhaltenspsychologischen Elementen und smarten Algorithmen ermöglicht SoSafe personalisierte Lernerfahrungen und Angriffssimulationen, die Mitarbeitende dazu motivieren und ausbilden, sich aktiv vor Online-Bedrohungen zu schützen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Sicherheitsrisiko gestohlene Identitäten

Kompromittierte digitale Identitäten und Nutzerkonten stellen eines der größten Cybersicherheitsrisiken für Unternehmen dar – das ist die zentrale Erkenntnis des Identity Breach Report 2023.

Weltweit wurden insgesamt 1,5 Milliarden Datensätze auf diese Weise im Jahr 2022 gestohlen, mit einem durchschnittlichen Schaden für Unternehmen von 9,4 Millionen US-Dollar pro Fall. Die Situation entwickelt sich für viele Unternehmen und Branchen aus zwei Gründen in eine kritische Richtung: Zum einen können Angreifer die gestohlenen Identitäten, Nutzerkonten und Daten als Sprungbrett für weitere Angriffe nutzen. Außerdem setzen Bedrohungsakteure vermehrt künstliche Intelligenz für ihre Attacken ein, was es schwieriger macht, Angriffe als solche zu erkennen.

Die Situation in Deutschland

Für Deutschland zeigt eine Reihe von Zahlen aus verschiedenen Quellen eine signifikante Bedrohungslage. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) berichtet beispielsweise in seinem jährlichen Report „Die Lage der IT-Sicherheit in Deutschland“, dass eine der Top 3-Bedrohungen für die Zielgruppe „Gesellschaft“ Identitätsdiebstahl ist. Eine Umfrage des deutschen Branchenverbands Bitkom unter 1.000 deutschen Unternehmen hat zudem ergeben, dass bei 63 Prozent aller befragten Unternehmen „sensible digitale Daten oder Informationen“ gestohlen wurden, darunter „Kommunikationsdaten wie E-Mails“ (68 Prozent der Fälle) und „Kundendaten“ (45 Prozent der Fälle). Dabei stellten „Angriffe auf Passwörter“, „Phishing“ und „Infizierung mit Schadsoftware bzw. Malware“ (jeweils 25 Prozent der Fälle) die häufigsten Angriffsvektoren dar.

Die gängige Praxis, gestohlene Daten auf DarkNet-Plattformen zu veröffentlichen, wenn Lösegeldforderungen nicht erfüllt werden – und manchmal sogar dann, wenn sie erfüllt werden –, schafft eine zusätzliche Bedrohungsebene für die betroffenen Organisationen: Andere Cyberkriminelle können diese Daten nutzen, um weitere Angriffe zu ermöglichen, entweder auf die Organisation selbst oder andere, die mit ihr verbunden sind. Nach Untersuchungen des Hasso-Plattner-Instituts, das seit 2006 Datenlecks von kompromittierten Nutzerkonten in Deutschland aufzeichnet, wurden allein im Jahr 2022 etwa 62,9 Millionen Nutzerkonten kompromittiert.

Das Cybersicherheitskonzept der Zukunft

Ausgehend von dieser Bedrohungslage, kann die Absicherung und Verwaltung von Nutzerkonten und digitalen Identitäten nicht mehr isoliert betrachtet werden, sondern muss ein zentraler Teil jeder Cybersicherheitsstrategie sein. Passwörter stellen dabei eine der Hauptschwachstellen dar, was verdeutlicht, dass Sicherheitskonzepte, die komplett auf sie verzichten, zunehmend unabdingbar werden. Die Implementierung von Maßnahmen wie Single Sign-On (SSO), passwortloser Multi-Faktor-Authentifizierung, Strong-Customer-Authentication-Workflows (SCA) sowie biometrischer Authentifizierungsverfahren bieten Unternehmen hier eine flexible und effektivere Alternative zur Sicherung ihrer internen und externen Systeme, Dienste, Prozesse und Endgeräte – besonders wenn diese innerhalb einer Zero-Trust-Architektur implementiert werden.

Die Nutzung von künstlicher Intelligenz stellt eine weitere wichtige und einfach skalierbare Säule für den Schutz vor unberechtigten Zugriffen dar. KI-gestützte Sicherheitsfunktionen können dabei helfen, potenzielle Bedrohungen effizient zu erkennen und zu stoppen, indem sie IT- und IT-Sicherheitsverantwortliche in die Lage versetzt, schneller informierte Entscheidungen zu treffen. Nicht zuletzt sollten Organisationen gründliche Risikobewertungen durchführen, wenn sie die Dienste von Drittanbietern in ihre Prozesse integrieren – vor allem die Aspekte Datenschutz, Zugriffsmanagement sowie Prozesse und Reporting bei eventuellen Vorfällen sollten dabei überprüft und regelmäßig reviewt werden.

Methodik

ForgeRock hat den Consumer Identity Breach Report auf der Grundlage von Datenschutzverletzungen in den USA, Großbritannien, Deutschland, Australien und Singapur erstellt. Die Daten stammen aus verschiedenen Quellen, wie beispielsweise dem Lagebericht zur IT-Sicherheit in Deutschland 2022, Auswertungen des Bitkom Verbands und des Hasso-Plattner-Instituts. ForgeRock hat diese Daten zwischen dem 1. Januar 2022 und dem 31. Dezember 2022 erhoben.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Verantwortungsvoller Einsatz von Generative AI

Eine neue organisationsweite Plattform bietet Unternehmen einen breitgefächerten Ansatz, um die Einführung von Generative-AI-Technologien zu beschleunigen. Darüber hinaus unterstützt sie Unternehmen dabei, das Potenzial dieser Technologien auf flexible, sichere, skalierbare und verantwortungsvolle Weise zu erschließen und zu nutzen.

Die Plattform vereint die Expertise von Cognizant in den Bereichen Consulting, Advisory, Partner-Ökosystem, Digital Studios sowie Lösungsentwicklung und -bereitstellung mit der umfassenden Branchenerfahrung von Cognizant. Damit unterstützt sie Kunden beim nahtlosen Übergang in das Zeitalter der Generativen AI. Cognizant ist einer der ersten Anbieter, der eine unternehmensweite Plattform für generative Künstliche Intelligenz (KI) auf den Markt bringt. Ziel ist es, Kunden dabei zu unterstützen, KI-Modelle genauer zu verstehen, zu nutzen und anzupassen, um ihre Geschäftsergebnisse zu verbessern.

„Um wettbewerbsfähig zu bleiben, müssen Unternehmen das Potenzial der künstlichen Intelligenz umgehend erschließen und nutzen“, sagt Prasad Sankaran, EVP Software and Platform Engineering bei Cognizant. „Die Plattform Neuro AI von Cognizant geht bereits über den Proof of Concept hinaus und zielt darauf ab, die unternehmensweite Einführung von KI-Anwendungen zu beschleunigen, den potenziellen Return on Investment (ROI) zu erhöhen, Risiken zu minimieren und schneller bessere Lösungen zu erzielen.“

Generative AI und menschliches Fachwissen kombinieren

Die Plattform Neuro AI von Cognizant unterstützt Unternehmen in allen Entwicklungsphasen – von der Identifizierung unternehmensspezifischer Anwendungsfälle und der Operationalisierung von KI bis hin zum Data Engineering und der kontinuierlichen Verbesserung. Dabei ermöglicht die Plattform KI- und Software-Engineering-Teams die Entwicklung flexibler, wiederverwendbarer und sicherer Lösungen sowie interaktiver Benutzererfahrungen. Diese werden in voll funktionsfähige Anwendungen umgesetzt und durch Multi-Plattform- und Multi-Cloud-Ökosysteme unterstützt.

Die Einführung von Cognizant Neuro AI baut auf jahrelanger Forschung, Entwicklung und kundenorientierten kommerziellen KI-Anwendungen bei Cognizant auf. Dazu gehören Deep Learning, Evolutionary AI und der Einsatz von Generative-AI-Technologien in Branchen wie Einzelhandel, Gesundheitswesen und Life Sciences. Die KI-Teams von Cognizant ermöglichen KI-gestützte Entscheidungen in Bereichen wie Preisoptimierung, prädiktive Analysen im Gesundheitswesen und Ertragsoptimierung bei Saatgut. Mit Cognizant Neuro AI können Führungskräfte nun auf die gesamte Palette dieser Tools und Fähigkeiten von Cognizant zugreifen, um so die Zusammenarbeit zwischen Menschen und KI auf einer unternehmensweiten Plattform zu fördern.

„Unternehmen benötigen skalierbare, flexible und ganzheitliche Tools, um den verantwortungsvollen Einsatz von KI zu beschleunigen“, sagt Anna Elango, EVP Core Technologies and Insights bei Cognizant. „Wir kombinieren menschliches Fachwissen – einschließlich der tiefgreifenden Branchenkenntnisse von Cognizant – mit der Leistungsfähigkeit generativer KI. So können Kunden fundierte Entscheidungen treffen und komplexe geschäftliche Herausforderungen meistern, um Kosteneffizienz, Widerstandsfähigkeit und Umsatz zu steigern.“

Umfassende KI-Bibliothek

Cognizant Neuro AI umfasst eine Bibliothek mit wiederverwendbaren generativen KI-Modellen und -Agenten sowie Entwicklungstools und Steuerungskomponenten, einschließlich API- und Zugriffsmanagement, Versionierung und Auditing. Die Plattform bietet Kunden bedeutende Geschäftsvorteile, darunter:

- Identifizierung neuer Vektoren für Geschäftsinnovation

- Schaffung neuer Möglichkeiten für differenzierte Kunden- und Mitarbeitererfahrungen

- Fähigkeit zur Neugestaltung und Digitalisierung von Geschäftsprozessen

- Zuverlässige Governance, Transparenz, Kontrolle und Compliance

- Schnellerer Zugang zu einer ganzheitlichen Bibliothek mit kuratierten Lösungen

- Verkürzte Markteinführungszeiten auf Unternehmensebene

Cognizant Neuro AI basiert auf den Prinzipien von Cognizant Responsible AI. Diese fördern Inklusivität, zuverlässige Rechenschaftspflicht und den Nutzen für die Gemeinschaft. Darüber hinaus bietet die Plattform Unternehmen einen praktischen, geschäftsorientierten Weg, um sicher durch die facettenreiche KI-Landschaft zu navigieren.

Über Cognizant

Cognizant (Nasdaq: CTSH) entwickelt moderne Unternehmen. Wir helfen unseren Kunden, Technologien zu modernisieren, Prozesse neu zu gestalten und Erfahrungen zu transformieren – damit sie in unserer sich schnell verändernden Welt an der Spitze bleiben. Gemeinsam verbessern wir das tägliche Leben.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Security as a Service

Weltweit nutzen Unternehmen zunehmend Security-as-a-Service (SECaaS)-Lösungen, Zero Trust und KI. Für 42 Prozent der Befragten ist die „Geschwindigkeit der Bedrohungsabwehr“ der Hauptgrund für die Nutzung von SECaaS, also Cloud-Modelle für das Outsourcing von Cybersecurity-Diensten.

18 Prozent sagen, dass SECaaS ihnen hilft, einen Mangel an internen Fachkräften zu beheben. „In einer zunehmend durch Apps und APIs gesteuerten Wirtschaft müssen Cybersecurity-Prozesse im Eiltempo funktionieren, um den sich schnell entwickelnden Angriffen voraus zu sein“, erklärt Lori MacVittie, F5 Distinguished Engineer und Mitverfasserin des SOAS Reports.

Zero Trust und KI

Geschwindigkeit ist auch ein Faktor für die Zunahme von Zero-Trust-Sicherheitsmodellen: Mehr als 80 Prozent der Befragten nutzen sie oder planen dies. Insgesamt ist Zero Trust zusammen mit der Konvergenz von IT und Betriebstechnologien der spannendste globale Trend der nächsten Jahre. Er lag 2022 noch auf Platz drei. Vor allem die Aussicht auf schnellere Reaktionszeiten beschleunigt den Einsatz von KI/ML im Security-Bereich. Fast zwei Drittel der Unternehmen planen (41 %) oder nutzen bereits KI-Unterstützung (23 %). Für beide Gruppen ist Sicherheit der Hauptgrund. Darüber hinaus forciert der Wunsch nach höherer Geschwindigkeit die weitere Automatisierung. Im Jahr 2023 rangiert die Netzwerksicherheit fast so hoch wie die Systeminfrastruktur als die am dritthäufigsten automatisierte der sechs IT-Kernfunktionen. Die Netzwerksicherheit, die zunehmend als Service genutzt wird, profitiert ebenfalls von KI.

Plattformen und Zero Trust Hand in Hand

In der Studie geben fast neun von zehn Befragten (88 %) an, dass ihr Unternehmen eine Sicherheitsplattform einführt. Fast zwei Drittel (65 %) erwarten, dass sie eine Plattform für die Netzwerksicherheit oder das Identitäts- und Zugriffsmanagement nutzen werden. 50 Prozent wechseln auf eine Plattform zur Sicherung von Webanwendungen und APIs vom Rechenzentrum bis zum Netzwerkrand. Weitere 40 Prozent wollen eine Plattform für die Geschäftssicherheit, etwa zur Bekämpfung von Bots und Betrug.

Sicherheit als Edge-Workload

Von allen Unternehmen, die Workloads für den Edge-Bereich planen, wird die Hälfte davon Security-Workloads dort platzieren. Fast zwei Drittel der Befragten, die derzeit Zero-Trust-Strategien verfolgen, planen die Bereitstellung von Sicherheits-Workloads am Edge. Denn sie haben erkannt, dass die vollständige Umsetzung von Zero Trust – und das Profitieren durch alle Vorteile – die Nutzung des Edge zur Sicherung aller Endpunkte erfordert. Interessanterweise ist Überwachung die am schnellsten wachsende Edge-Arbeitslast seit 2022, obwohl Security-Dienste der wichtigste Edge-Anwendungsfall sind. Laut dem SOAS Report könnte dies an mehreren Faktoren liegen, darunter die explosionsartige Zunahme von Remote-Arbeit, IoT-Anwendungen, die weite Verbreitung von Anwendungen, die globale Reichweite der heutigen Märkte und die IT/OT-Konvergenz, die Echtzeitdaten zur Steuerung von Prozessanpassungen erfordert.

Sichere Softwareentwicklung

Der diesjährige Bericht zeigt auch, dass Sicherheit schon lange vor der Bereitstellung beginnt – unabhängig davon, wo diese Workloads gehostet werden. Entsprechend haben drei Viertel (75 %) der Befragten einen sicheren Softwareentwicklungs-Lebenszyklus (SDLC) eingeführt oder planen dies. Die meisten Unternehmen wollen bereits früher in der Softwareentwicklung alle möglichen Risiken reduzieren. Bedenken hinsichtlich der Sicherheit der Software-Lieferkette werden beispielsweise auf verschiedene Weise angegangen. Der beliebteste Ansatz ist die Einführung eines kontinuierlichen Prüfzyklus. Mehr als ein Drittel der Unternehmen (36 %) baut DevSecOps-Prozesse auf, und mehr als ein Drittel (38 %) schult Entwickler für die sichere Programmierung. Unternehmen im Finanz- und Gesundheitswesen befassen sich am ehesten mit der Sicherheit der Software-Lieferkette. Gleichzeitig macht sich fast jedes fünfte Unternehmen (18 %) offenbar keine Gedanken über die Sicherheit der Software-Lieferkette und plant auch nicht, sich darum zu kümmern.

Weg in die Zukunft

Der SOAS Report belegt, dass Unternehmen mit immer moderneren App-Portfolios ihre Architekturen zur Bereitstellung weiter anpassen werden. Damit wollen sie Betriebs- und Marktanforderungen ausbalancieren sowie die richtige Verteilung zwischen On-Premises-, Cloud- (ob privat, öffentlich oder hybrid) und Edge-Umgebungen finden – sowie zwischen Apps im Rechenzentrum und als SaaS. Dabei wird die große Mehrheit auf unbestimmte Zeit hybride und Multi-Cloud-Modelle nutzen.

„Umfassende Sicherheitsplattformen mit SaaS-basierten Diensten können hybride Apps und APIs über alle Host-Umgebungen hinweg schützen – vom Kern bis zum Rand des Netzwerks, mit konsistenten Richtlinien, Transparenz und einfachem Management“, so MacVittie weiter. „Dieser Ansatz kann sowohl moderne als auch traditionelle Architekturen mit WAF, DDoS-Schutz und Bot-Abwehr absichern. Dabei sind verhaltensbasierte Intrusion Protection und Angriffsabwehr integriert. Eine solche effektive Sicherheit, die in der erforderlichen Geschwindigkeit des Unternehmens funktioniert, schützt das, was am wichtigsten ist, und setzt gleichzeitig das Wachstumspotenzial frei.“

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Datenschutzverletzungen in der Cloud

Ein Report zeigt Zunahme von Ransomware-Angriffen und menschlichem Versagen als Hauptursache für Datenschutzverletzungen in der Cloud.

48 % der IT-Fachleute berichteten über einen Anstieg der Ransomware-Angriffe, wobei 22 % der Unternehmen in den letzten 12 Monaten von einem Ransomware-Angriff betroffen waren. 51 % der Unternehmen haben keinen offiziellen Ransomware-Plan

Von denjenigen, die in letzter Zeit von einer Datenschutzverletzung in der Cloud betroffen waren, gaben 55 % der Befragten menschliches Versagen als Hauptursache an.

Zentrale Erkenntnisse

Thales gibt die Veröffentlichung des Thales Data Threat Report 2023 bekannt, seines jährlichen Berichts über die neuesten Datensicherheitsbedrohungen, Trends und aktuellen Themen, der auf einer Umfrage unter fast 3.000 IT- und Sicherheitsexperten in 18 Ländern basiert. Der diesjährige Bericht stellt eine Zunahme von Ransomware-Angriffen und erhöhte Risiken für sensible Daten in der Cloud fest. Fast die Hälfte (47 %) der befragten IT-Fachleute glaubt, dass die Sicherheitsbedrohungen an Häufigkeit oder Schwere zunehmen, und 48 % berichten von einer Zunahme der Ransomware-Angriffe. Mehr als ein Drittel (37 %) hat in den letzten zwölf Monaten eine Datenschutzverletzung erlebt, darunter 22 %, die berichteten, dass ihr Unternehmen Opfer eines Ransomware-Angriffs war.

Die Befragten nannten ihre Cloud-Bestände als die häufigsten Ziele von Cyberangriffen. Mehr als ein Viertel (28 %) gab an, dass SaaS-Anwendungen und Cloud-basierte Speicher die größten Angriffsziele sind, gefolgt von Cloud-gehosteten Anwendungen (26 %) und Cloud-Infrastrukturmanagement (25 %). Die steigende Ausnutzung der Cloud und die häufigeren Angriffe sind direkt auf die Zunahme der in die Cloud verlagerten Arbeitslasten zurückzuführen, da 75 % der Befragten angaben, dass 40 % der in der Cloud gespeicherten Daten jetzt als sensibel eingestuft werden, gegenüber 49 % der Befragten im Jahr 2022.

Dies sind nur einige der wichtigsten Erkenntnisse aus dem Thales Data Threat Report 2023, der von 451 Research durchgeführt wurde und in dem sowohl Unternehmen des privaten als auch des öffentlichen Sektors befragt wurden. Der Bericht zeigt, wie Unternehmen angesichts einer sich verändernden Bedrohungslandschaft reagieren und ihre Datensicherheitsstrategien und -praktiken planen und welche Fortschritte sie bei der Abwehr von Bedrohungen machen.

Menschliches Versagen

Einfaches menschliches Versagen, Fehlkonfigurationen oder andere Fehler können versehentlich zu Verstößen führen – und die Befragten nannten dies als die Hauptursache für Datenschutzverletzungen in der Cloud. Bei den Unternehmen, die in den letzten zwölf Monaten eine Datenschutzverletzung erlitten haben, waren Fehlkonfiguration oder menschliches Versagen die Hauptursache, die von 55 % der Befragten genannt wurde. Es folgte die Ausnutzung einer bekannten Schwachstelle (21 %) und die Ausnutzung einer Zero-Day-Schwachstelle bzw. einer bisher unbekannten Schwachstelle (13 %). Der Bericht stellt fest, dass das Identitäts- und Zugriffsmanagement (IAM) die beste Verteidigung ist: 28 % der Befragten gaben an, dass es das wirksamste Instrument zur Eindämmung dieser Risiken ist.

Unterdessen scheint der Schweregrad von Ransomware-Angriffen zu sinken: 35 % der Befragten im Jahr 2023 gaben an, dass Ransomware erhebliche Auswirkungen hatte, verglichen mit 44 % der Befragten, die im Jahr 2022 von ähnlichen Auswirkungen berichteten. Auch die Ausgaben bewegen sich in die richtige Richtung: 61 % der Unternehmen gaben an, dass sie ihr Budget für Ransomware-Tools umschichten oder aufstocken würden, um künftige Angriffe zu verhindern (gegenüber 57 % im Jahr 2022), doch die Reaktionen der Unternehmen auf Ransomware sind weiterhin uneinheitlich. Nur 49 % der Unternehmen erklärten, dass sie über einen formellen Ransomware-Reaktionsplan verfügen, während 67 % immer noch von Datenverlusten durch Ransomware-Angriffe berichten.

Herausforderungen der digitalen Souveränität

Die digitale Souveränität rückt für Datenschutz- und Sicherheitsteams immer mehr in den Vordergrund. Insgesamt ergab der Bericht, dass die Datensouveränität sowohl eine kurz- als auch eine langfristige Herausforderung für Unternehmen bleibt. 83 % äußerten Bedenken hinsichtlich der Datenhoheit, und 55 % stimmten zu, dass der Datenschutz und die Einhaltung von Vorschriften in der Cloud schwieriger geworden sind, was wahrscheinlich auf das Aufkommen von Anforderungen im Bereich der digitalen Souveränität zurückzuführen ist.

Aufkommende Bedrohungen durch Quantencomputer, die klassische Verschlüsselungssysteme angreifen könnten, sind ebenfalls ein Grund zur Sorge für Unternehmen. Der Bericht zeigt, dass „Harvest Now, Decrypt Later“ („HNDL“) und die künftige Entschlüsselung von Netzwerken die größten Sicherheitsbedenken im Zusammenhang mit Quantencomputern darstellen – 62 % bzw. 55 % der Befragten gaben an, dass sie sich Sorgen machen. Die Post-Quantum-Kryptographie (PQC) hat sich zwar als eine Disziplin etabliert, um diesen Bedrohungen entgegenzuwirken, aber der Bericht stellte fest, dass 62 % der Unternehmen fünf oder mehr Schlüsselverwaltungssysteme haben, was eine Herausforderung für PQC und Krypto-Flexibilität darstellt.

Kommentar

Sebastien Cano, Senior Vice President für Aktivitäten im Bereich Cloud Protection and Licensing bei Thales, kommentiert: „Unternehmen sehen sich weiterhin einer ernsten Bedrohungslage gegenüber. Unsere Ergebnisse deuten darauf hin, dass in bestimmten Bereichen gute Fortschritte gemacht werden, einschließlich der Einführung von MFA und der verstärkten Nutzung von Datenverschlüsselung. Allerdings gibt es immer noch viele Sicherheitslücken bei der Datentransparenz. In einer Welt, die zunehmend auf die Cloud setzt, müssen Unternehmen eine bessere Kontrolle über ihre Daten haben, damit sie ihren Interessengruppen mit mehr Sicherheit und Vertrauen dienen können. Mit der Verschärfung der Vorschriften zur Datensouveränität und zum Datenschutz auf der ganzen Welt müssen die Sicherheitsteams viel mehr darauf vertrauen können, dass sie wissen, wo ihre Daten gespeichert sind und wie sie bewegt und verwendet werden.“

Über Thales

Thales (Euronext Paris: HO) ist ein weltweit führendes Technologieunternehmen in den Bereichen Luft- und Raumfahrt, Verteidigung sowie digitale Identität und Sicherheit. Unsere Lösungen tragen dazu bei, die Welt sicherer, umweltfreundlicher und inklusiver zu machen. Wir investieren jährlich fast vier Milliarden Euro in Forschung und Entwicklung und treiben Innovationen in Schlüsselbereichen wie Quantentechnologie, Cloud-Architekturen, 6G und Cybersicherheit voran. Mit 77.000 Mitarbeitern in 68 Ländern, generiert die Gruppe einen Umsatz von 17.6 Mrd. Euro im Jahr 2022.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes