Text

Aspek Cloud Security

Berikut adalah penjelasan mengenai aspek-aspek cloud security beserta referensi dari jurnal-jurnal terkait :

1. Governance:

Governance dalam cloud security mengacu pada kebijakan, prosedur, dan standar yang mengatur manajemen, penggunaan, dan keamanan layanan cloud. Tujuannya adalah untuk memastikan bahwa layanan cloud selaras dengan tujuan bisnis, persyaratan peraturan, dan praktik terbaik…

View On WordPress

0 notes

Text

Mengubah Text Pada Terminal Putty

Terminal PuTTY adalah sebuah aplikasi terminal yang populer digunakan untuk mengakses dan mengelola komputer jarak jauh melalui protokol jaringan seperti SSH, Telnet, rlogin, dan serial. PuTTY dikembangkan terutama untuk platform Windows, tetapi versi yang dapat dijalankan di platform lain juga telah dibuat.

PuTTY memungkinkan pengguna untuk melakukan berbagai tindakan seperti mengelola file,…

View On WordPress

0 notes

Text

Mengaktifkan Modul Security Header Apache

Security Header pada Apache terdiri dari X-Content-Type-Options, Strict-Transport-Security, Permissions-Policy, Referrer-Policy, X-Frame-Options , Content-Security-Policy.

X-Content-Type-Options adalah sebuah header keamanan HTTP yang dapat dikonfigurasi pada server Apache. Fungsinya adalah untuk mengontrol perilaku browser dalam menangani jenis konten (content type) dari respons yang diterima…

View On WordPress

0 notes

Text

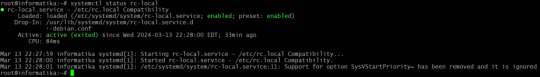

Mengaktifkan /etc/rc.local Pada Debian

Menyinkronkan Kompabilitas /etc/rc.local dengan Systemd. Di masa kini, sebagian besar sistem operasi mengadopsi Systemd. Meskipun tujuannya serupa, namun Systemd lebih kompleks daripada /etc/rc.local yang sering digunakan pada sistem operasi yang lebih lama untuk menjalankan perintah tertentu saat proses booting.

Continue reading Mengaktifkan /etc/rc.local Pada Debian

View On WordPress

0 notes

Text

Seputar Forensik Komputer

Dalam dunia forensik komputer, setelah data didapatkan verifikasi penting untuk memeriksa integritas data, terlebih lagi jika nantinya diteruskan untuk keperluan hukum. Verifikasi integritas data mencakup penggunaan tools dalam mengkalkulasi informasi original dan kemudian mengkopinya, selanjutnya dilakukan analisa untuk membandingkan apakah data hasil pemindaian dan data original dapat dikatakan…

View On WordPress

0 notes

Text

WSL (Windows Subsystem for Linux) di Windows 10

Jika ingin menggunakan sistem operasi Linux pada lingkungan sistem operasi Windows, kita bisa menggunakan aplikasi WSL (Windows Subsystem for Linux) yang kita install di sistem operasi Windows 10.

Untuk mengaktifkan WSL di Windows 10 adalah sebagai berikut :

Continue reading Untitled

View On WordPress

0 notes

Text

Cara Menggunakan Perintah shred Linux

Perintah shred di Linux adalah tool yang ampuh yang memungkinkan pengguna menghapus file secara permanen dan membuatnya tidak dapat dipulihkan. Perintah ini sangat berguna ketika Anda ingin memastikan bahwa data sensitif benar-benar dihapus dari sistem. Pada artikel ini, kita akan membahas cara menggunakan perintah shred, lengkap dengan contoh dan keluarannya.

Continue reading Untitled

View On WordPress

0 notes

Text

Mengubah Interface enp0s3 Menjadi eth0

Langkah 1 :

# nano /etc/default/grub

kemudian tambahkan isinya menjadi seperti ini :

GRUB_CMDLINE_LINUX="net.ifnames=0 biosdevname=0"

Langkah 2 :

# grub-mkconfig -o /boot/grub/grub.cfg

Langkah 3 :

# reboot

Langkah 4 :

silahkan cek dengan perintah

# ip a

View On WordPress

0 notes

Text

Mengubah Izin Akses Secara Cepat Pada Direktori dan File

Pada Direktori sebagai berikut :

# find . -type d -exec chmod 755 {} \;

Pada File sebagai berikut :

# find . -type f -exec chmod 644 {} \;

View On WordPress

0 notes

Text

Menolak Akses IP Address Tertentu Pada Proctocol SSH Menggunakan Firewall IPTABLES

--------------------- On IPtables Firewall ---------------------

# iptables -I INPUT -s 192.168.1.100 -p tcp --dport ssh -j REJECT

# iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport ssh -j REJECT

Untuk menerapkan aturan baru, Anda perlu menggunakan perintah berikut.

# service iptables save [On IPtables Firewall]

View On WordPress

0 notes

Text

Routing Antar VLAN

Topologi

Topologi diatas terdiri dari VLAN10-VLAN40 yang IP addressnya berbeda akan tetapi dihubungkan agar bisa saling ping. Untuk itu ikutilah tutorial dibawah ini agar mudah belajarnya.

Continue reading Untitled

View On WordPress

0 notes

Text

Ujian Certified Ethical Hacker (CEH) – Chapter 6 ENUMERATION

Certified Ethical Hacker (CEH) adalah seorang profesional terampil yang memahami dan mengetahui cara mencari kelemahan dan kerentanan dalam sistem target dan menggunakan pengetahuan dan tool yang sama seperti peretas jahat, tetapi dengan cara yang sah dan sah untuk menilai postur keamanan sistem target. Kredensial CEH mensertifikasi individu dalam disiplin keamanan jaringan khusus Peretasan Etis…

View On WordPress

0 notes

Text

Bagaimana Disable dan Enable X Windows di Debian

Perintah Disable X Windows Debian

# systemctl set-default multi-user.target

Perintah Enable X Windows Debian

# systemctl set-default graphical.target

atau bisa juga dengan cara :

# nano /etc/default/grub

Kemudian edit pada bagian menjadi

GRUB_CMDLINE_LINUX_DEFAULT="text"

# update-grub

View On WordPress

0 notes

Text

Ujian Certified Ethical Hacker (CEH) – Chapter 2 System Fundamentals

Certified Ethical Hacker (CEH) adalah seorang profesional terampil yang memahami dan mengetahui cara mencari kelemahan dan kerentanan dalam sistem target dan menggunakan pengetahuan dan tool yang sama seperti peretas jahat, tetapi dengan cara yang sah dan sah untuk menilai postur keamanan sistem target. Kredensial CEH mensertifikasi individu dalam disiplin keamanan jaringan khusus Peretasan Etis…

View On WordPress

#Soal CEH V9 System Fundamentals#Ujian Certified Ethical Hacker (CEH) – Chapter 2 System Fundamentals

0 notes

Text

Ujian Certified Ethical Hacker (CEH) – Chapter 1 Introduction

Certified Ethical Hacker (CEH) adalah seorang profesional terampil yang memahami dan mengetahui cara mencari kelemahan dan kerentanan dalam sistem target dan menggunakan pengetahuan dan tool yang sama seperti peretas jahat, tetapi dengan cara yang sah dan sah untuk menilai postur keamanan sistem target. Kredensial CEH mensertifikasi individu dalam disiplin keamanan jaringan khusus Peretasan Etis…

View On WordPress

0 notes

Text

Contoh Ujian Certified Ethical Hacker (CEH) - Chapter Assesment Test

Certified Ethical Hacker (CEH) adalah seorang profesional terampil yang memahami dan mengetahui cara mencari kelemahan dan kerentanan dalam sistem target dan menggunakan pengetahuan dan tool yang sama seperti peretas jahat, tetapi dengan cara yang sah dan sah untuk menilai postur keamanan sistem target. Kredensial CEH mensertifikasi individu dalam disiplin keamanan jaringan khusus Peretasan Etis…

View On WordPress

0 notes

Text

Error pada Wordpress "unable to locate wp-content dan plugins"

Pesan error “unable to locate wp-content , unable to locate plugins“. Jika muncul error seperti ini perlu konfigurasi tambahan pada file wordpress wp-config.php. Tambahkan tulisan ini seperti dibawah ini :

define('FS_METHOD', 'direct');

Jadi ketika kita ingin meng-install plugin melalui ftp ataupun ftps maka pesan error tersebut tidak akan muncul lagi.

View On WordPress

0 notes